网络安全

未读

开源无落地socket传输shellcode加载工具

监听端用来读取shelldcode文件 当然你也可以修改加解密 加载端用于加载shellcode修改IP和端口即可 下载地址: Shellcode Loader---www.lmboke.com.zip 解压密码: www.lmboke.com

网络安全

未读

矛·盾 武器库 v3.2 |开箱即用的windows渗透测试工具包

系统简介 本环境旨在提供一个开箱即用的windows渗透测试环境; 本项目欢迎转载,转载时请注明原作者和原文链接:https://github.com/arch3rPro/Pentest-Windows 建议运行环境:【vmware:17.0 】 /【运行内存:8G】 /【固态硬盘:100G】 由于

网络安全

未读

新一代HFS文件系统

HFS文件系统 直链地址下载 https://lp.lmboke.com/HFS%E8%99%9A%E6%8B%9F%E6%96%87%E4%BB%B6%E7%B3%BB%E7%BB%9F%201.0.0.exe 免责声明

网络安全

未读

Shellcode 加密器和混淆器工具

Supernova 是一个开源工具,使用户能够安全地加密和/或混淆他们的原始 shellcode。Supernova 支持除常见 shellcode 加密工具中通常提供的功能之外的各种功能。 Supernova 可将加密的 shellcode 自动转换为与各种编程语言兼容的格式,包括: C C# R

网络安全

未读

GoExec 一款Windows横向渗透工具

GoExec 是对一些用于在 Windows 设备上进行远程执行的方法的全新演绎。GoExec 实现了许多尚未实现的执行方法,并总体上显著提升了 OPSEC 性能。 介绍 在 Windows 设备上生成远程进程已成为 Active Directory 网络及其他网络横向移动的常见做法。了解实现远程执

网络安全

未读

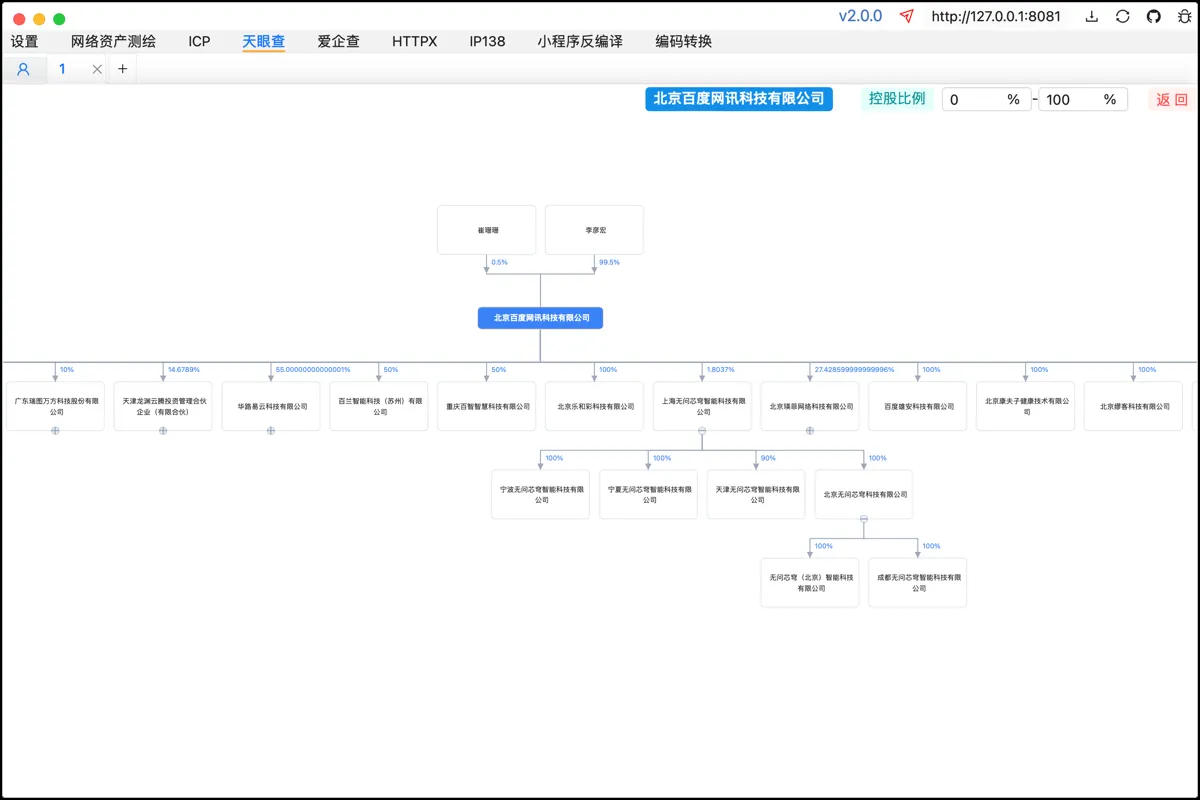

fine 网络空间资产测绘 ICP备案 小程序反编译工具

免责声明 1、本工具是在 “按现状” 和 “可用” 的基础上提供的,不提供任何形式的明示或暗示的保证,包括但不限于对适销性、特定用途适用性、准确性、完整性、无侵权以及非侵权性的保证。 2、在任何情况下,工具的开发者、贡献者或相关组织均不对因使用本工具而产生的任何直接、间接、偶然、特殊、典型或后果性的

网络安全

未读

SharpThief 一键窃取签名程序的图标版本数字签名信息

SharpThief简介 一键窃取签名程序的图标、资源信息,版本信息、修改时间、数字签名(无效),使程序正规化。对抗QVM 数字签名是无效的,但是可以起到模拟的作用 可以生成程序的图标存根 降低程序熵值 截图

网络安全

未读

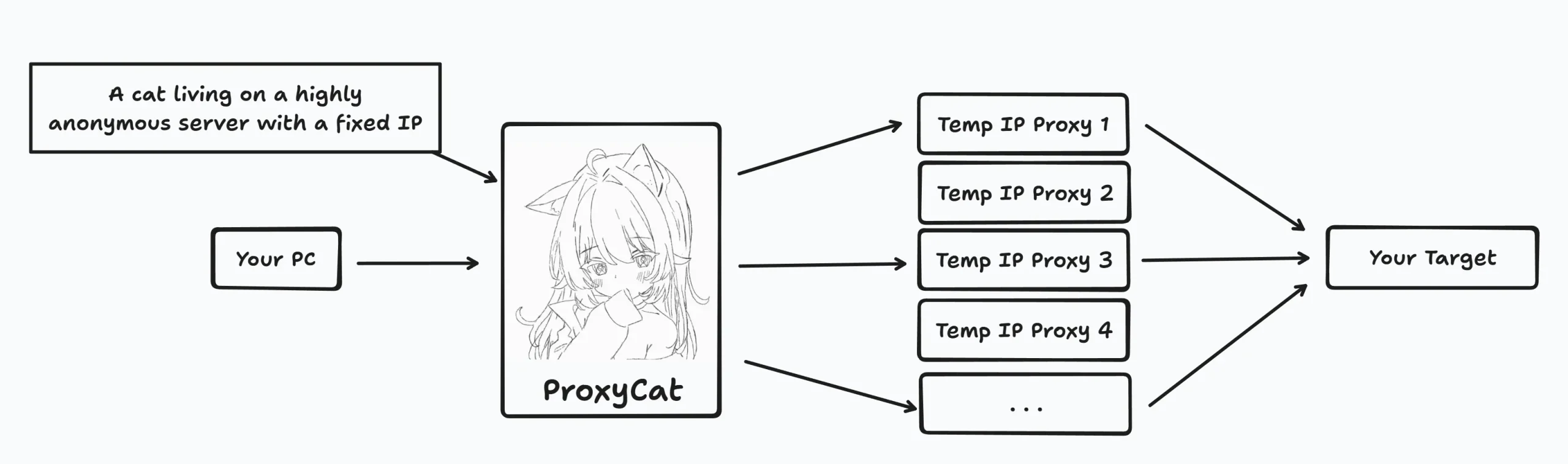

ProxyCat 渗透测试ip代理池工具

ProxyCat简介 一款部署于云端或本地的隧道代理池中间件,可将静态代理IP灵活运用成隧道IP,提供固定请求地址,一次部署终身使用 开发缘由 在渗透过程中,经常需要隐藏或更换IP地址以绕过安全设备。然而,市面上的隧道代理价格高昂,普遍在20-40元/天,这对于许多人来说难以接受。笔者注意到,短效I

网络安全

未读

Godzilla_null 流量特征二开哥斯拉免杀版

哥斯拉二开,基于公开的免杀哥斯拉更改的流量特征。请求包改成json请求! 主要做了请求方式、标识、cookie自带;的更改,在其他的流量特征也做了简单的更改。 项目地址 https://github.com/emptybottle-null/Godzilla_null

网络安全

未读

MoonCorrode月蚀 / ShellCodeToLSBMP3 / ShellCode读写分离隐写免杀加载器

工具介绍 MoonCorrode月蚀 / ShellCodeToLSBMP3, MoonCorrode是一款专为红队攻防演练设计的高效、模块化ShellCode读写分离加密以及加载器,旨在通过动态技术绕过主流杀毒软件检测,实现隐蔽化payload注入与执行。项目基于Python3.11开发,助力红队

网络安全

未读

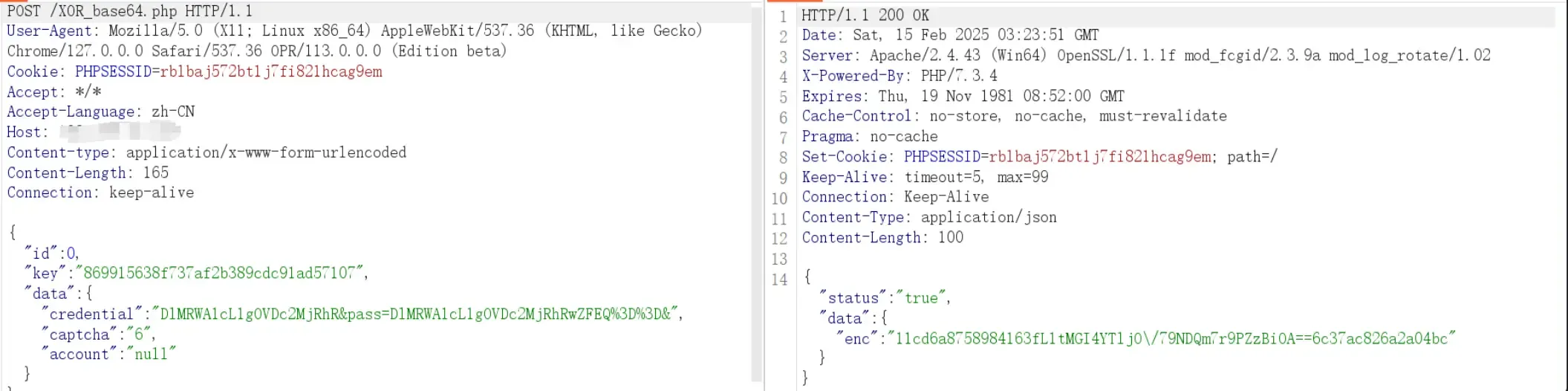

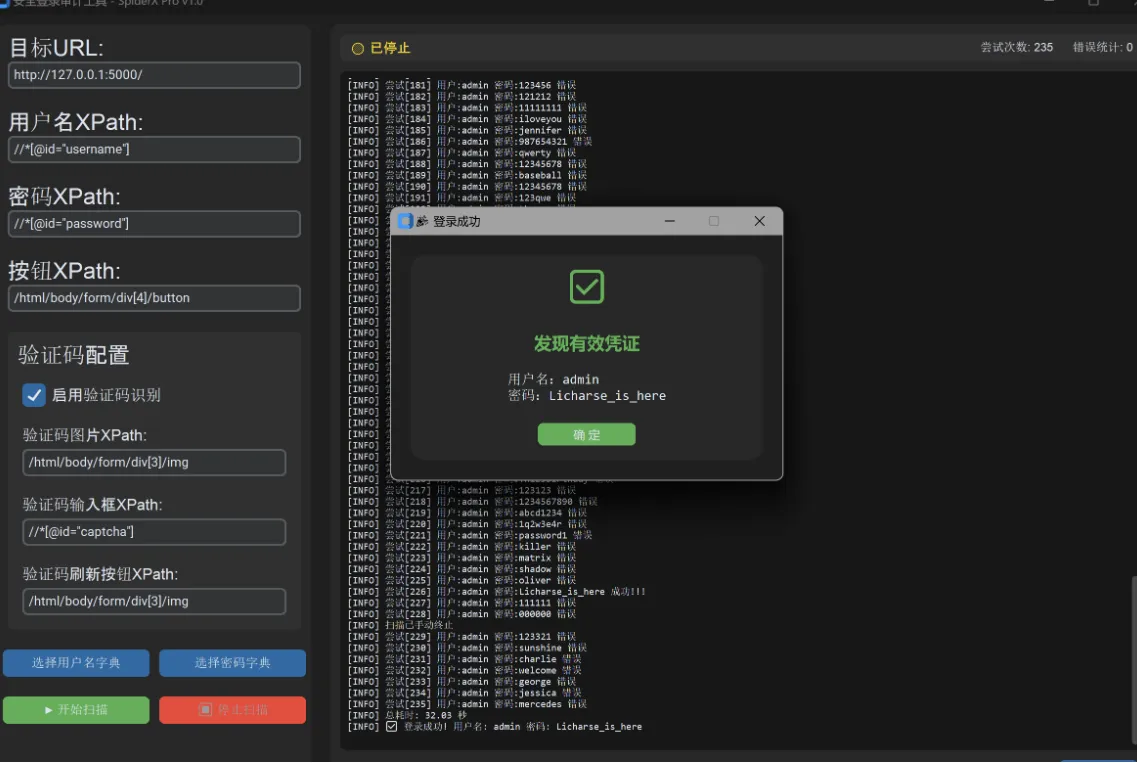

SpiderX – JS前端加密自动化绕过工具

SpiderX 简介 一款利用爬虫技术实现前端JS加密自动化绕过的爆破登陆渗透测试工具。 这个工具的亮点在于通过模拟浏览器点击实现前端加密爆破。它源于我在实际场景中遇到的问题,经过多次测试,虽然仍有一些难以预料的异常情况,但整体效果还是不错的。如果你在使用过程中遇到问题,不妨根据我的思路,结合具体场

网络安全

未读

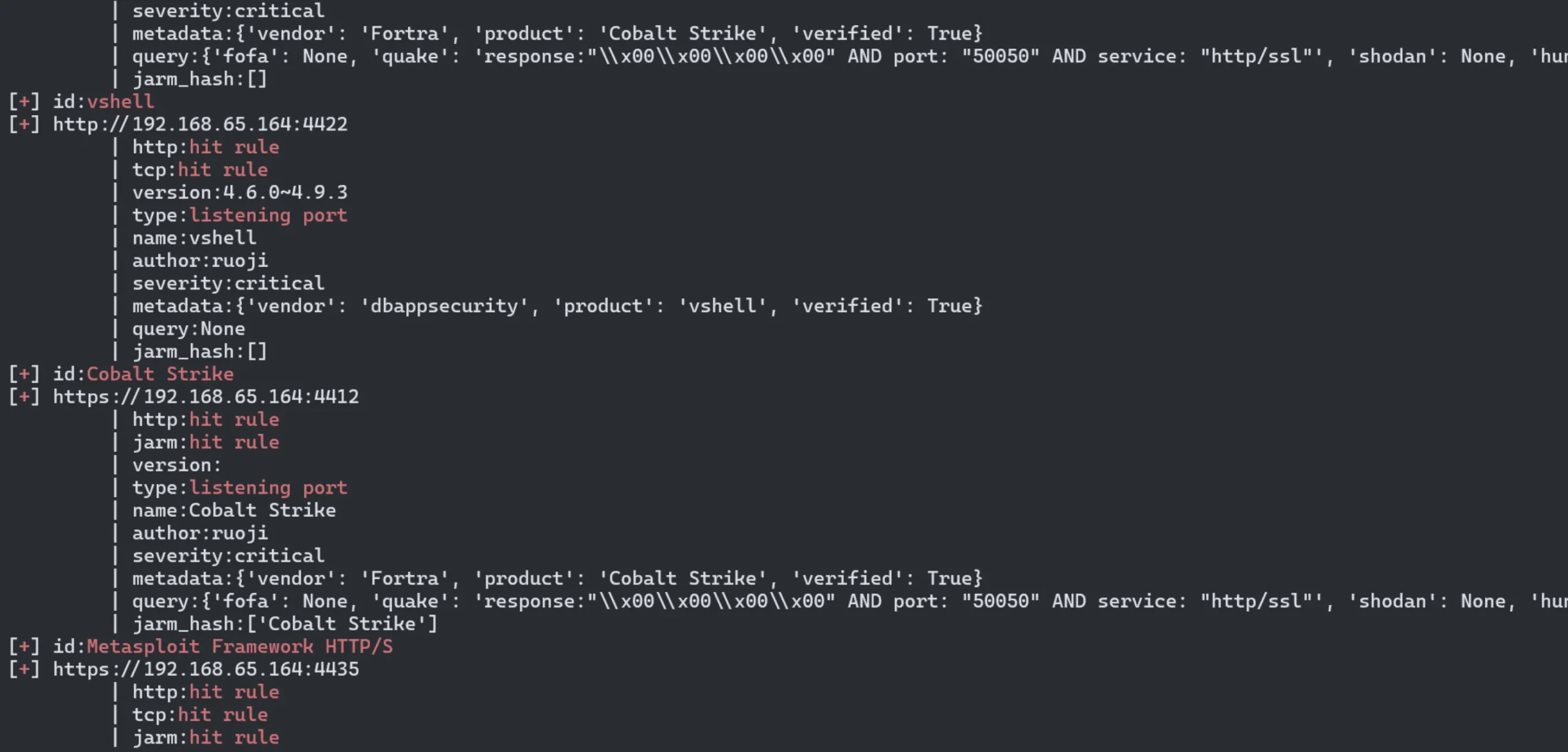

DarKnuclei C2基础设施识别 红队快速打点工具

DarKnuclei 简介 DarKnuclei是一款适合针对红蓝对抗的一款工具【可跨平台使用】,不仅仅可以在红队视角下的快速打点,还可以在蓝队视角下针对红队基础设施与服务进行探针扫描,DarKnuclei在针对红队基础设施进行扫描针对C2,采用强/弱特征,通过C2一些特征值去识别探针,在保证准确率

网络安全

未读

后渗透神器V1.30

工具介绍 该工具主要用于后渗透方面,包含: firefox和chromium内核浏览器,提取浏览记录、下载记录、书签、cookie、用户密码 Windows记事本和Notepad++ 保存与未保存内容提取 向日葵(支持最新版本) 获取id、密码、配置信息 ToDesk 获取id、密码、配置信息 Na

_%E5%89%AF%E6%9C%AC-wgvs.png?width=800)

-hatn.png?width=800)

_%E5%89%AF%E6%9C%AC-dera.png?width=800)

_%E5%89%AF%E6%9C%AC-cwyu.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)