网络安全

未读

Lockbit勒索软件犯罪团伙逐渐崩溃,Qilin 掌控局面

Qilin 如何趁乱统治勒索软件江湖 Qilin泄露站点 2024-2025 年间,RansomHub、LockBit、Everest、

网络安全

未读

FBI关于杀猪盘加密货币投资诈骗的紧急报告

2025年5月29日,美国联邦调查局(FBI)网络犯罪部门发布了一份标有“TLP:CLEAR”的FLASH报告(编号20250529-001),旨在向网络安全专业人员和系统管理员提供有关菲律宾公司Funnull Technology Inc.(以下简称Funnull)参与加密货币投资诈骗(CIF,俗

网络安全

未读

微软和CrowdStrike合作标准化黑客团体命名

前言 在2025年6月2日,微软和CrowdStrike宣布了一项战略合作,旨在通过映射不同网络安全公司对黑客团体的命名来标准化威胁行为者的标识。这一举措回应了网络安全行业长期存在的问题:不同公司对同一威胁团体的命名不一致,导致情报共享和威胁响应效率低下。例如,一个知名的俄罗斯网络间谍团体可能被Ma

网络安全

未读

Telegram与俄罗斯联邦安全局(FSB)关系及用户隐私风险分析

近期多家调查显示,Telegram的通信基础设施与俄罗斯联邦安全局(FSB)间存在若干关联,引发对用户隐私的严重关切。Telegram一直以加密和隐私保护著称,官方宣称其“从未向第三方提供过一字节的用户信息”。然而,多项最新报道指出:Telegram部分底层网络由与俄罗斯情报机构有联系的企业提供服务

网络安全

未读

伊朗 Handala 黑客组织全面剖析

Handala Hacking Team 全面剖析 本文深入解析伊朗关联网络威胁行动体 Handala Hacking Team(下文简称 Handala)——涵盖其起源、演进、关键行动、技术能力与现状,旨在为网络安全决策者提供可执行情报,并揭示此威胁的多面属性。 Handala 于 2023 年末

网络安全

未读

亲以色列黑客攻击伊朗 Nobitex 交易所,烧毁价值 9000 万美元的加密货币

前言 亲以色列黑客组织“掠食麻雀”声称,他们从伊朗最大的加密货币交易所 Nobitex 窃取了超过 9000 万美元的加密货币,并在一次带有政治动机的网络攻击中烧毁了这些资金。 攻击发生在 2025 年 6 月 18 日,Nobitex 首次在 X 上报告了此次入侵 ,时间为美国东部时间凌晨 2 点

网络安全

未读

Paragon iOS 间谍软件首次被确认为针对记者

介绍 2025 年 4 月 29 日,苹果公司通知部分 iOS 用户,称他们受到了高级间谍软件的攻击。其中有两名记者同意接受苹果的技术分析。我们对他们的设备进行取证分析,主要发现总结如下: 我们的分析发现,取证证据高度可靠地证实,著名的欧洲记者(要求匿名)和意大利记者 Ciro Pellegrino

网络安全

未读

全球科技巨头隐秘监视数十亿Android用户,滥用系统漏洞跨端追踪长达八年

近日,一项由西班牙 IMDEA 软件研究所牵头的学术研究引发全球安全圈关注。研究指出,全球两大科技巨头——美国的 Meta 和俄罗斯的 Yandex,借助安卓平台的本地通信机制,绕过系统权限控制与用户隐私防护,悄然实现了网页与 App 之间的 ID 跨端绑定与行为数据融合采集。这一机制已持续多年,影

网络安全

未读

SVG 网络钓鱼激增:图像文件如何被利用来窃取凭证

前言 在这个以图像为信息或娱乐媒介的世界里,一种新型的网络钓鱼攻击正利用图像进行欺骗和窃取。Trustwave SpiderLabs 最近的一份报告显示,使用 SVG(可缩放矢量图形)文件作为投递媒介的网络钓鱼攻击激增了 1,800%。这些轻量级、看似无害的图像文件正成为网络犯罪分子窃取凭证、投递恶

网络安全

未读

ViperSoftX 伪装成破解软件

在网络安全的暗角中,恶意软件层出不穷,时刻威胁着用户的设备安全和数据隐私。ViperSoftX 便是其中一款极具威胁性的恶意软件,它以狡猾的传播方式和多样的攻击手段,给用户带来了极大的困扰。 ViperSoftX 最初被发现时,常常伪装成破解软件,悄然出现在各类种子平台上。这些种子平台,往往吸引着那

网络安全

未读

SuperCard X Android 恶意软件通过 NFC 中继攻击实现非接触式 ATM 和 PoS 欺诈

一种名为 SuperCard X 的新型 Android 恶意软件即服务(MaaS)平台浮出水面,该平台可助力实施近场通信(NFC)中继攻击,为网络犯罪分子开展欺诈性套现活动提供便利。反欺诈公司 Cleafy 的分析显示,此次攻击主要针对意大利银行机构及发卡机构的客户,企图窃取支付卡数据,且有迹象表

网络安全

未读

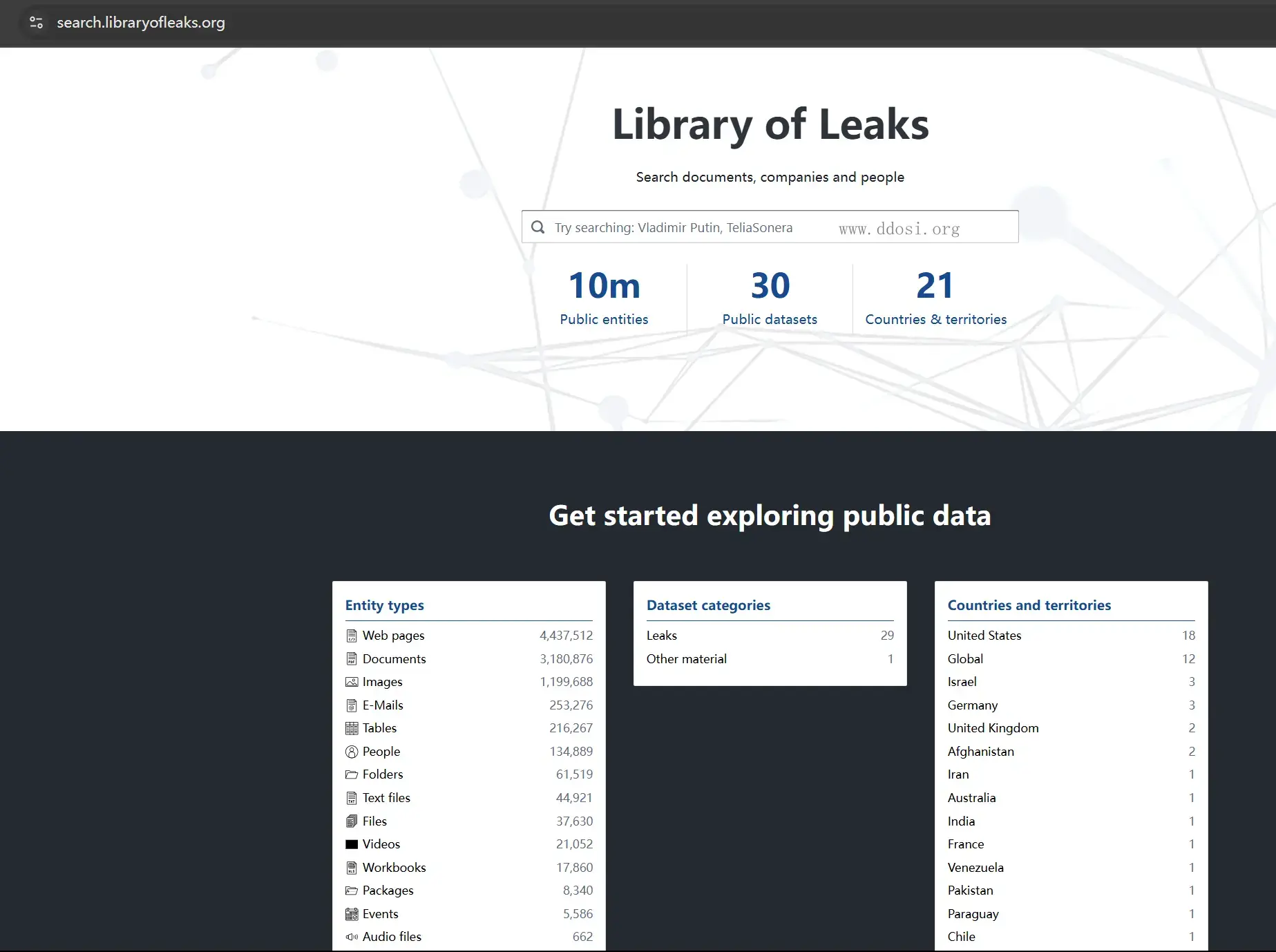

DDoSecrets 推出大型“泄密库”搜索引擎

DDoSecrets简介 DDoSecrets(Distributed Denial of Secrets)是一个以披露敏感数据为主的平台,它收集和公开泄露的数据,类似于WikiLeaks。其发布的数据可能包含政府、企业和其他组织的机密信息,包括电子邮件、文件、数据库等。 事件 非营利性举报人组织“

网络安全

未读

Off-by-One Conference 2024议题:经典目标中被遗忘的宝藏

0x00 背景 在2024年6月26日,OFF-BY-ONE Conference在新加坡举行,我们有幸发表了题目为“经典目标中被遗忘的宝藏”的演讲。 整体来讲,这个演讲主要是讲述我们我们尝试在对一些传统的目标进行 Fuzz 的时候,由于目标已经被大量的进行了 Fuzz,我们无法很好的发现新的可利用

漏洞

未读

关于超高危漏洞"狂躁许可"的一些信息

近期,微软披露最新的远程代码执行超高危漏洞CVE-2024-38077, CVSS评分高达9.8 ,可导致开启了远程桌面许可服务的Windwos服务器完全沦陷。漏洞影响Windows Server 2000到Windows Server 2025所有版本,已存在近30年。该漏洞可稳定利用、可远控、可

网络安全

未读

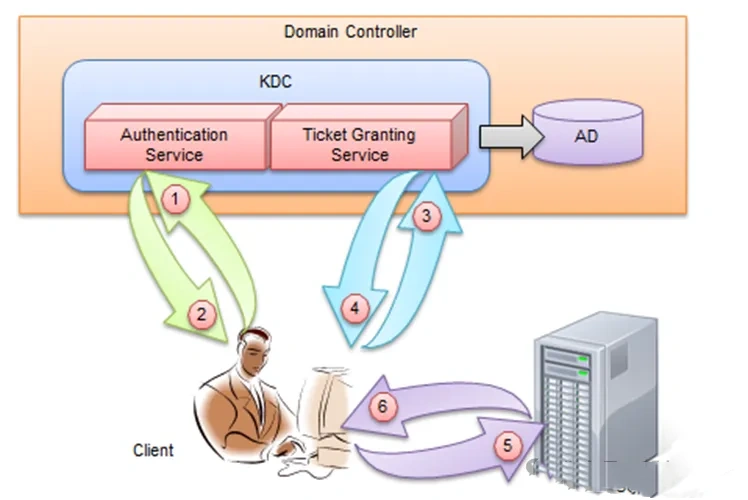

Kerberos 协议认证流程和相关安全问题

概述 介绍 Kerberos是一种网络身份验证协议,在通过密钥加密技术为客户端/服务器应用程序提供身份验证,主要用在域环境下的身份验证,支持windows和linux,使用88端口进行认证,使用464端口进行密码重设

.png?width=800)

_%E5%89%AF%E6%9C%AC-mmya.png?width=800)

_%E5%89%AF%E6%9C%AC-vrmu.jpg?width=800)

_%E5%89%AF%E6%9C%AC-tfay.png?width=800)

_%E5%89%AF%E6%9C%AC-meco.png?width=800)

_%E5%89%AF%E6%9C%AC-ldwe.png?width=800)

-lioa.png?width=800)

-zjyn.png?width=800)

-eznj.png?width=800)

-kczf.png?width=800)

_副本-xnfy.webp)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)