网络安全

未读

银狐利用快连 vpn 和 QQ 浏览器传播恶意程序 Winos v4.0

概述 Rapid7安全研究团队最近发现了一个复杂的恶意软件传播活动,攻击者通过伪装成热门软件(如VPN客户端、QQ浏览器等)的安装包来分发Winos v4.0恶意软件。这种恶意软件完全在内存中运行,极难被传统杀毒软件检测到,一旦感染可为攻击者提供远程访问权限。 该活动最早在2025年2月的一次MDR

网络安全

未读

新型内核马-WebShell

项目简介 一个全链路内存马系列(ebpf内核马、nginx内存马、WebSocket内存马)。 注意:本项目不含有完整的利用工具,仅提供无害化测试程序、防御加固方案,以及研究思路讨论。 技术原理<

网络安全

未读

D-eyes木马查杀与微步的一次巧妙结合

基本介绍 D-Eyes是绿盟科技的一款检测与响应工具,具备勒索挖矿病毒及Webshell等恶意样本排查检测,辅助安全工程师应急响应时排查入侵痕迹,定位恶意样本,而在使用过程中我们可以将它与微步的查杀规则进行结合,相当于将微步搬移到本地进行查杀操作,这对于需要隔离进行排查的场景来说非常非常有帮助 工具

网络安全

未读

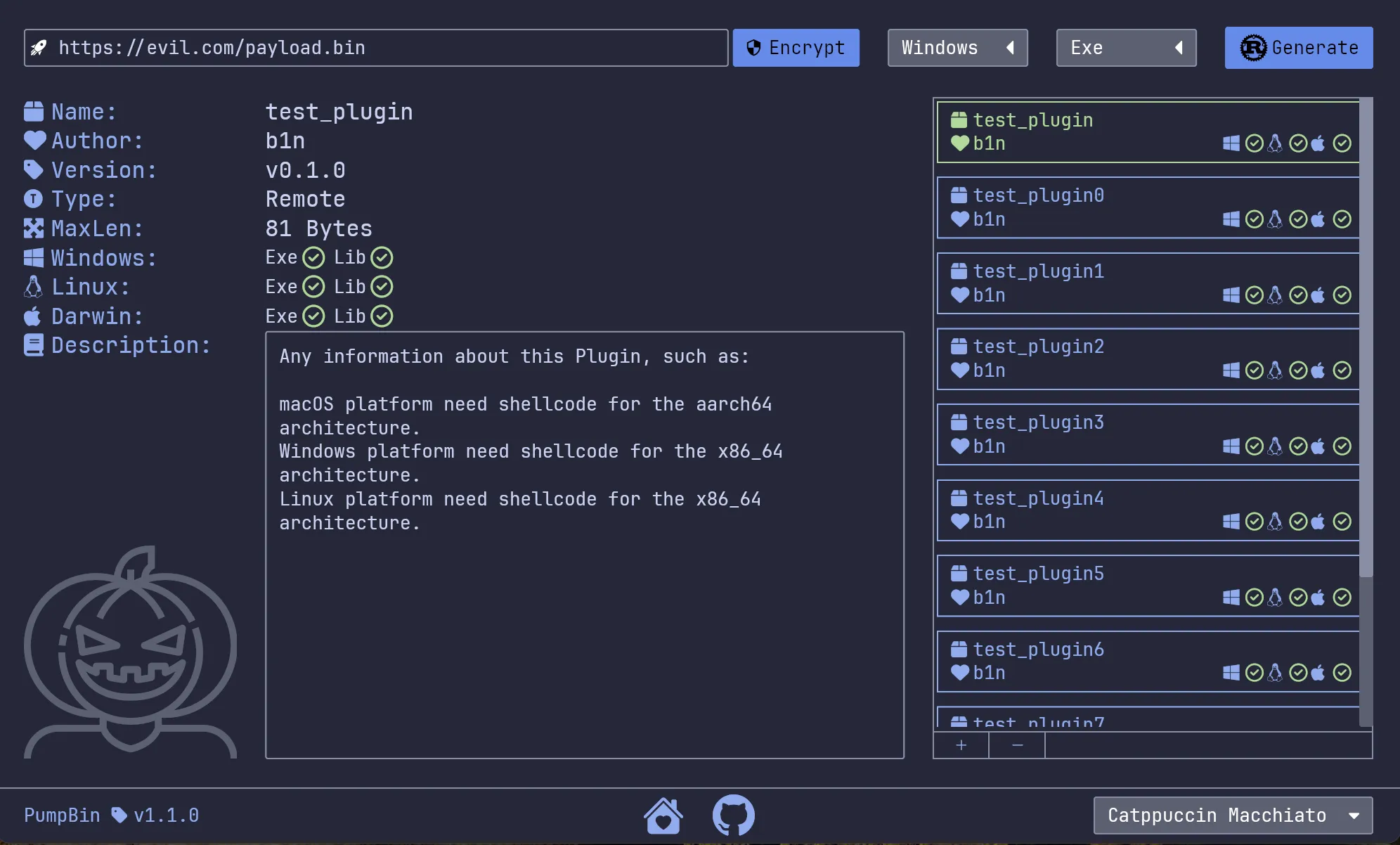

pumpbin – 免杀生成平台 bypass antivirus

pumpbin简介 现代网络安全团队分为进攻人员和网络安全研究人员,研究人员负责生产数字武器。这些团队通常会部署后漏洞利用工具,如 Cobalt Strike、BRC4 或类似工具。为了逃避安全软件,研究人员通常会编写 shellcode 加载器,包括逃避代码来创建最终的植入程序。这个过程通常遵循两

网络安全

未读

绕过EDR防病毒软件[免杀] EDR Antivirus Bypass

此存储库包含一个使用内存注入技术绕过 EDR 和防病毒解决方案的概念验证 (PoC) 。该代码执行生成反向 shell 的 shellcode,成功逃避各种安全机制的检测。 描述 该项目演示了如何使用 Windows API 函数(例如VirtualAlloc, CreateThread, 和Wai

网络安全

未读

GeoServer property RCE注入内存马

背景 GeoServer 是 OpenGIS Web 服务器规范的 J2EE 实现,利用 GeoServer 可以方便的发布地图数据,允许用户对特征数据进行更新、删除、插入操作。在GeoServer 2.25.1, 2.24.3, 2.23.5版本及以前,未登录的任意用户可以通过构造恶意OGC请求,

网络安全

未读

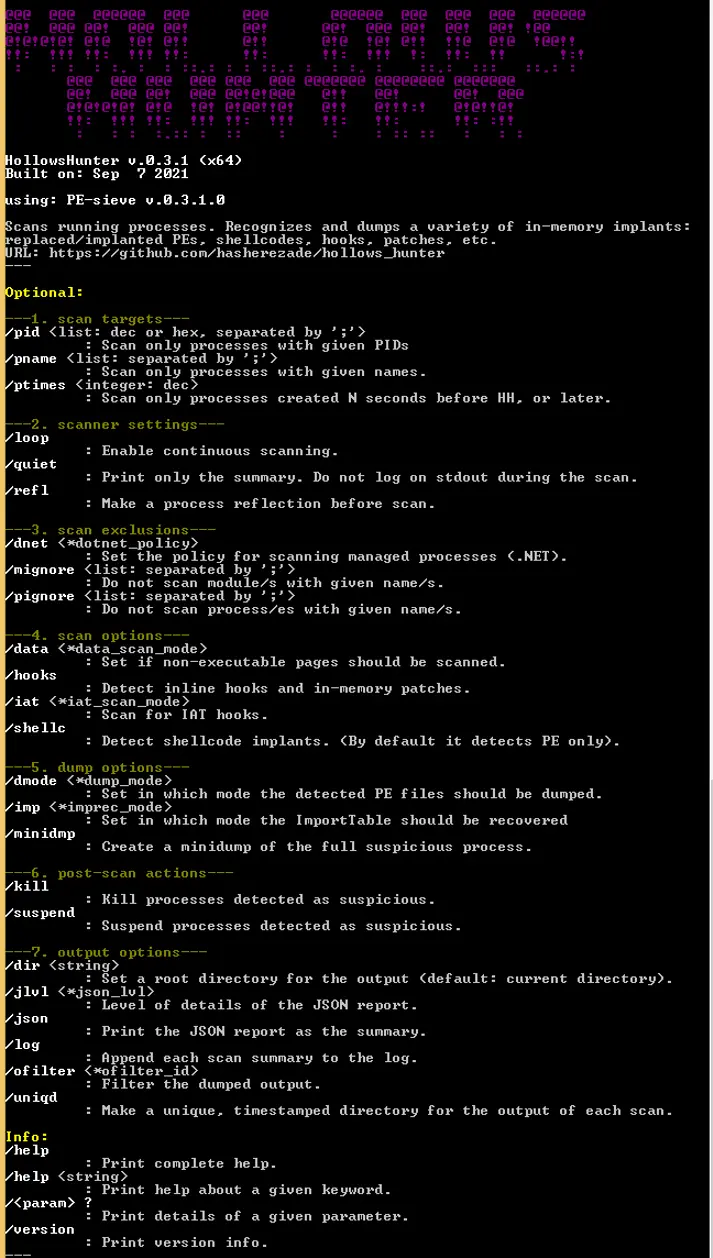

pe-sieve 识别并保存潜在的恶意植入shellcode

pe-sieve简介 PE-sieve是一种工具,可帮助检测系统上运行的恶意软件,并收集潜在的恶意材料以进行进一步分析。识别并转储扫描进程中的各种植入:替换/注入的 PE、shellcode、挂钩和其他内存中补丁。 检测内联钩子、Process Hollowing、Process Doppelgän

网络安全

未读

pdf exploit | pdf木马制作

C# 上的 POC PDF 攻击载荷构建器 可利用版本:Foxit Reader、Adobe Acrobat V9(可能) 使用方法 放置您的 exe 链接并构建 PDF 文件 免责声明 该项目仅用于教育和目的!<

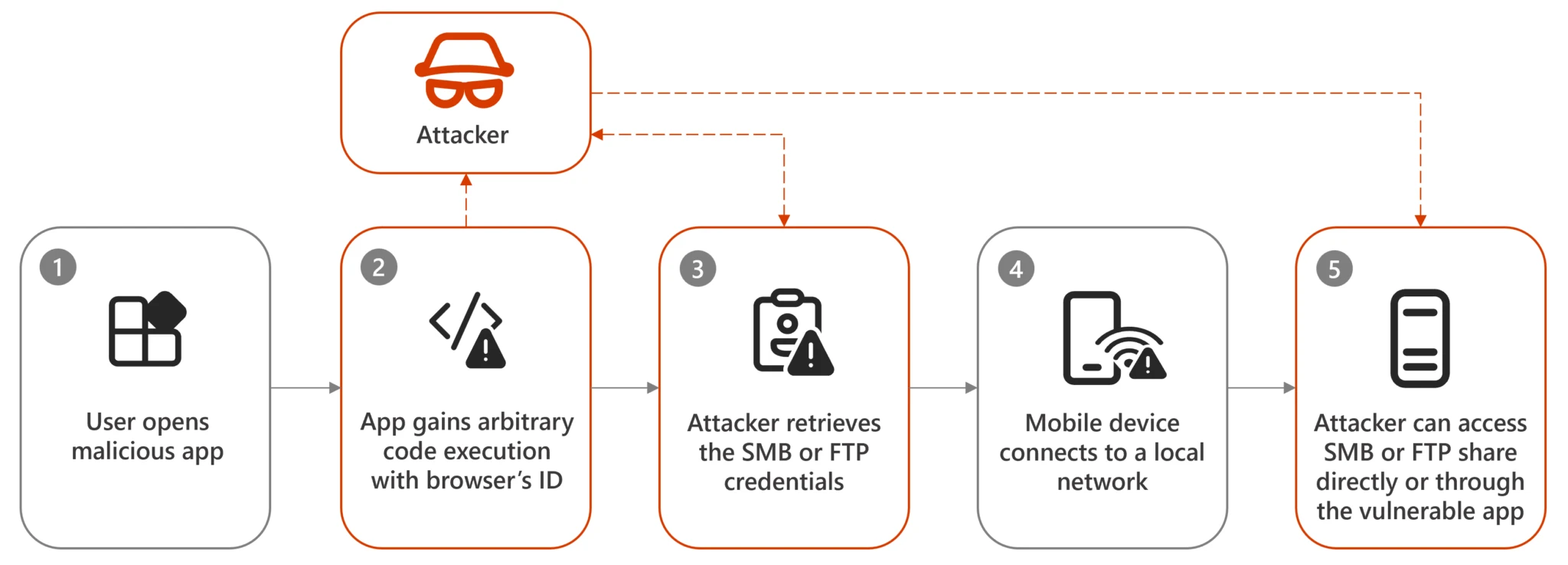

“脏流”攻击:发现并缓解 Android 应用中的常见漏洞模式

Microsoft 在多个流行的 Android 应用程序中发现了与路径遍历相关的漏洞模式,该漏洞模式可能使恶意应用程序覆盖易受攻击应用程序主目录中的文件。此漏洞模式的影响包括任意代码执行和令牌盗窃,具体取决于应用程序的实现。任意代码执行可以为威胁参与者提供对应用程序行为的完全控制。同时,令牌盗窃可

网络安全

未读

使用phpsploit为php文件注入后门代码,绕过杀毒软件

PhpSploit是一个远程控制框架,旨在通过HTTP在客户端和web服务器之间提供一个隐蔽的交互式shell连接。它是一个后门利用工具,能够维护对受危害的web服务器的访问,以实现权限提升。 概述: 在标准客户端请求和web服务器的相对响应下,通过一个微小的多态后门,使用HTTP头来完成模糊通信:

网络安全

未读

恶意 IIS 扩展悄悄地打开服务器的持久性后门

攻击者越来越多地利用 Internet Information Services (IIS) 扩展作为服务器的隐蔽后门,这些后门隐藏在目标环境中的深处,并为攻击者提供持久的持久性机制。虽然之前已经发表了关于特定事件和变体的研究,但对攻击者如何利用 IIS 平台作为后门知之甚少。 在针对服务器的攻击中

网络安全

未读

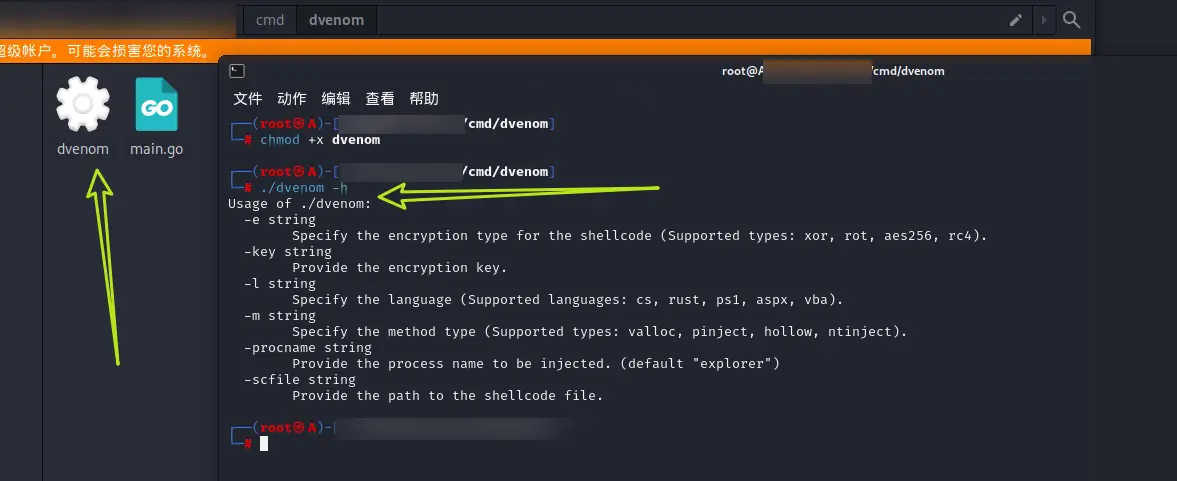

Double Venom (DVenom) shellcode加密包装器和加载器绕过AV

DVenom简介 Double Venom (DVenom) 是一款通过为您的 shellcode 提供加密包装器和加载器来帮助红队成员绕过 AV 的工具。 特点 能够绕过一些知名的防病毒软件(AV)。 提供多种加密方法,包括 RC4、AES256、XOR 和 ROT。 使用 C#、Rust、Pow

_%E5%89%AF%E6%9C%AC-kpli.png?width=800)

_%E5%89%AF%E6%9C%AC-ahiz.png?width=800)

![绕过EDR防病毒软件[免杀] EDR Antivirus Bypass](/upload/loader.webp)

_副本-qenm.webp)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)