网络安全

未读

银狐利用快连 vpn 和 QQ 浏览器传播恶意程序 Winos v4.0

概述 Rapid7安全研究团队最近发现了一个复杂的恶意软件传播活动,攻击者通过伪装成热门软件(如VPN客户端、QQ浏览器等)的安装包来分发Winos v4.0恶意软件。这种恶意软件完全在内存中运行,极难被传统杀毒软件检测到,一旦感染可为攻击者提供远程访问权限。 该活动最早在2025年2月的一次MDR

网络安全

未读

OpenAI、Anthropic 和 Gemini 越狱指北

https://arxiv.org/html/2506.07948v1 一项名为 “TokenBreak” 的新型规避技术被发现,该技术能有效 绕过基于 AI 的内容审核系统 ,包括那些在流行的 AI 模型、聊天机器人和内容过滤器中使用的系统。这种方法通过 在有害或受限内容中插入微小改动(如单字符编

网络安全

未读

为啥SpringBoot 项目都不用 Tomcat

在SpringBoot框架中,我们使用最多的是Tomcat,这是SpringBoot默认的容器技术,而且是内嵌式的Tomcat。 同时,SpringBoot也支持Undertow容器,我们可以很方便的用Undertow替换Tomcat,而Undertow的性能和内存使用方面都优于Tomcat,那我们

网络安全

未读

AI 帮我绕 WAF 之实战案例

AI 在代码阅读领域无人能及,我们要做的就是如何利用好 AI,借助它的能力来完成我们的工作,突发奇想,能否让 AI 帮我构造漏洞利用的 POC 呢? 首先找一些存在 SQL 注入漏洞的接口,利用 sqlmap 直接能跑出来的,直接放弃,毕竟这么低级的漏洞利用无需 AI 即可直接完成,所以要从中找出无

漏洞

未读

CVE-2025-33073 : 反射式 Kerberos 中继攻击

漏洞补丁日值得关注的漏洞。详细报告已上传至 github. https://github.com/mayfly42/ThreatReport/blob/main/2025-06-11-Reflective-Kerberos-Relay-Attack_RedTeam-Pentesting.pdf 微软

网络安全

未读

AD域内网渗透-三种漏洞利用方式

PrintNightmare PrintNightmare包括两项漏洞CVE-2021-34527 和 CVE-2021-1675,这些漏洞存在于Windows操作系统上的打印后台处理程序(Print Spooler)服务中。目前基于该漏洞,已经有很多的利用代码,允许进行权限提升和远程代码执行。这个

网络安全

未读

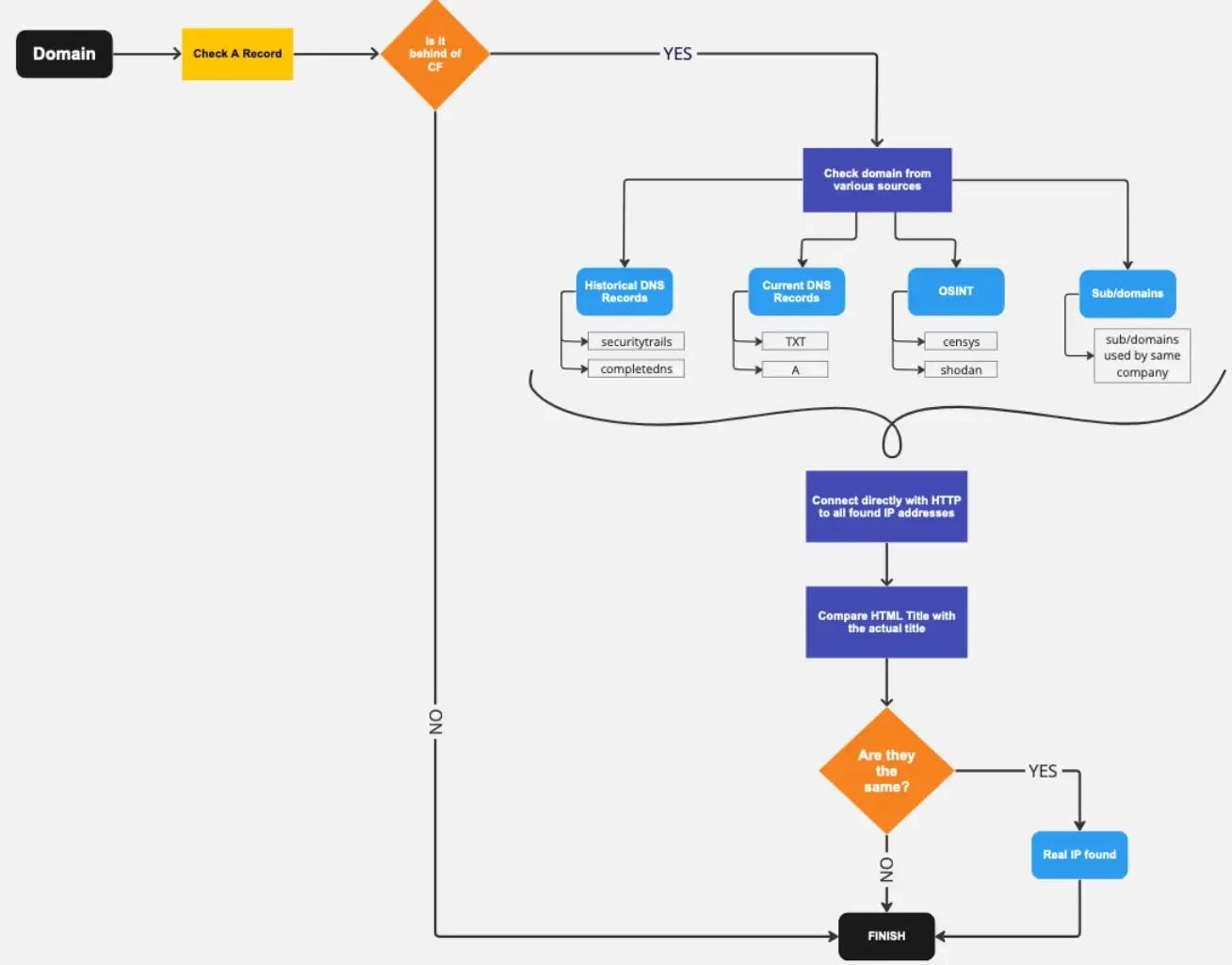

CF-Hero 查找Cloudflare保护的网站真实IP

CF-Hero它是什么? CF-Hero 是一款综合侦察工具,旨在发现受 Cloudflare 保护的 Web 应用程序的真实 IP 地址。它通过多种方法进行多源情报收集。 DNS 侦察 当前 DNS 记录(A,TXT) 历史DNS数据分析 关联域发现 情报来源 主动 DNS 枚举 Censys 搜

网络安全

未读

Windows 程序隐藏启动黑窗口总结

前言 Windows 控制台程序在启动时会出现一个黑(dos)窗口,一般我们想要隐藏有两种方式,一是转成窗口(Windows GUI)程序,二是使用Windows API 隐藏,这里对不同种方式隐藏黑窗口的效果和优缺点进行了总结。 一、转换为窗口程序隐藏 优点:最常用的方式。 缺点

网络安全

未读

enclosed 端到端加密发送文本及附件

Enclosed简介 Enclosed是一款简约的 Web 应用程序,专为发送私密且安全的笔记而设计。无论您需要共享敏感信息,还是只想以简单的方式发送加密消息,Enclosed 都提供了用户友好的界面和强大的安全功能,可确保您的数据保持机密。 Enclosed这个名字的灵感来自于将您的笔记像密封的信

网络安全

未读

免杀shellcode加载器

工具介绍 免杀shellcode加载器,360捕获了静态特征,源码编译后会直接被静态查杀,针对其他AV依然可用,Releases会逐渐更新可用loader,使用方法不变,直到特征被完全捕获。 bypassAV效果 分离免杀shellcodeloader 20250529有效 VT 2/71

_%E5%89%AF%E6%9C%AC-wgvs.png?width=800)

_%E5%89%AF%E6%9C%AC-kpli.png?width=800)

_%E5%89%AF%E6%9C%AC-vgou.png?width=800)

-ncbi.jpg?width=800)

-omhh.png?width=800)

-sden.png?width=800)

-slue.png?width=800)

-oyby.png?width=800)

_%E5%89%AF%E6%9C%AC-cjyh.jpg?width=800)

_%E5%89%AF%E6%9C%AC-wvos.png?width=800)

-lajk.png?width=800)

_%E5%89%AF%E6%9C%AC-tlzp.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)