网络安全

未读

【MalDev-10】免杀-3

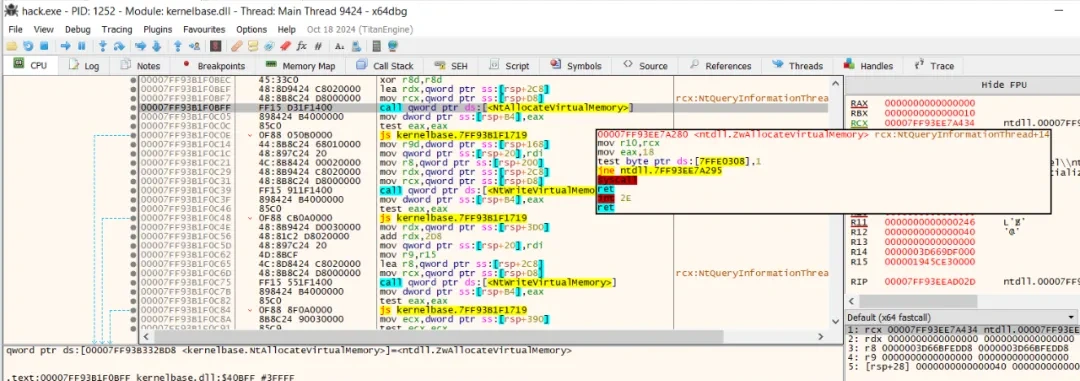

01-syscalls 应用层API通过调用syscalls执行内核操作,成功后将结果返回给应用层API,执行某些功能可以直接调用syscalls Syscall ID:每一个系统为每一个Syscall提供一个唯一的数字(Syscall ID或者系统服务号),比如使用x64dbg打开记事本,发现Nt

网络安全

未读

double.MaxValue

前两天做xml文件反序列化的时候遇到一个报错,我复现了一下。 也就是说我的xml文件中,value是1.79769313486232E+308时,会导致值溢出的问题。那这个值是怎么来的呢,测试了一下,是double.MaxValue序列化的时候输出的。 可是我又没办法改客户的输出程序,想了第一个办法

网络安全

未读

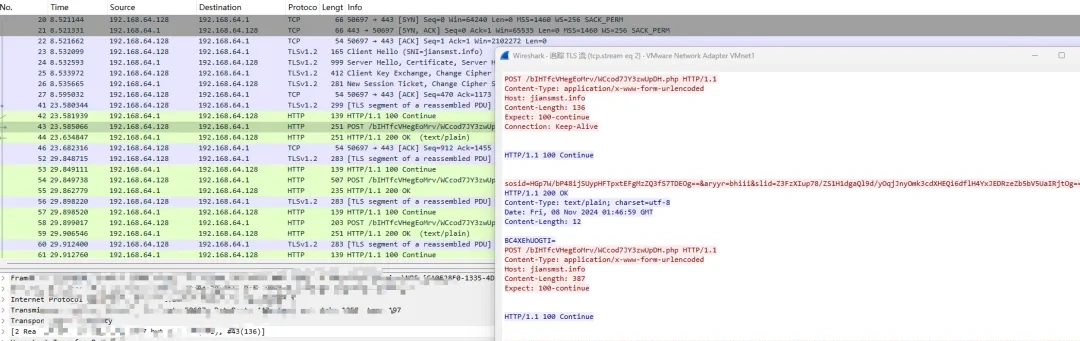

Patchwork(白象)APT组织Protego远控木马攻击场景复现

攻击场景复现 为了能够更好的还原Protego远控木马的攻击利用场景,笔者尝试模拟构建了Protego远控木马的C&C端Demo程序,目前可有效的与Protego远控木马进行交互,相关运行效果如下:

网络安全

未读

40种绕过WAF防火墙的Payload混淆技术

技术简介 Web应用防火墙(WAF)作为现代网络安全的重要组成部分,通过监控和分析HTTP/HTTPS流量,识别和过滤恶意请求,以保护Web应用程序免受各种攻击。然而,攻击者为了绕过WAF的防护,会采用各种Payload混淆技术。列出常用的40种绕过WAF防火墙的Payload混淆技术,供参考学习。

网络安全

未读

MalDev-10 免杀

01-syscalls 应用层API通过调用syscalls执行内核操作,成功后将结果返回给应用层API,执行某些功能可以直接调用syscalls Syscall ID:每一个系统为每一个Syscall提供一个唯一的数字(Syscall ID或者系统服务号),比如使用x64dbg打开记事本,发现Nt

网络安全

未读

SSL免费证书自动续期-acme.sh

关于 ACME是由 Let’s Encrypt 推出的自动化 SSL 证书管理协议。通过 ACME 协议,网站管理员可以轻松地自动申请、更新和管理 SSL 证书,完全告别手动操作的烦恼。 部署 git clone --depth 1 https://github.com/acmesh-officia

网络安全

未读

风暴免杀-Bypass Defender/360/VT/火绒

项目介绍 风暴免杀是一款适用于红队的免杀的免杀工具,可以Bypass defender、360、vt 项目使用 1、工具使用了python3.7.9 开发,安装相关依赖包 pip3 install -r requirements.txtpython3 StormBypassAV.py

网络安全

未读

Linux环境反弹shell原理与姿势

前言 我们日常渗透测试过程中的最终目的是获取到目标系统的权限,常见的有通过文件上传、命令执行、反序列化等方式,其中在执行命令执行的时候由于目标系统大多数情况下处于防火墙之后、命令执行的权限不够、端口被占用等情况,那么在这种情况下我们就需要考虑——反弹shell,即攻击者在攻击主机上开启端口监听,随后

网络安全

未读

内网横向PsMapExec

项目介绍 PsMapExec是一个PowerShell工具,灵感主要来自流行工具CrackMapExec / NetExec。PsMapExec旨在通过自己的改进将这些工具的功能和感觉带到PowerShell中,PsMapExec被用作一种利用后的工具来评估Active Directory环境 支持

网络安全

未读

CS Arsenal-kit免杀套件

CS是我们常用的C2框架。但是其自带的payload已经不能做到免杀。在前期也讲到过免杀方式,但是比较复杂。本文简单说说基于CobaltStrike官方Arsenal Kit免杀套件来替代原生Artifact Kit,从而实现免杀。 下载后,解压文件。得到如下文件结构。 修改配置

网络安全

未读

使用 eBPF 捕获无需 CA 证书的 SSL/TLS 文本内容

简介 支持Linux/Android内核版本x86_64 4.18及以上,aarch64 5.5及以上。需要ROOT权限。不支持Windows和macOS系统。 SSL/TLS明文捕获,支持openssl\libressl\boringssl\gnutls\nspr(nss)库。 GoTLS明文支持

网络安全

未读

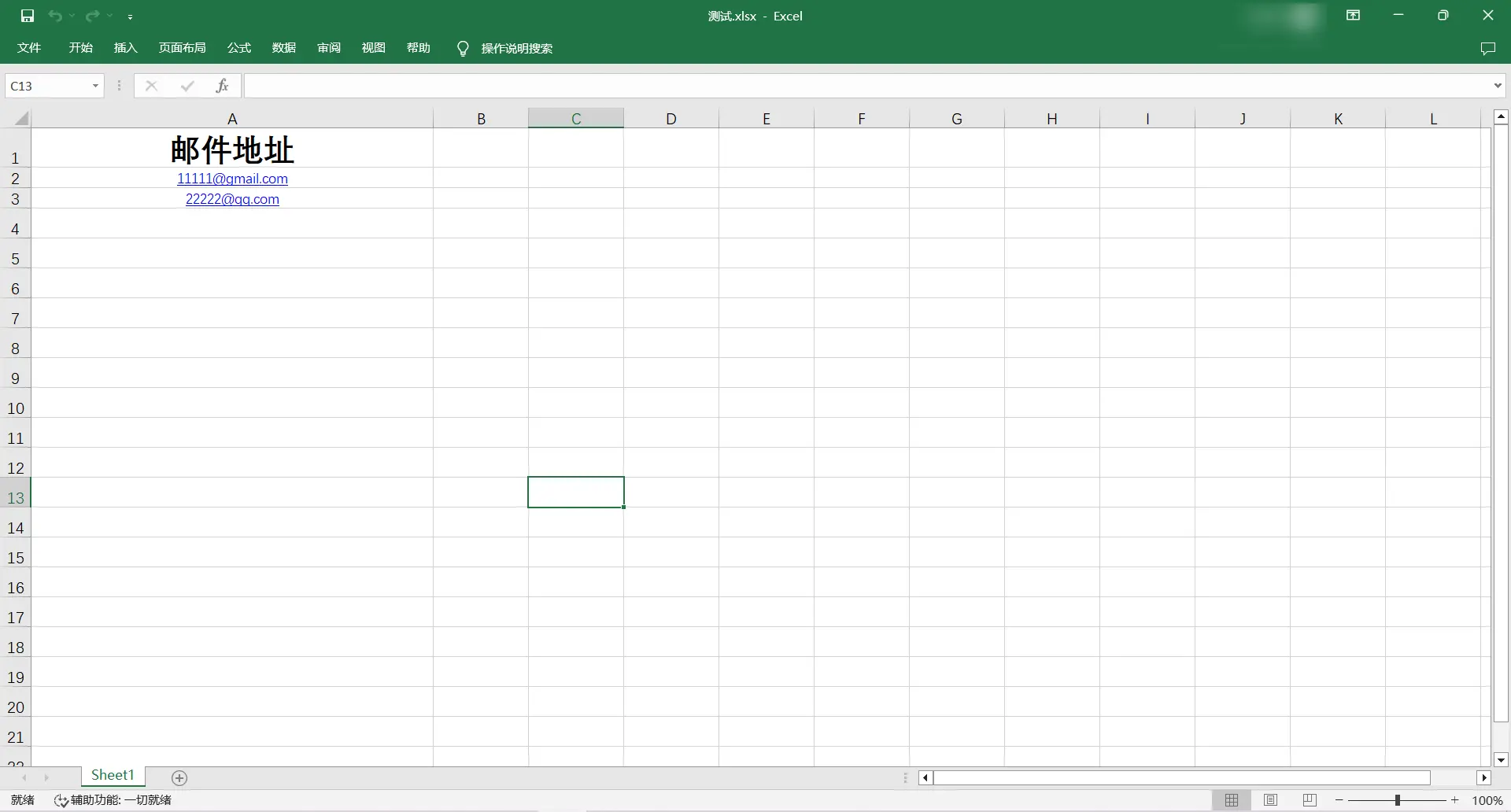

pfish 轻量级无害化批量钓鱼平台 钓鱼演练

项目介绍: 本项目使用了gin+gorm+grpc实现的一个无害化钓鱼平台。 无害化点在于:点击木马文件后进行截图,并且发送给服务端,同时弹出文件(文件内容可自定义,由服务端返回)提示用户已被钓鱼。

网络安全

未读

新型远程注入手法-Threadless inject

基本原理及执行流程一览 无线程注入是在B-Sides Cymru 2023大会上发表的议题,是一种新型的远程注入手法,原理就是对hook的函数jump到dll的内存空隙的第一段shellcode(二次重定向功能)当中,然后再jump到第二段shellcode(真正的shellcode)执行。具体执行

_%E5%89%AF%E6%9C%AC-fisp.png?width=800)

_%E5%89%AF%E6%9C%AC-xzsz.png?width=800)

_%E5%89%AF%E6%9C%AC-ugql.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)