网络安全

未读

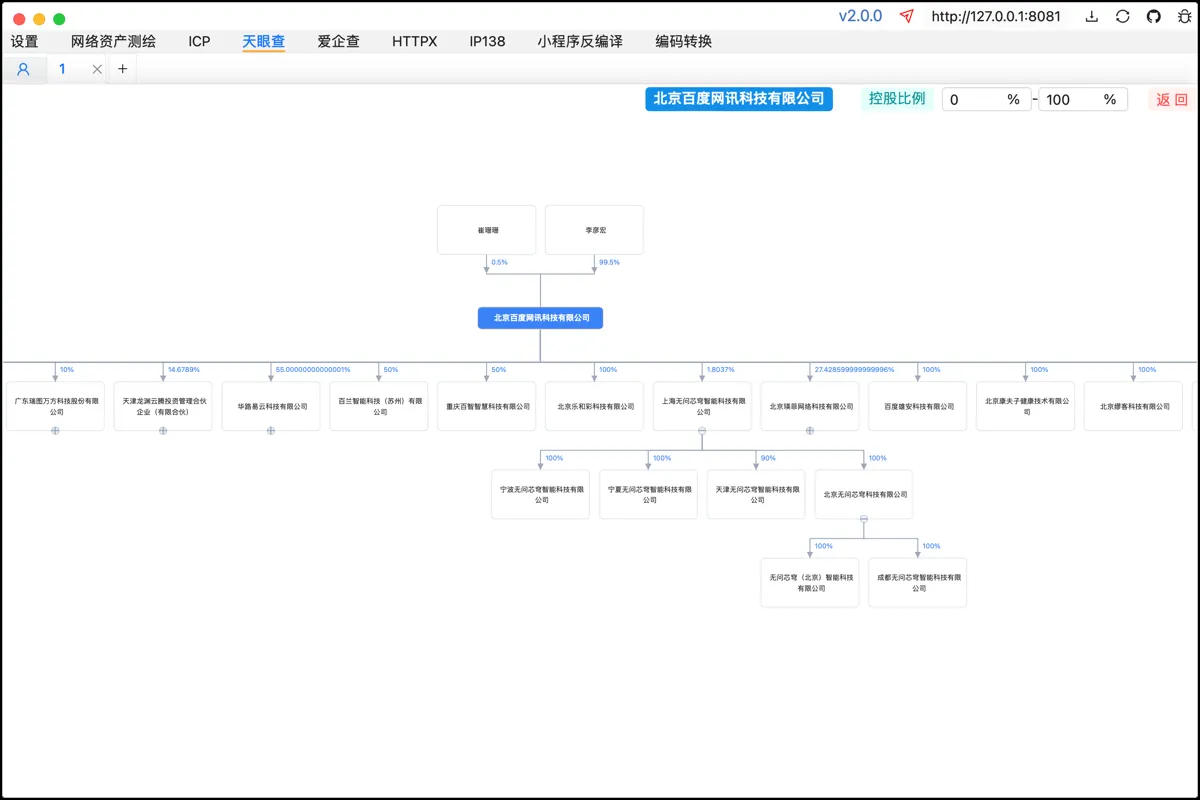

fine 网络空间资产测绘 ICP备案 小程序反编译工具

免责声明 1、本工具是在 “按现状” 和 “可用” 的基础上提供的,不提供任何形式的明示或暗示的保证,包括但不限于对适销性、特定用途适用性、准确性、完整性、无侵权以及非侵权性的保证。 2、在任何情况下,工具的开发者、贡献者或相关组织均不对因使用本工具而产生的任何直接、间接、偶然、特殊、典型或后果性的

漏洞

未读

CVE-2025-1974 Kubernetes RCE漏洞

Kubernetes 中发现了一个安全问题。在某些情况下,未经身份验证且能够访问 Pod 网络的攻击者可以在 ingress-nginx 控制器上下文中执行任意代码。这可能导致控制器可访问的 Secret 信息泄露。(请注意,在默认安装中,控制器可以访问集群范围内的所有 Secret。) 此问题会影

漏洞

未读

CVE-2025-0868 RCE漏洞

前言 DocsGPT 中存在导致远程代码执行 (RCE) 的漏洞。由于使用 eval() 对 JSON 数据进行解析不当,未经授权的攻击者可发送任意 Python 代码以通过 /api/remote 端点执行。 漏洞等级 高危 漏洞影响</

漏洞

未读

CVE-2025-4123

漏洞介绍 Grafana是Grafana开源的一套提供可视化监控界面的开源监控工具。该工具主要用于监控和分析Graphite、InfluxDB和Prometheus等。 Grafana存在安全漏洞,该漏洞源于客户端路径遍历和开放重定向结合,可能导致跨站脚本攻击。 注:该漏洞允许攻击者通过自定义前端插

网络安全

未读

AD域内网渗透-三种漏洞利用方式

PrintNightmare PrintNightmare包括两项漏洞CVE-2021-34527 和 CVE-2021-1675,这些漏洞存在于Windows操作系统上的打印后台处理程序(Print Spooler)服务中。目前基于该漏洞,已经有很多的利用代码,允许进行权限提升和远程代码执行。这个

网络安全

未读

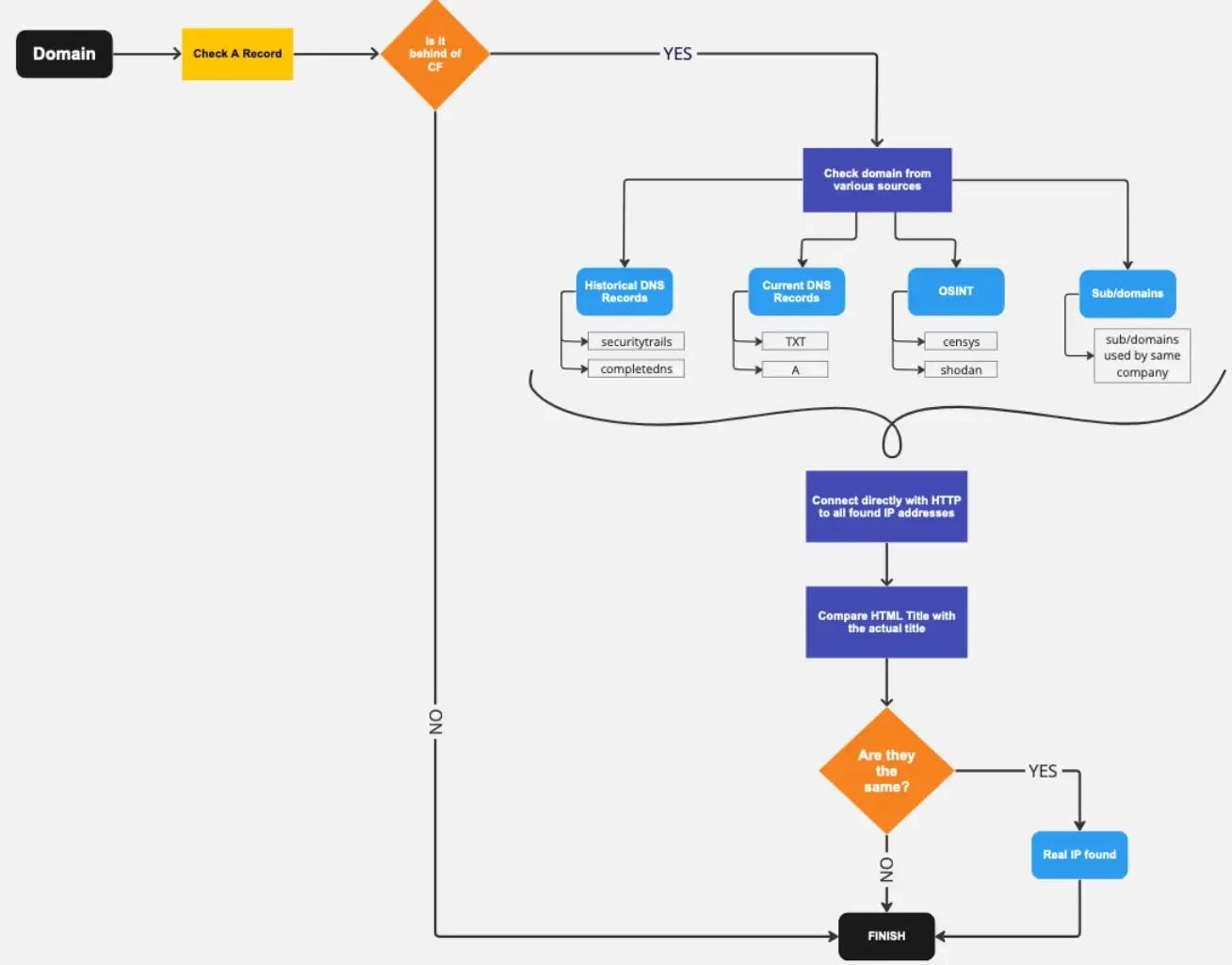

CF-Hero 查找Cloudflare保护的网站真实IP

CF-Hero它是什么? CF-Hero 是一款综合侦察工具,旨在发现受 Cloudflare 保护的 Web 应用程序的真实 IP 地址。它通过多种方法进行多源情报收集。 DNS 侦察 当前 DNS 记录(A,TXT) 历史DNS数据分析 关联域发现 情报来源 主动 DNS 枚举 Censys 搜

网络安全

未读

SharpThief 一键窃取签名程序的图标版本数字签名信息

SharpThief简介 一键窃取签名程序的图标、资源信息,版本信息、修改时间、数字签名(无效),使程序正规化。对抗QVM 数字签名是无效的,但是可以起到模拟的作用 可以生成程序的图标存根 降低程序熵值 截图

网络安全

未读

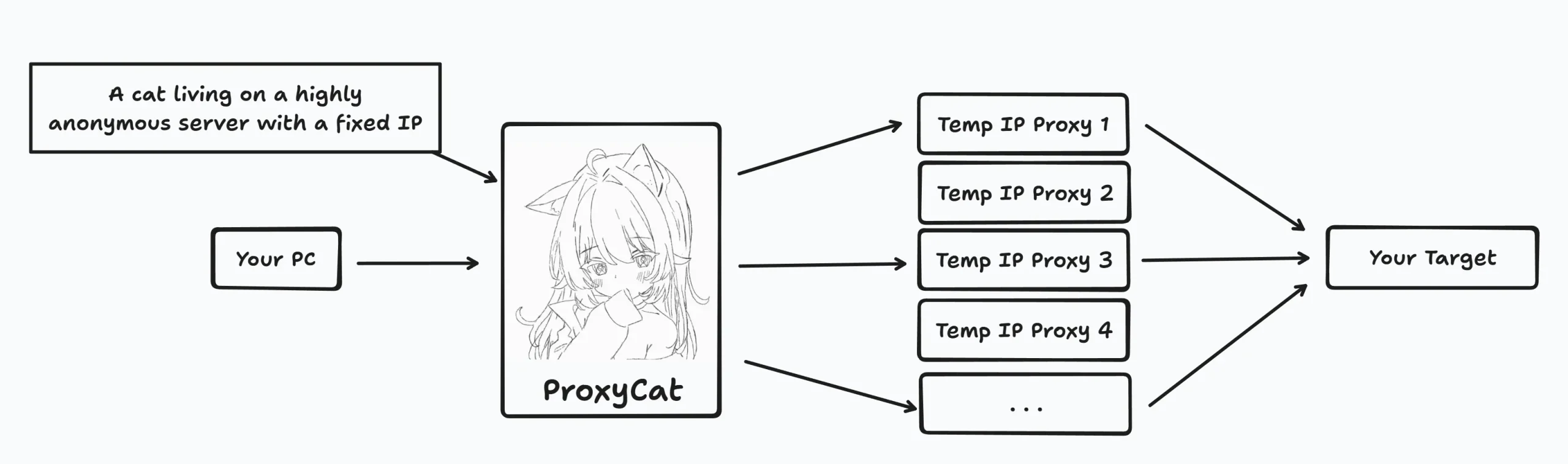

ProxyCat 渗透测试ip代理池工具

ProxyCat简介 一款部署于云端或本地的隧道代理池中间件,可将静态代理IP灵活运用成隧道IP,提供固定请求地址,一次部署终身使用 开发缘由 在渗透过程中,经常需要隐藏或更换IP地址以绕过安全设备。然而,市面上的隧道代理价格高昂,普遍在20-40元/天,这对于许多人来说难以接受。笔者注意到,短效I

网络安全

未读

Windows 程序隐藏启动黑窗口总结

前言 Windows 控制台程序在启动时会出现一个黑(dos)窗口,一般我们想要隐藏有两种方式,一是转成窗口(Windows GUI)程序,二是使用Windows API 隐藏,这里对不同种方式隐藏黑窗口的效果和优缺点进行了总结。 一、转换为窗口程序隐藏 优点:最常用的方式。 缺点

网络安全

未读

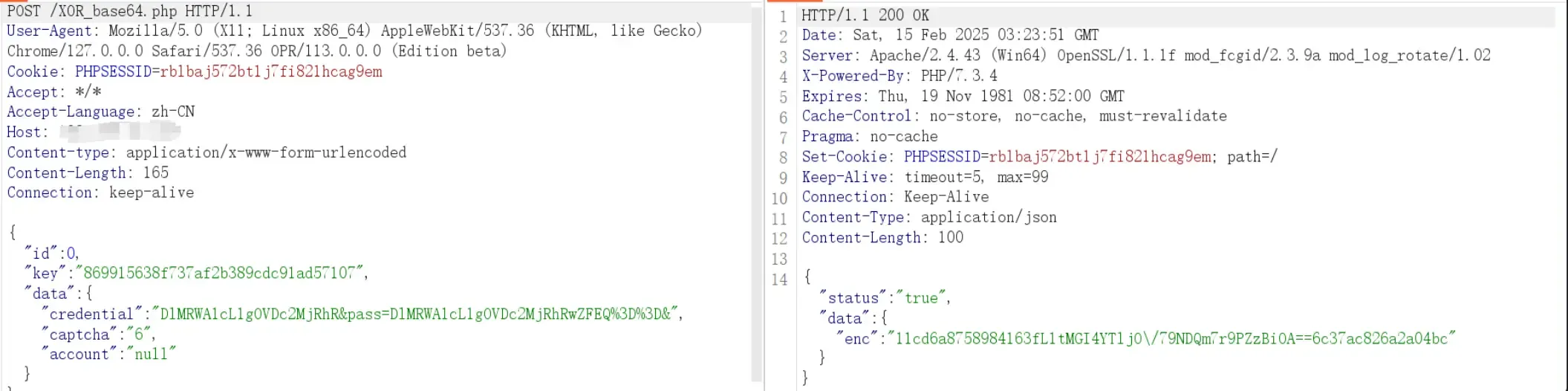

Godzilla_null 流量特征二开哥斯拉免杀版

哥斯拉二开,基于公开的免杀哥斯拉更改的流量特征。请求包改成json请求! 主要做了请求方式、标识、cookie自带;的更改,在其他的流量特征也做了简单的更改。 项目地址 https://github.com/emptybottle-null/Godzilla_null

网络安全

未读

MoonCorrode月蚀 / ShellCodeToLSBMP3 / ShellCode读写分离隐写免杀加载器

工具介绍 MoonCorrode月蚀 / ShellCodeToLSBMP3, MoonCorrode是一款专为红队攻防演练设计的高效、模块化ShellCode读写分离加密以及加载器,旨在通过动态技术绕过主流杀毒软件检测,实现隐蔽化payload注入与执行。项目基于Python3.11开发,助力红队

漏洞

未读

CVE-2025-29927漏洞

漏洞介绍 Next.js是Vercel开源的一个 React 框架,Next.js 是一款基于 React 的热门 Web 应用程序框架,提供服务器端渲染、静态站点生成和集成路由系统等功能。 Next.js 14.2.25之前版本和15.2.3之前版本存在安全漏洞,该漏洞源于如果授权检查发生在中间件

网络安全

未读

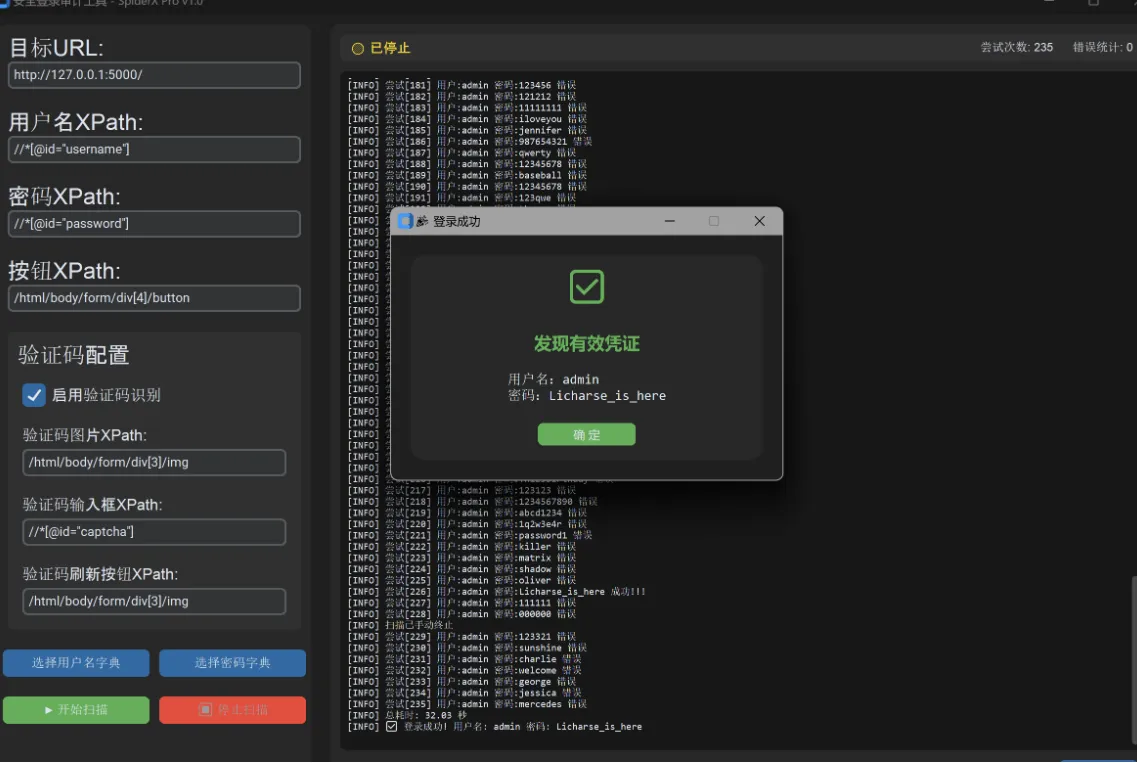

SpiderX – JS前端加密自动化绕过工具

SpiderX 简介 一款利用爬虫技术实现前端JS加密自动化绕过的爆破登陆渗透测试工具。 这个工具的亮点在于通过模拟浏览器点击实现前端加密爆破。它源于我在实际场景中遇到的问题,经过多次测试,虽然仍有一些难以预料的异常情况,但整体效果还是不错的。如果你在使用过程中遇到问题,不妨根据我的思路,结合具体场

漏洞

未读

VMware ESXi新型漏洞CVE-2025-22224-22226利用链已出现在野利用

VMware ESXi 是一款虚拟化平台,广泛应用于企业数据中心及云环境,旨在提供高效、灵活的虚拟化解决方案。 近期互联网披露,ESXi 中存在三个严重漏洞(CVE-2025-22224、CVE-2025-22225、CVE-2025-22226),涉及越界读和越界写等缺陷,攻击者可将这些漏洞链式利

-ttpx.png?width=800)

_%E5%89%AF%E6%9C%AC-ccxz.png?width=800)

_%E5%89%AF%E6%9C%AC-eeoz.png?width=800)

_%E5%89%AF%E6%9C%AC-cjyh.jpg?width=800)

_%E5%89%AF%E6%9C%AC-ahiz.png?width=800)

_%E5%89%AF%E6%9C%AC-wvos.png?width=800)

_%E5%89%AF%E6%9C%AC-dera.png?width=800)

_%E5%89%AF%E6%9C%AC-hmaw.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)