网络安全

未读

James_synthesis_tooL

工具介绍 研发目的:旨在帮助技术人员在日常渗透测试或攻防演练中对于漏洞及指纹的积累,形成自己强大的漏洞库及指纹库。相比于nuclei脚本可能会相对无脑简化!且采用GUI设置,使用起来也更加方便! 1、指纹管理 2、漏洞管理

网络安全

未读

新型内核马-WebShell

项目简介 一个全链路内存马系列(ebpf内核马、nginx内存马、WebSocket内存马)。 注意:本项目不含有完整的利用工具,仅提供无害化测试程序、防御加固方案,以及研究思路讨论。 技术原理<

网络安全

未读

新型远程注入手法-Threadless inject

基本原理及执行流程一览 无线程注入是在B-Sides Cymru 2023大会上发表的议题,是一种新型的远程注入手法,原理就是对hook的函数jump到dll的内存空隙的第一段shellcode(二次重定向功能)当中,然后再jump到第二段shellcode(真正的shellcode)执行。具体执行

网络安全

未读

后渗透阶段权限维持方法

项目说明 用于实现后渗透测试阶段权限维持 项目使用 Step1:下载该项目,之后使用VS编译Monitor.cpp,当然也可以使用编译好的,Monitor.cpp代码如下所示: #include "Windows.h"

int main() { MONITOR_INFO_2 monitorInfo

网络安全

未读

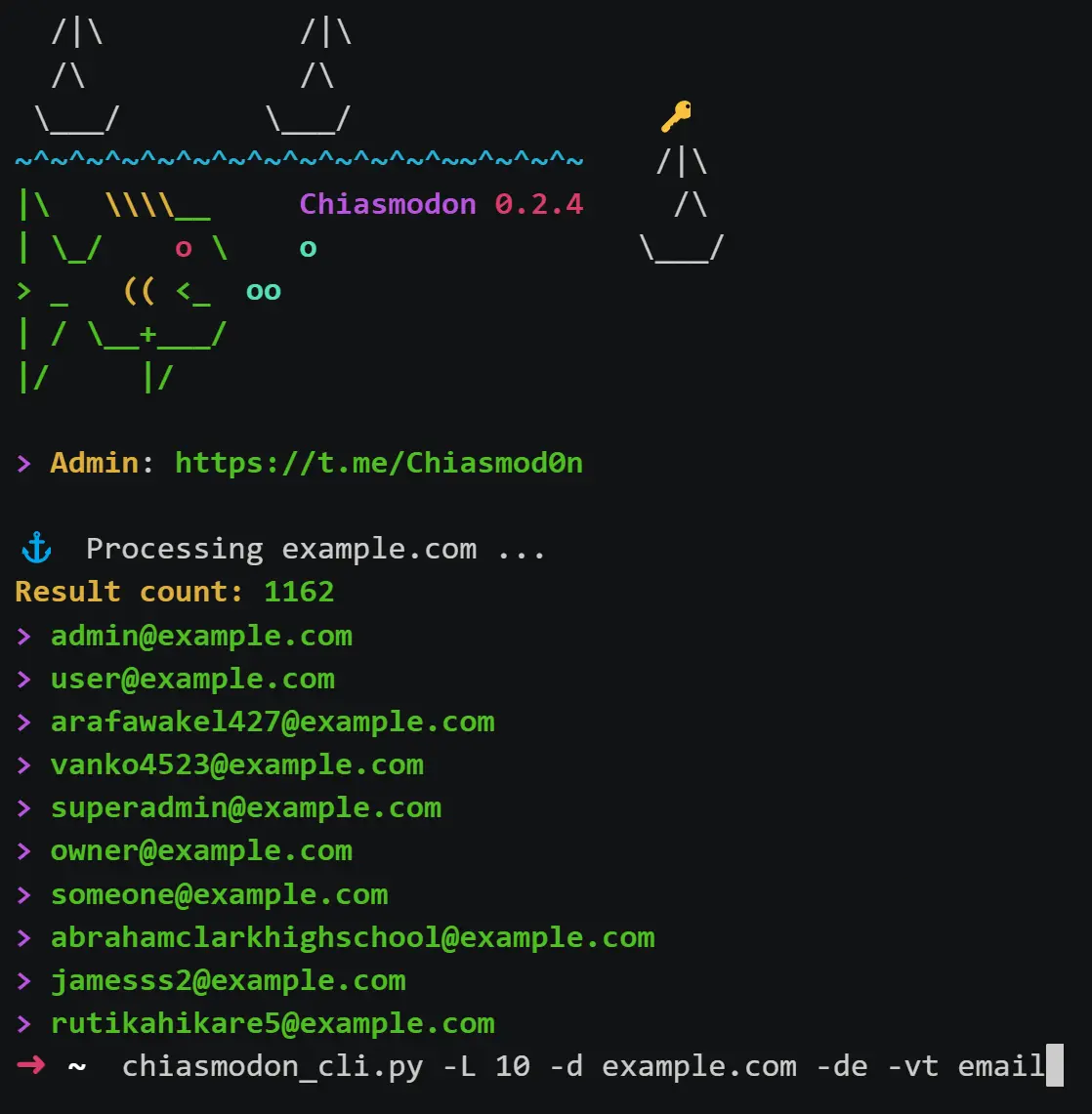

chiasmodon 一款目标域开源情报收集工具

简介 Chiasmodon是一个OSINT(开源情报)工具,旨在帮助收集有关目标域的信息。其主要功能围绕搜索与域相关的数据展开,包括域邮箱、域凭证(用户名和密码)、CIDRs(无类域间路由)、ASNs(自治系统号码)和子域。该工具允许用户通过域、CIDR、ASN、电子邮件、用户名、密码或Google

网络安全

未读

负载均衡下的Webshell连接处理

序 最近打金融项目的时候,webshell遇见了负载均衡,自己之前其实看过相关文章,但是实战操作起来还是遇见了不少坑点的,接下来就根据前人的文章,同时结合实战和自己的思考,写了本篇文章。 什么是负载均衡 负载均衡是一种将来自多个用户或应用程序的请求分配到多个服务器或设备上的技术,以提高整体性能、可用

网络安全

未读

FastJson1&FastJson2反序列化利用链分析

前言 写这篇文章的起因是在二开ysoserial的时候突然发现在Y4er师傅的ysoserial当中有两条关于FastJson的利用链,分别是FastJson1&FastJson2但是这两条利用链都不是像之前分析fastjson利用链一样,之前的利用链分析的是fastjson在解析json格式的数据

帆软/view/ReportServer 远程代码执行漏洞

漏洞简介 漏洞描述: FinеRероrt 是帆软自主研发的企业级 Wеb 报表工具。其/view/ReportServer接口存在模版注入漏洞,攻击者可以利用该漏洞执行任意SQL写入Webshell,从而获取服务器权限。 影响范围: 1)JAR包时间在 2024-07-23 之前的FineRepo

海康威视命令执行分析

漏洞介绍 某综合安防管理平台/center/api/installation/detection存在远程命令执行漏洞,未经身份验证的远程攻击者可通过该漏洞在服务器端任意执行代码。 漏洞分析 全局搜索路径/detection,定位代码DeployController,大概就是传入json格式的Dete

网络安全

未读

Swagger接口安全测试评估

基本介绍 Swagger是一种用于描述、构建和使用RESTful API的开源框架,它提供了一套工具和规范,帮助开发者设计、文档化和测试API以及生成客户端代码和服务器存根,Swagger的核心组件是OpenAPI规范(以前称为Swagger规范),它是一个用于定义和描述API的规范,OpenAPI

URL重定向漏洞小技巧

前言 在一些厂商项目中开始接触到一些url任意重定向,虽然是低危,奖金较低,但是一个厂商所有点的url跳转加起来奖金也比较可观,所以将自己挖掘过程中一点点心得分享一下。 经典钓鱼网站 来看个最典型的 <?php$url=$_GET['URL'];header("Location: $url");?>

网络安全

未读

ShadowDumper LSASS内存转储工具 LsassDumping

ShadowDumper 简介 Shadow Dumper 是一款功能强大的工具,用于转储 LSASS(本地安全机构子系统服务)内存,渗透测试和红队活动经常需要用到。它为用户提供灵活的选项,并使用多种高级技术转储内存,允许访问 LSASS 内存中的敏感数据。 警告 值得注意的是,该项目仅用于教育和研

OA-EXPTOOL漏洞综合利用框架

介绍 OA-EXPTOOL是一款OA综合利用工具,集合将近20款OA漏洞批量扫描 使用方式 第一次使用脚本请运行pip3 install -r requirements.txt 面板是所有参数了致远就输入 zysc

_副本-wmop.webp)

_%E5%89%AF%E6%9C%AC-ugql.png?width=800)

_%E5%89%AF%E6%9C%AC-wkkv.png?width=800)

_%E5%89%AF%E6%9C%AC-qlwe.png?width=800)

_%E5%89%AF%E6%9C%AC-nnwe.png?width=800)

_%E5%89%AF%E6%9C%AC-xzre.png?width=800)

_%E5%89%AF%E6%9C%AC-bmgc.png?width=800)

_%E5%89%AF%E6%9C%AC-onyg.png?width=800)

_%E5%89%AF%E6%9C%AC-iwju.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)