网络安全

未读

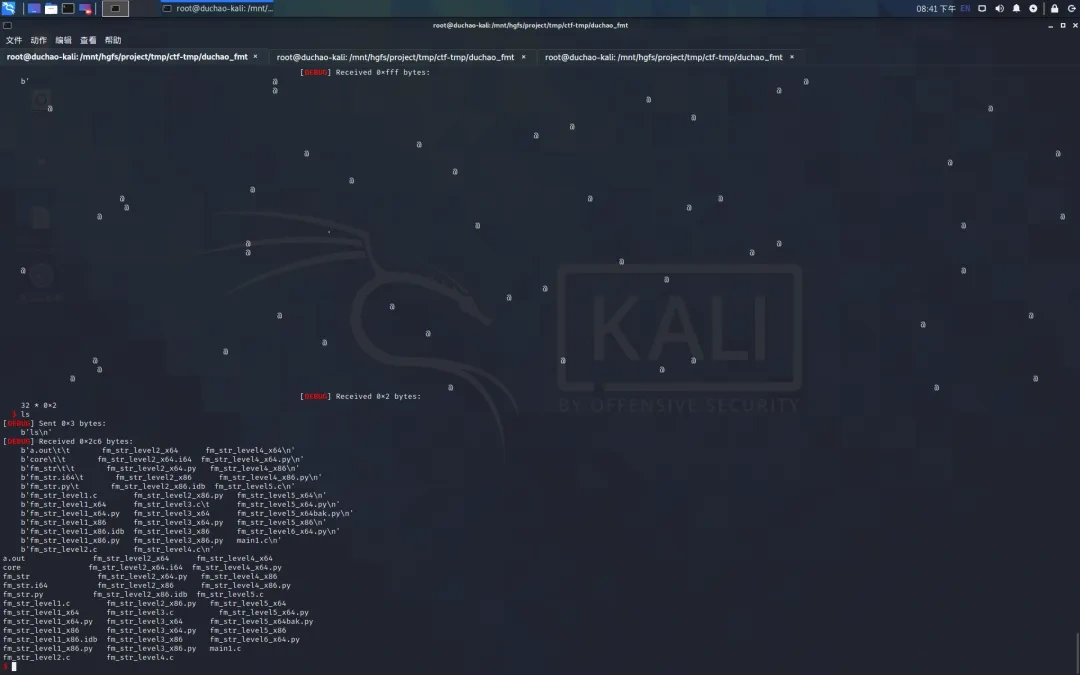

HOUSE_OF_FMT

一、问题提出 // house_of_fmt.c

#include <stdio.h>

#include <unistd.h>

#include <string.h>

char buf[200] ;

int main(){

setvbuf(stdout,0,2,0);

while(1){

CTF

未读

CTFWEB-JWT篇

Web题目做题思路 第一步 拿到题目后,判断题目利用的漏洞方式为读取、写入、还是执行。在不能马上确定的情况下,就由从低到高,依次挖掘,即先找文件读取、再找文件写入、再找命令执行。这一步先确定出最终要拿到的权限,确定渗透方向。

CTF

未读

CTFWEB-文件上传篇

前言 由于使用的ctf平台是内部环境,不便公开,所以本文章只讲述做题思路和方法,练习平台大家自行选择,可以使用在线的ctf平台如:ctfshow、buuctf、bugkuctf等,也可以使用网上公开的靶场upload-labs学习。 Web题目做题思路 第一步 拿到题目后,判断题目利用的漏洞方式为读

网络安全

未读

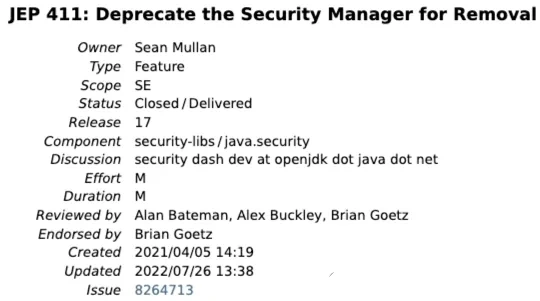

Java沙箱SecurityManager的妙用

业务系统提供了一个插件功能,用户可以根据插件规范来编写插件,然后将其制作为Jar包上传到系统,系统将会运行相关函数。另外就是插件Jar包必须和业务系统运行在同一个JVM虚拟机。这时为了避免任意代码执行漏洞,通常可采用如下两种方案: 1、给插件包添加签名校验(需保证插件包无法伪造),或给该功能添加二次

CTF

未读

CTFWEB-文件包含篇

Web题目做题思路 第一步 拿到题目后,判断题目利用的漏洞方式为读取、写入、还是执行。在不能马上确定的情况下,就由从低到高,依次挖掘,即先找文件读取、再找文件写入、再找命令执行。这一步先确定出最终要拿到的权限,确定渗透方向。

网络安全

未读

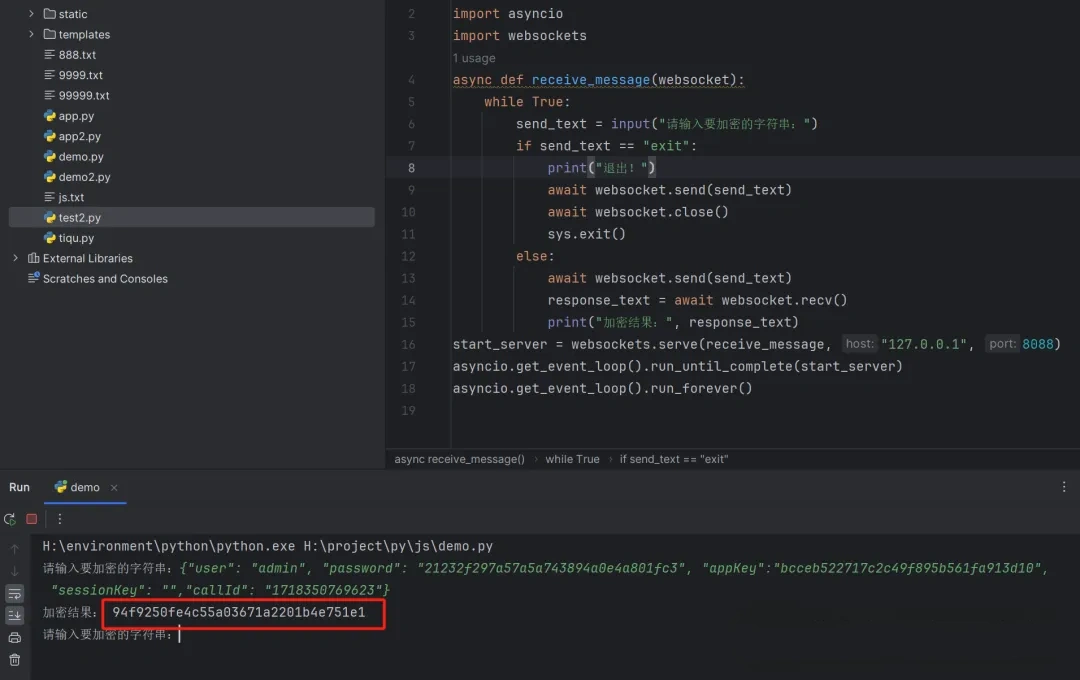

JSRPC实现前端加密破解,自动化加密

前言 当我们遇到一些前端加密的时候,通常我们会去逆向JS,找到加密函数,然后使用burp插件或者python实现加密,这样我们还需要扣一些细节去补环境,下面介绍利用JSRPC的方法(只需要找到加密函数)实现加密 JSRPC就是远程调用协议,简单来说就是我们可以本地编写代码去调用浏览器的JS加密函数,

CTF

未读

CTFWEB-XXE篇

基础知识 XML即 可扩展标记语言(EXtensible Markup Language),是一种标记语言,其标签没有预定义,您需要自行定义标签,是W3C的推荐标准。与HTML的区别是: H

CTF

未读

CTFWEB-SSRF篇

什么是ssrf SSRF (Server-Side Request Forgery) 即服务端请求伪造,从字面意思上理解就是伪造一个服务端请求,也即是说攻击者伪造服务端的请求发起攻击,攻击者借由服务端为跳板来攻击目标系统。 既然是跳板,也就是表明攻击者是无法直接访问目标服务的,为了让大家更好的理解这

网络安全

未读

JAVA安全-反序列化系列-含URLDNS链分析

序列化与反序列化 序列化(Serialization) 序列化是将数据结构或对象状态转换为可以存储或传输的格式的过程。这种格式通常是平台无关的,并且可以在稍后重新构造回原始的对象结构。序

网络安全

未读

云安全-K8s集群渗透手法总结

什么是Kubernetes Kubernetes国内又叫做k8s,是一个开源的,用于编排云平台中多个主机上的容器化的应用,目标是让部署容器化的应用能简单并且高效的使用, 提供了应用部署,规划,更新,维护的一种机制。其核心的特点就是能够自主的管理容器来保证云平台中的容器按照用户的期望状态运行着,管理员

漏洞

未读

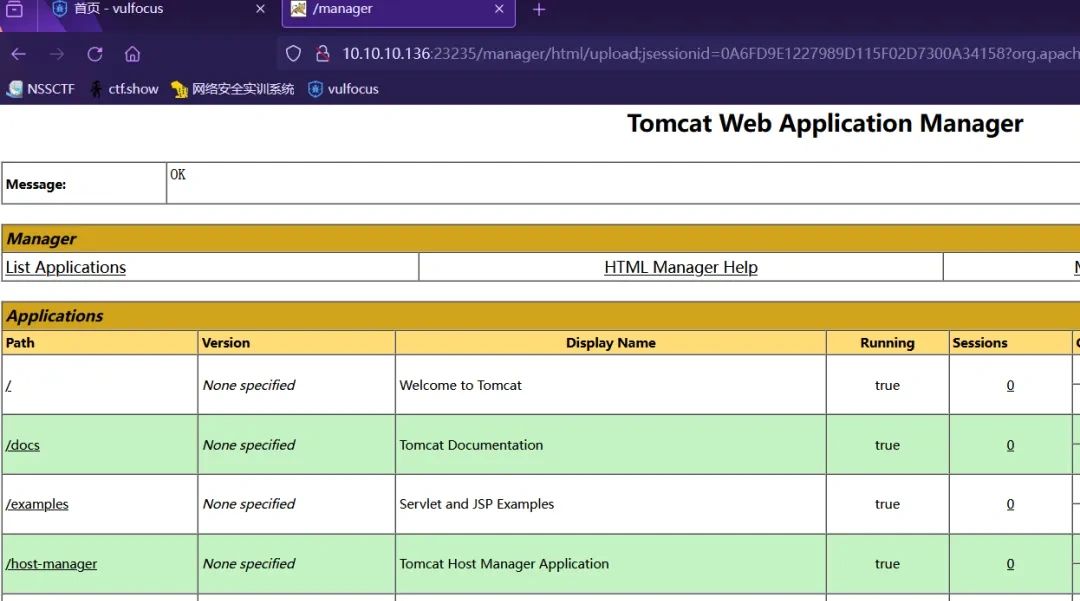

Tomcat弱口令&war远程部署漏洞

一、漏洞原理介绍 Tomcat弱口令&WAR远程部署漏洞的原理主要涉及Tomcat服务器的默认密码设置不当和WAR文件远程部署功能的潜在安全风险。 首先,关于Tomcat弱口令漏洞,Tomcat在默认情况下可能使用简单的密码(如“tomcat/tomcat”)作为进入后台管理的凭证。如果管理员没有修

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)