网络安全

未读

JVM源码分析之不保证顺序的Class.getMethods

概述 本文要说的内容是今天公司有个线上系统踩了一个坑,并且貌似还造成了一定的影响,后来系统相关的人定位到了是java.lang.Class.getMethods返回的顺序可能不同机器不一样,有问题的机器和没问题的机器这个返回的方法列表是不一样的,后面他们就来找到我求证是否jdk里有这潜规则 本来这个

网络安全

未读

某系统艰难的反序列化

1.自定义反序列化 在它的某个页面中,发现了自定义反序列化,这个页面好就好在它会返回报错堆栈的序列化数据,方便debug。 URLDNS探测结果如下。 cc31or321 ajw JRE8u20 fastjson windows cb17 bsh20b4 De

网络安全

未读

经典的Shiro反序列化

0x01、前言 相信大家总是面试会问到java反序列化,或者会问到标志性的漏洞,比如shiro反序列化,或者weblogic反序列化漏洞。 那我就这篇文章为大家讲解一下,不懂的哥哥直接背一下,理解一下就好了。 至于为什么要选择shiro反序列化呢,不讲weblogic呢?

网络安全

未读

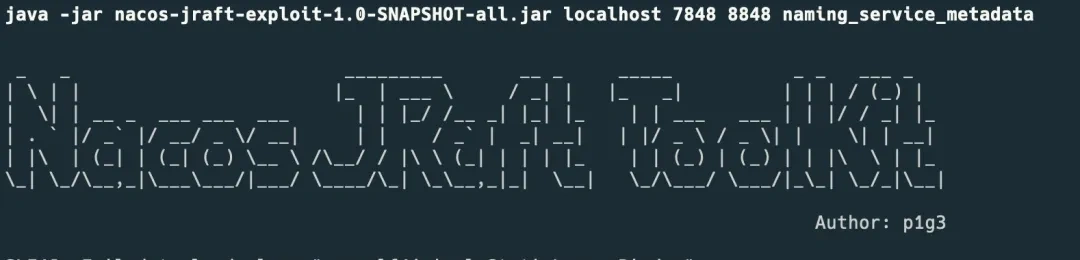

Nacos JRaft Hessian 反序列化分析详情

0x00 前言 5月25日 Nacos 发布一条安全公告,声称其在 2.2.3 和 1.4.6 两个大版本修复了 7848 端口下一处 Hessian 反序列化漏洞;网上有许多分析,但没有一篇分析能够把问题阐述清楚且解决掉,于是写下这篇文章,仅做记录。 0x01 漏洞分析

网络安全

未读

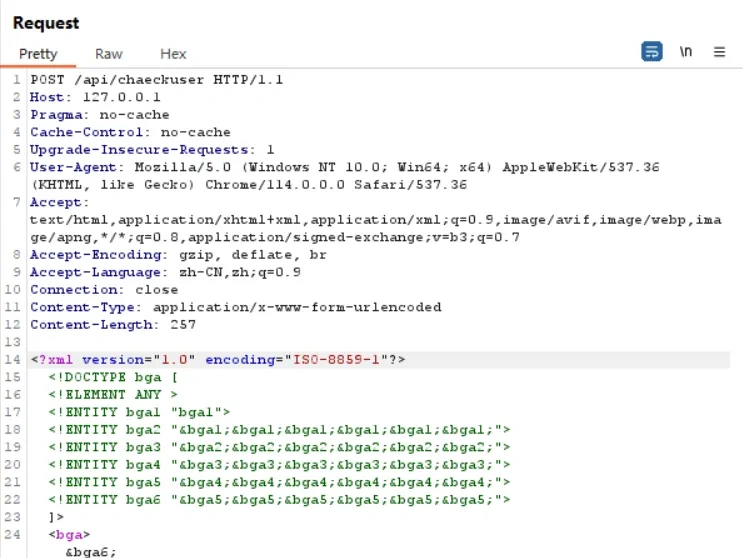

Attacking SOAP API

一、SOAP API 介绍 SOAP(Simple Object Access Protocol)简单对象访问协议是交换数据的一种协议规范,是一种轻量的、简单的、基于XML(标准通用标记语言下的一个子集)的协议,它被设计成在WEB上交换结构化的和固化的信息。

网络安全

未读

Windows中redis未授权通过dll劫持上线

# 前言 项目中时不时会遇到windows的redis未授权,利用dll劫持可以不用重启获取shell。本文参考网上师傅们的文章详细复现了过程,供各位才入坑的朋友们参考。 # 前期准备 ## 环境 攻击机:192.168.41.38 win10 默认安装 Redis 3.2.100

网络安全

未读

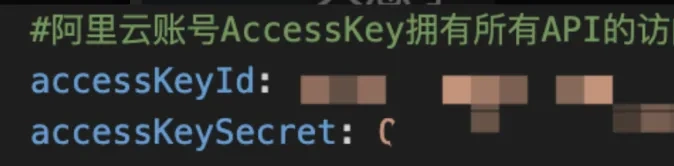

若依前后端分离下的渗透测试

前阵子做了个若依后端接口,没有前端页面,之前遇到过很多次,但是都一笔带过没有怎么仔细地看,这次因为是单个系统,所以不得不仔细看一遍,这里做个记录,方便以后进行测试 0x00 概述 对若依后端的测试,通过搭建前端结合后端进行测试,并对Tomcat部署的若依系统进行任意文件读取的深入利用,比较琐碎,对测

网络安全

未读

针对Swagger的另类"绕过"

前言 Swagger是一个规范和完整的框架,用于生成、描述、调用和可视化 RESTful 风格的 Web 服务。总体目标是使客户端和文件系统作为服务器以同样的速度来更新。相关的方法,参数和模型紧密集成到服务器端的代码,允许API来始终保持同步。Swagger-UI会根据开发人员在代码中的设置来自动生

网络安全

未读

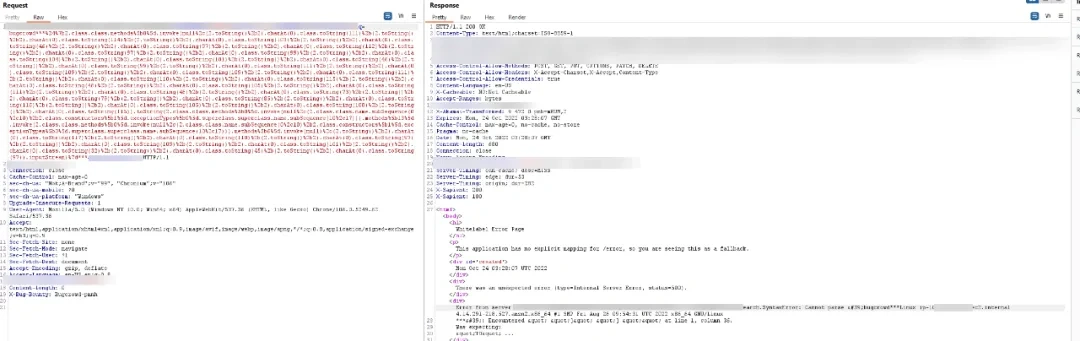

通过 SSTI 在 Spring Boot 错误页面上使用 Akamai WAF 绕过进行 RCE

前言 这篇文章主要讲述了作者与Dark9T (@UsmanMansha)在 Bugcrowd 上合作的成功经历。他们成功绕过了 Akamai WAF,并在运行 Spring Boot 应用程序上使用 Spring 表达式语言注入实现了远程代码执行(P1)。这是他们在该程序上找到的第二个通过 SSTI

网络安全

未读

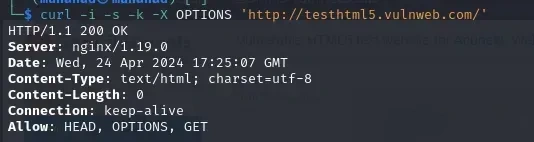

利用 PUT 方法导致三星远程代码执行 (RCE)

什么是 HTTP 方法? HTTP 方法是定义客户端想要对由 URI(统一资源标识符)标识的指定资源执行的操作的动词。它们在 HTTP(超文本传输协议)中使用,以促进客户端(例如 Web 浏览器或移动应用程序)与服务器之间的通信。每种方法指定要对资源执行的不同类型的操作。 常见 HTTP 方法解释

网络安全

未读

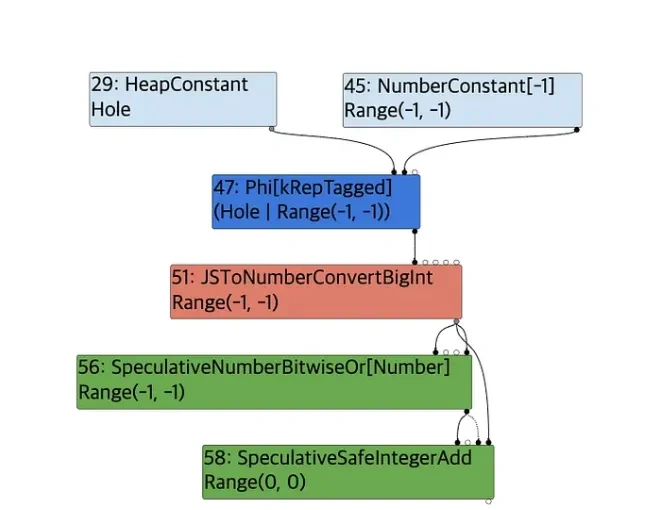

利用 N-day 漏洞攻击所有网站 - Chrome 渲染器 RCE

这篇博文是有关我们在X上演示的 N-day 全链漏洞利用中使用的漏洞系列文章的第一篇。在这篇博文中,我们从 Chrome 渲染器漏洞开始,这是漏洞利用链中的第一个漏洞。利用的漏洞是 CVE-2023-3079,这是 V8 中的类型混淆错误。 属性类型 假设我们有一个 JavaScript 对象{ a

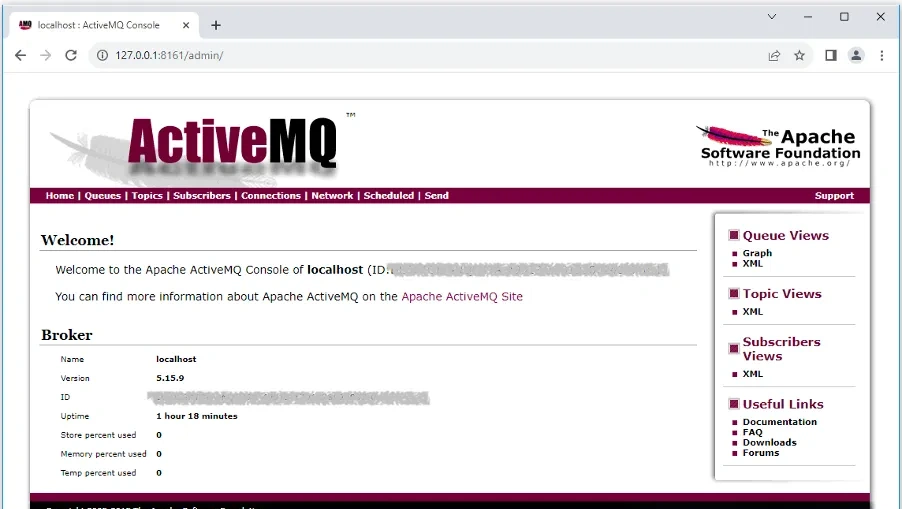

Apache ActiveMQ 漏洞导致隐秘 哥斯拉 Webshell

Trustwave 发现利用 Apache ActiveMQ 主机漏洞的攻击数量激增。在某些情况下,这些主机会托管恶意 Java Server Pages (JSP) Web Shell。 这些 Web Shell 隐藏在未知的二进制格式中,旨在逃避安全和基于签名的扫描程序。值得注意的是,尽管二进制

_%E5%89%AF%E6%9C%AC-qwav.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)