网络安全

未读

杀毒软件绕过之系统文件 filesystem bypass

系统文件是一种用于管理磁盘空间和存储文件的数据结构和算法,它 决定了文件的组织方式、命名规则、访问权限等。Windows操作系统支持 多种系统文件,其中最常见的是NTFS(New Technology File System), 它是Windows的默认系统文件,具有高性能、高安全性、高可靠性等特点

网络安全

未读

恶意 IIS 扩展悄悄地打开服务器的持久性后门

攻击者越来越多地利用 Internet Information Services (IIS) 扩展作为服务器的隐蔽后门,这些后门隐藏在目标环境中的深处,并为攻击者提供持久的持久性机制。虽然之前已经发表了关于特定事件和变体的研究,但对攻击者如何利用 IIS 平台作为后门知之甚少。 在针对服务器的攻击中

网络安全

未读

tcpdump/wireshark 抓包及分析

本文将展示如何使用 tcpdump 抓包,以及如何用 tcpdump 和 wireshark 分析网络流量。 文中的例子比较简单,适合作为入门参考。 1 基础环境准备 为方便大家跟着上手练习,本文将搭建一个容器环境。 1.1 Pull Docker 镜像 $ sudo docker pull alp

网络安全

未读

Hook深度研究:监视WOW64程序在系统中的执行情况【Part 3 结】

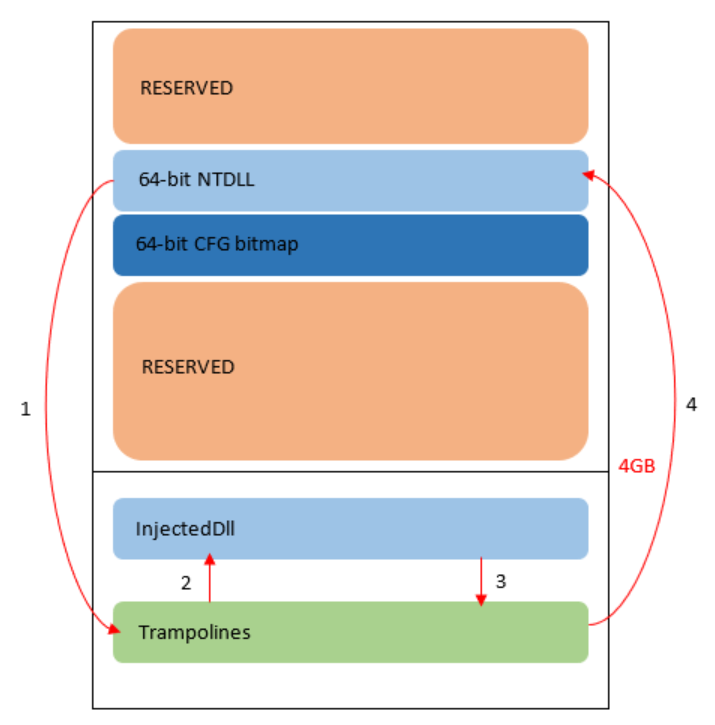

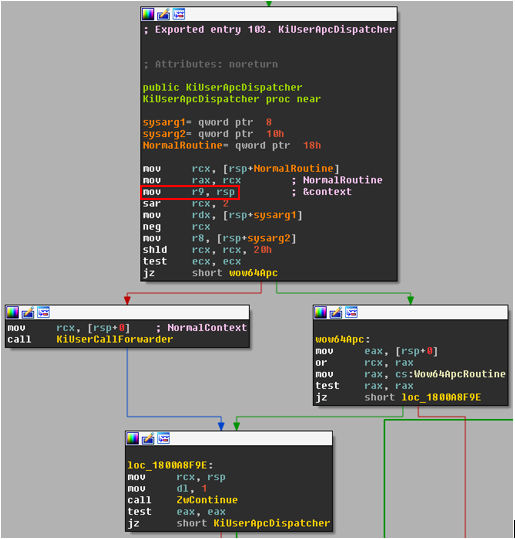

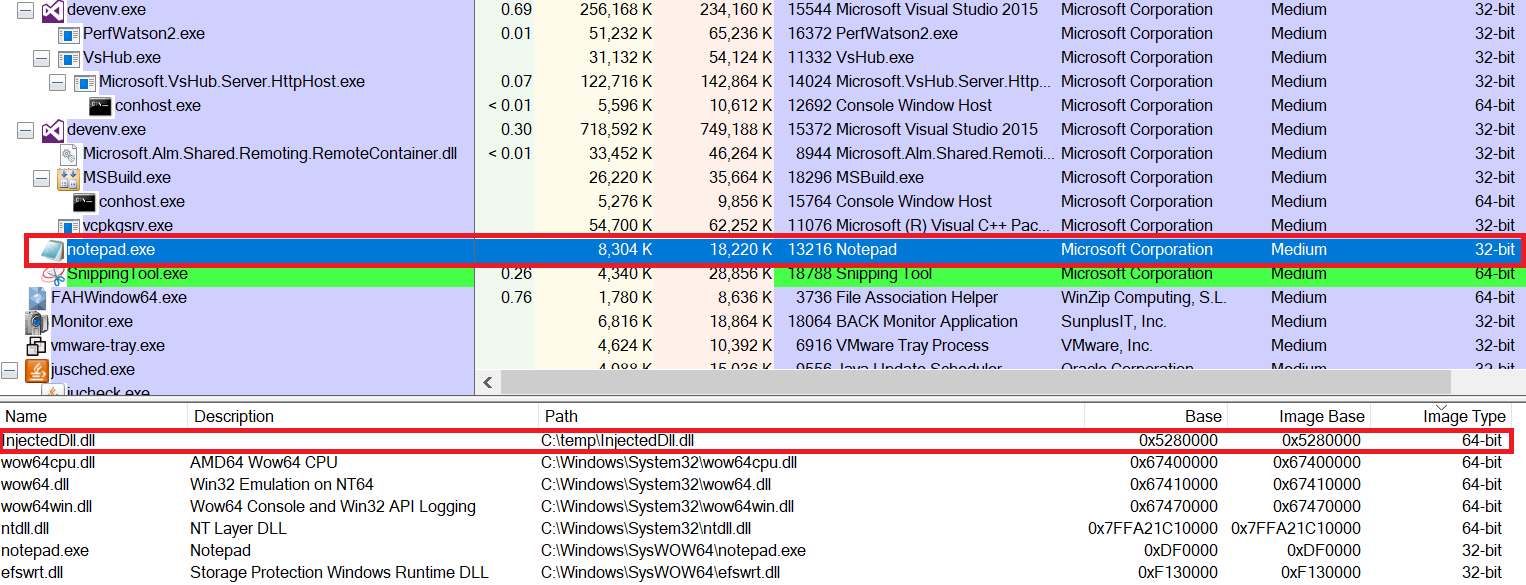

介绍 上次(第 1 部分、第 2 部分)我们演示了几种将 64 位模块注入 WoW64 进程的不同方法。这篇文章将从我们离开的地方继续,并描述如何利用在此类进程中执行 64 位代码的能力来挂接本机 x64 API。若要完成此任务,注入的 DLL 必须托管能够在 WoW64 进程的本机区域中运行的挂钩

网络安全

未读

Hook深度研究:监视WOW64程序在系统中的执行情况【Part 1】

介绍 这篇博文是一个由三部分组成的系列中的第一篇,描述了在尝试在 WoW64 应用程序(在 64 位 Windows 平台上运行的 32 位进程)中挂接本机 NTDLL 时必须克服的挑战。正如 许多其他来源所记录的那样,WoW64

网络安全

未读

爆破带有验证码的Web登录表单

前言 逛github看到一个项目,讲述如何爆破带有验证码的Web登录表单,作者是基于c0ny1师傅的captcha-killer项目修改了一下,过程叙述稍微有点简陋,自己折腾了好一会,想了想还是记录一下使用过程,方便自己也方便他人(耗时约3小时) 本文定位教程类文章,共包括step1-step5

团队笔记

未读

Linux终端调试大全

无数次被问道:你在终端下怎么调试更高效?或者怎么在 Vim 里调试?好吧,今天统一回答下,我从来不在 vim 里调试,因为它还不成熟。那除了命令行 GDB 裸奔以外,终端下还有没有更高效的方法?能够让我事半功倍? 当然有,选择恰当的工具和方法,让 GDB 调试效率成倍的提升并没有任何问题。当然,前提

【干货分享】攻防演练总结

申明:文章中涉及操作均已提前获得客户授权许可,敏感信息已脱敏处理。相关案例仅供信息安全从业者参考,尝试利用攻击属违法行为! 0x01 前言 近期参加了好几场攻防演练,跟着团队里的小伙伴学到了很多东西,针对这几次攻防演练进行一个总结。 大概流程:外网信息收集、打点/钓鱼/近源攻击、权限维持、提权、内网

漏洞

未读

Apache HTTPd最新RCE漏洞复现

0x01 漏洞简介: Apache HTTPd是Apache基金会开源的一款流行的HTTP服务器。在Apache HTTPd 2.4.49版本中,存在一个 路径穿越漏洞。在配置了 Require all granted后,攻击者可利用路径穿越漏洞读取到Web目录之外的其他文件,比 如/etc/pas

网络安全

未读

Quasar | Windows 远程管理工具

Quasar简介 Quasar 是一个用 C# 编写的快速、轻量级远程管理工具。使用范围从用户支持到日常管理工作再到员工监控。Quasar 提供高稳定性和易于使用的用户界面,是您完美的远程管理解决方案。 特征 TCP 网络流(支持 IPv4 和 IPv6) 快速网络序列化(协议缓冲区) 加密通信 (

红队攻防 | 解决HW被疯狂封IP姿势

本项目其实就是个简单的代理服务器,经过我小小的修改。加了个代理池进来。渗透、爬虫的时候很容易就会把自己ip给ban了,所以就需要ip代理池了。 ProxyPool 爬虫代理IP池 ______ ______ _

| ___ \_

网络安全

未读

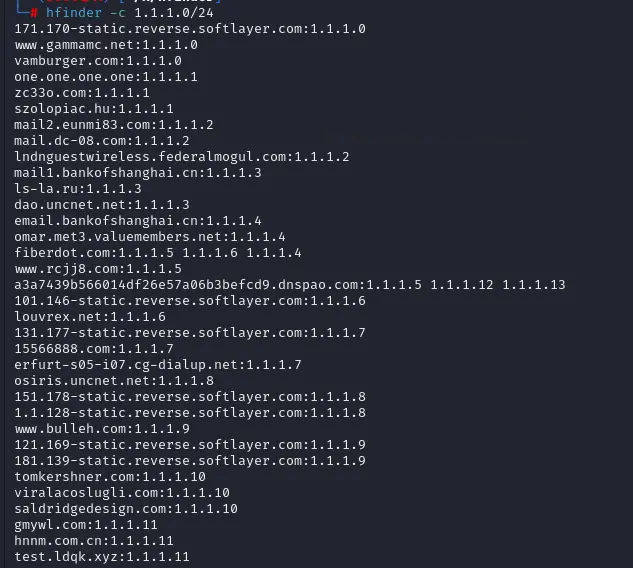

hfinder | 借助 Robtex 和 BGP.HE识别IP对应域名

hfinder 简介 hfinder (Hosts Finder)主机查找器。 借助https://bgp.he.net/和https://www.robtex.com/帮助从特定 ASN 或 CIDR 重新识别主机名。 可以根据结果生成过滤后的/etc/hosts文件。 安装方法 你应该有chro

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)