从RCE到尝试docker逃逸的曲折之路

看了看solr的版本 正好之前研究过一段时间的solr的一些rce,挨个试试 在一顿操作后,啪的一下很快哈,找到一个CVE-2019-17558可以利用 0x03 命令执行

网络安全

未读

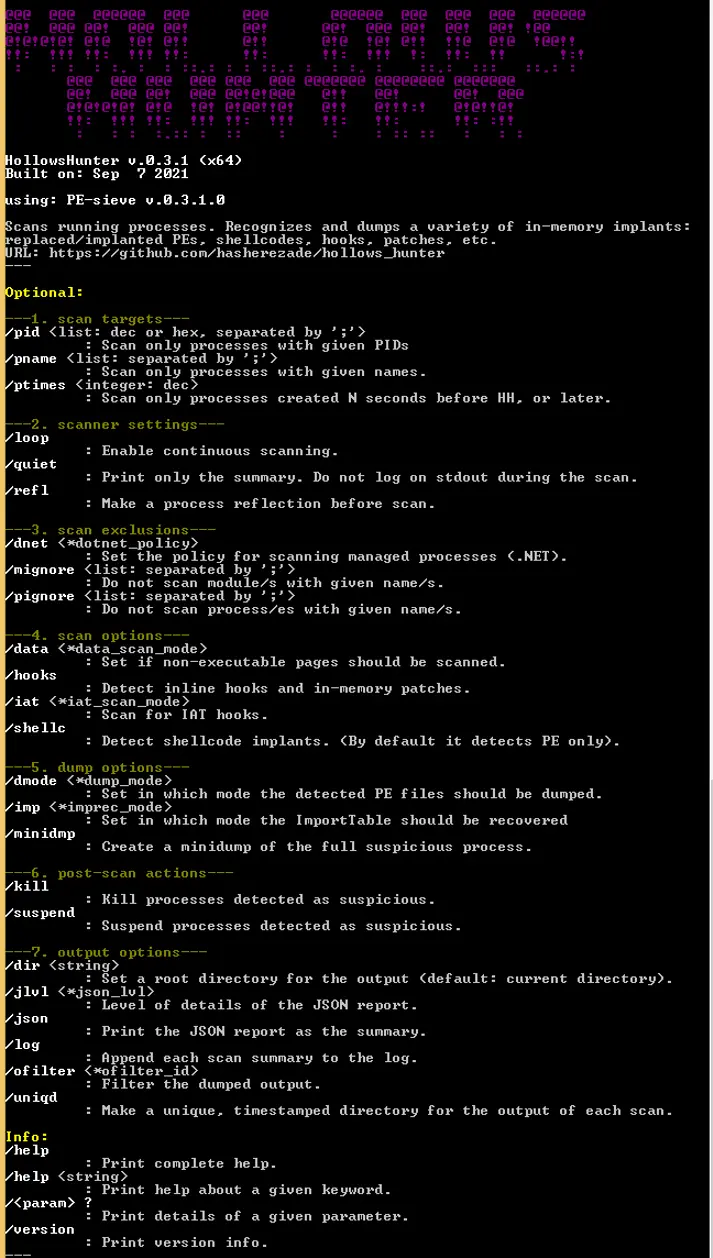

pe-sieve 识别并保存潜在的恶意植入shellcode

pe-sieve简介 PE-sieve是一种工具,可帮助检测系统上运行的恶意软件,并收集潜在的恶意材料以进行进一步分析。识别并转储扫描进程中的各种植入:替换/注入的 PE、shellcode、挂钩和其他内存中补丁。 检测内联钩子、Process Hollowing、Process Doppelgän

网络安全

未读

Linux环境监控工具基础参考

Linux 操作系统有很多自带和第三方监控工具,这篇文章从不同维度整理了一些,但仅限基础了解,因为,单独讲任何一个指令,都可以成篇文章,具体指令参数,可以检索 man,从中理解。 1. CPU top(任务管理工具) top -n 1 -b

vmstat(展现给定时间间隔的服务器的状态值,包括服务

网络安全

未读

ExtractBitlockerKeys 自动从域中提取Bitlocker 恢复密钥

ExtractBitlockerKeys简介 系统管理或后利用脚本,用于自动从域中提取 Bitlocker 恢复密钥。 特征 自动从域控制器的 LDAP 获取所有计算机的列表。 用于从 LDAP 中提取 Bitlocker 密钥的多线程连接。 迭代 LDAP 结果页面以获取域中的每台计算机,无论大小

网络安全

未读

pdf exploit | pdf木马制作

C# 上的 POC PDF 攻击载荷构建器 可利用版本:Foxit Reader、Adobe Acrobat V9(可能) 使用方法 放置您的 exe 链接并构建 PDF 文件 免责声明 该项目仅用于教育和目的!<

网络安全

未读

ETW检测进程注入|Windows事件跟踪

ETW介绍 官网: https://docs.microsoft.com/en-us/windows/win32/etw/about-event-tracing Windows事件跟踪(ETW)是一种有效的内核级跟踪工具,可让您将内核或应用程序定义的事件记录到日志文件中。您可以实时使用事件或从日志文

网络安全

未读

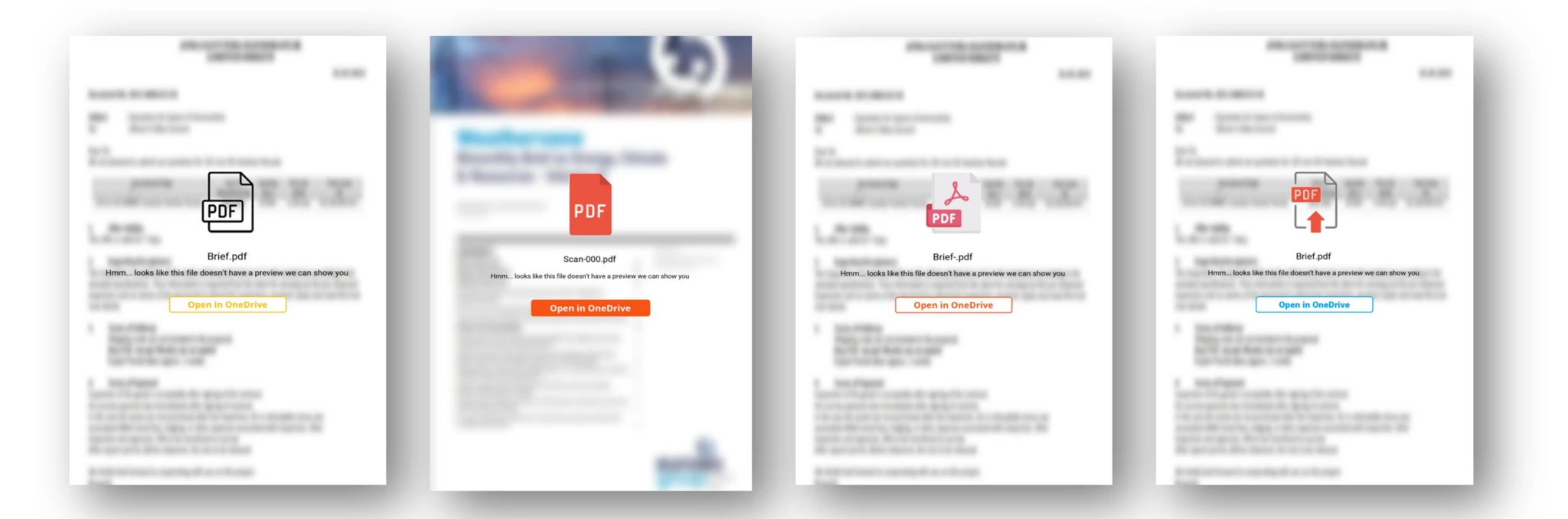

Star Blizzard 在持续的攻击中增加了复杂性和规避性

Microsoft Threat Intelligence 继续跟踪和破坏归因于俄罗斯国家资助的参与者的恶意活动,我们将其跟踪为 Star Blizzard(前身为 SEABORGIUM,也称为 COLDRIVER 和 Callisto Group)。自 2022 年以来,Star Blizzard

网络安全

未读

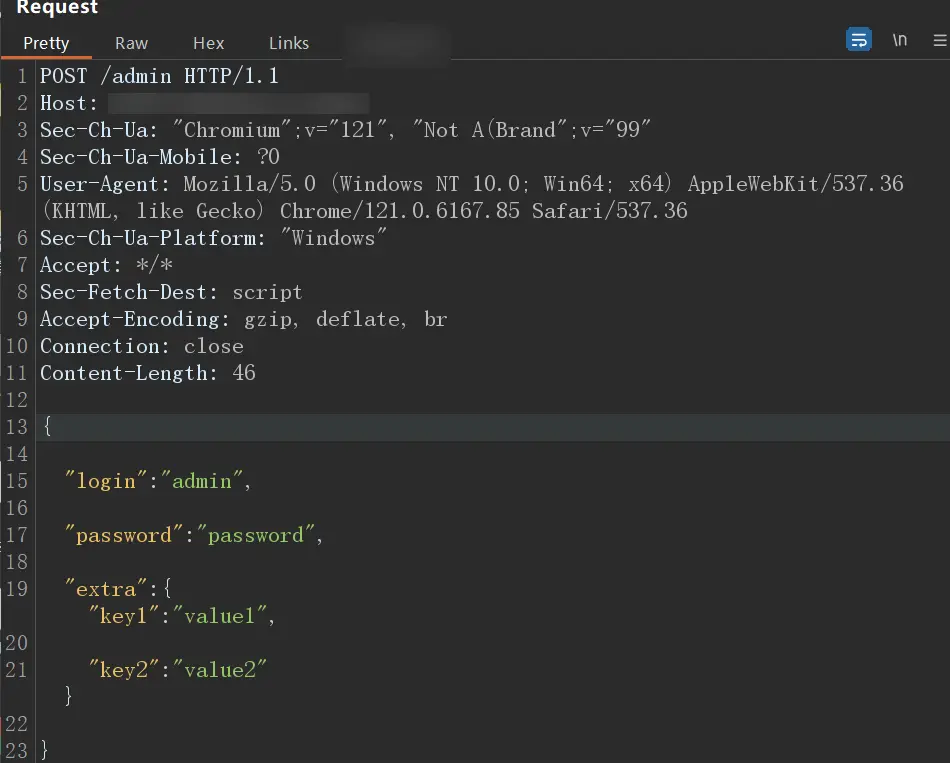

json身份认证渗透测试技巧 Json Attack

基本凭证

{

"login": "admin",

"password": "admin"

}

空凭证:

{

"login": "",

"password": ""

}

3- 空值:

{

"login": null,

"password": null

}

数字作为凭证:

网络安全

未读

文件上传绕过getshell

免责声明: 由于传播、利用本平台所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台及发布者不为此承担任何责任,一旦造成后果请自行承担! 前言 开始之前,先对环境进行一个简单的描述,由于这次目标单位属于传统行业,人员整体安全意识较弱,所以前期准备了邮件信息收集和钓鱼,另外不清

网络安全

未读

一款全面且强大可平替xray的扫描器,支持被动主动扫描-漏洞探测

免责声明: 由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。 0x01 工具介绍 为什么称之为 Securit

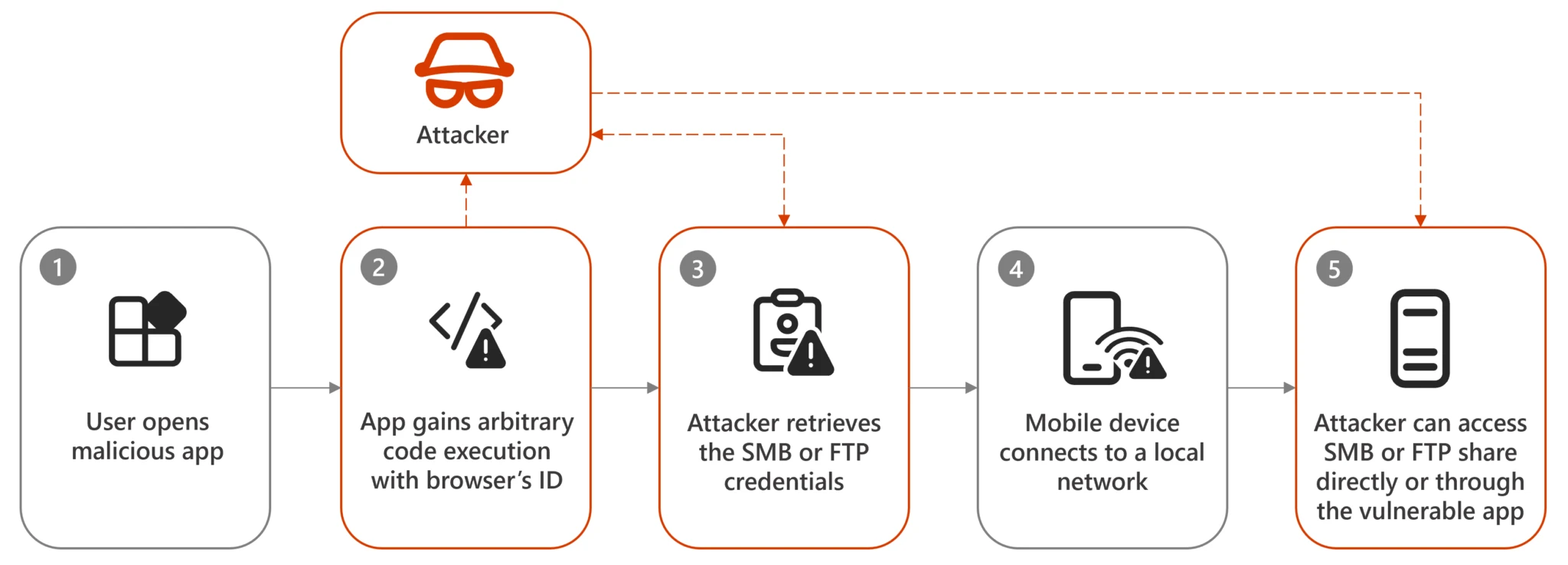

“脏流”攻击:发现并缓解 Android 应用中的常见漏洞模式

Microsoft 在多个流行的 Android 应用程序中发现了与路径遍历相关的漏洞模式,该漏洞模式可能使恶意应用程序覆盖易受攻击应用程序主目录中的文件。此漏洞模式的影响包括任意代码执行和令牌盗窃,具体取决于应用程序的实现。任意代码执行可以为威胁参与者提供对应用程序行为的完全控制。同时,令牌盗窃可

网络安全

未读

使用phpsploit为php文件注入后门代码,绕过杀毒软件

PhpSploit是一个远程控制框架,旨在通过HTTP在客户端和web服务器之间提供一个隐蔽的交互式shell连接。它是一个后门利用工具,能够维护对受危害的web服务器的访问,以实现权限提升。 概述: 在标准客户端请求和web服务器的相对响应下,通过一个微小的多态后门,使用HTTP头来完成模糊通信:

网络安全

未读

一次SQL引起的内网渗透

免责声明: 由于传播、利用本平台所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台及发布者不为此承担任何责任,一旦造成后果请自行承担! 一 、 前言 近期一直再学习内网渗透,实验什么的都是玩玩

.png?width=800)

.webp)

-yftr.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)