ExtractBitlockerKeys 自动从域中提取Bitlocker 恢复密钥

ExtractBitlockerKeys简介

系统管理或后利用脚本,用于自动从域中提取 Bitlocker 恢复密钥。

特征

自动从域控制器的 LDAP 获取所有计算机的列表。

用于从 LDAP 中提取 Bitlocker 密钥的多线程连接。

迭代 LDAP 结果页面以获取域中的每台计算机,无论大小。

以 JSON 格式导出结果,其中包含计算机 FQDN、域、恢复密钥、卷 GUID、创建时间和组织单位。

将结果导出到 XLSX 中,其中包含计算机 FQDN、域、恢复密钥、卷 GUID、创建时间和组织单位。

将结果导出到 SQLITE3 中,其中包含计算机 FQDN、域、恢复密钥、卷 GUID、创建时间和组织单位。

警告

请不要将此备份存储在域的在线 SMB 共享中。您应该更愿意打印它并将其物理存储在上锁的保险箱中。

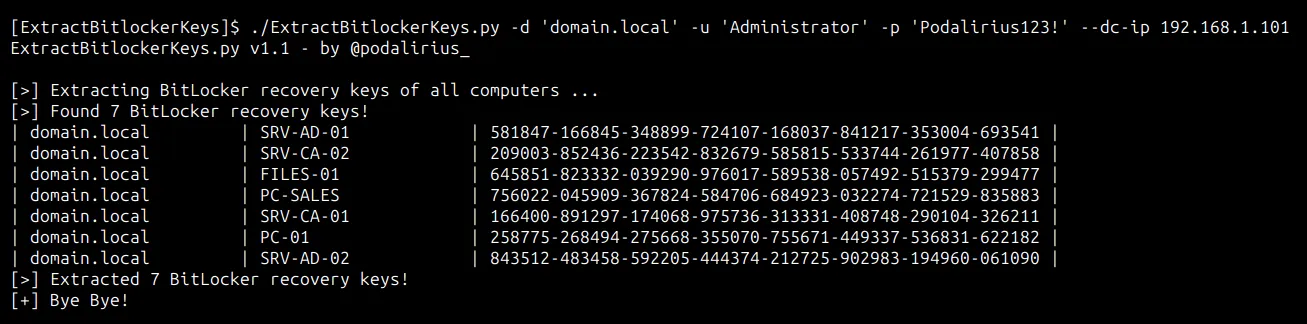

Linux 下的 Python 演示

要从域中的所有计算机中提取 Bitlocker 恢复密钥,domain.local您可以使用以下命令:

./ExtractBitlockerKeys.py -d 'domain.local' -u 'Administrator' -p 'Podalirius123!' --dc-ip 192.168.1.101您将得到以下输出:

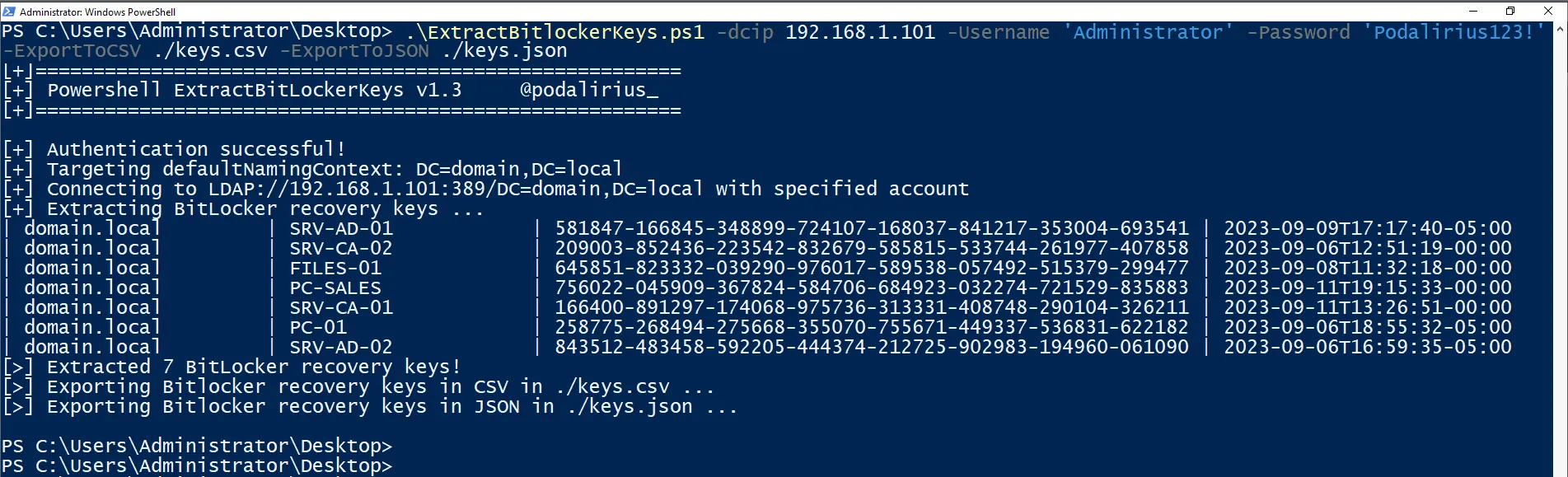

Windows Powershell 中的演示

要从域中的所有计算机中提取 Bitlocker 恢复密钥,domain.local您可以使用以下命令:

.\ExtractBitlockerKeys.ps1 -dcip 192.168.1.101 -ExportToCSV ./keys.csv -ExportToJSON ./keys.json您将得到以下输出:

用法

ExtractBitlockerKeys.py v1.1 - 作者:@podalirius_

用法:ExtractBitlockerKeys.py [-h] [-v] [-q] [-t THREADS] [--export-xlsx EXPORT_XLSX] [--export-json EXPORT_JSON] [--export-sqlite EXPORT_SQLITE] --dc-ip ip地址 [-d DOMAIN] [-u USER] [--no-pass | -p PASSWORD | -H [LMHASH:]NTHASH | --aes-key 十六进制密钥] [-k]

选项:

-h, --help 显示此帮助消息并退出

-v, --verbose 详细模式。 (默认:False)

-q, --quiet 不显示任何信息。

-t THREADS, --threads THREADS

线程数(默认:4)。

输出文件:

--export-xlsx EXPORT_XLSX

输出 XLSX 文件以存储结果。

--export-json EXPORT_JSON

输出 JSON 文件以存储结果。

--export-sqlite EXPORT_SQLITE

输出 SQLITE3 文件以存储结果。

身份验证和连接:

--dc-ip ip地址 域控制器或 Kerberos 密钥分发中心 (KDC) 的 IP 地址。如果省略,将使用身份参数中指定的域部分 (FQDN)。

-d DOMAIN, --domain DOMAIN

要认证的 (FQDN) 域

-u USER, --user USER 要认证的用户

凭据:

--no-pass 不要请求密码(对于 -k 很有用)

-p PASSWORD, --password PASSWORD

要认证的密码

-H [LMHASH:]NTHASH, --hashes [LMHASH:]NTHASH

NT/LM 散列,格式为 LMhash:NThash

--aes-key 十六进制密钥 用于 Kerberos 身份验证的 AES 密钥(128 或 256 位)

-k, --kerberos 使用 Kerberos 身份验证。根据目标参数从 .ccache 文件 (KRB5CCNAME) 中获取凭据。如果找不到有效凭据,将使用命令行中指定的凭据。直链下载地址

https://lp.lmboke.com/ExtractBitlockerKeys-main.zip项目地址

https://github.com/p0dalirius/ExtractBitlockerKeys

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)