网络安全

未读

找回机制-修改返回状态值+找回密码重定向

案例:某app---找回密码修改返回状态值判定验证通过 进入福利期货注册一个账号,点击忘记密码,输入正确验证码,抓取忘记密码的数据包,右键选择Do intercept----response to this request模块(接收当前数据包的返回包),

网络安全

未读

应用协议-Kibana+Zabbix+远控向日葵

案例:CNVD-2022-10207:向日葵RCE 影响客户端版本: 11.1.1 10.3.0.27372 11.0.0.33162

中间件安全-漏洞-Docker+Websphere+Jetty

中间件-Docker Docker容器是使用沙盒机制,是单独的系统,理论上是很安全的,通过利用某种手段,再结合执行POC或EXP,就可以返回一个宿主机的高权限Shell,并拿到宿主机的root权限,可以直接操作宿主机文件。 它从容器中逃了出来,因此我们形象的称为Docker逃逸漏洞。 判断拿下的sh

漏洞发现-Xray+Awvs联动-Goby+Xray+Awvs+Vulmap联动

Acunetix: Acunetix一款商业的Web漏洞扫描程序,它可以检查Web应用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。它拥有一个操作方便的图形用户界面,并且能够创建专业级的Web站点安全审核报告。新版本集成了漏洞管理功能来扩展企业全面管理、优先级和控制漏洞威胁的

网络安全

未读

WAF绕过-工具特征-菜刀+冰蝎+哥斯拉

演示:工具流量数据包特征-菜刀+冰蝎+哥斯拉 使用Wireshark全局抓包工具抓取数据包演示: Wireshark下载: https://g

WAF绕过-漏洞利用篇-sql注入+文件上传-过狗

WAF绕过主要集中在信息收集,漏洞发现,漏洞利用,权限控制四个阶段。 1、什么是WAF? Web Application Firewall(web应用防火墙),一种公认的说法是“web应用防火墙通过执行一系列针对HTTP/HTTPS的安全策略来专门为web应用提供保护的一款产品。 基本可以分为以下4

网络安全

未读

代码审计-thinkphp历史漏洞挖掘

代码审计必备知识点: 1、代码审计开始前准备: 环境搭建使用,工具插件安装使用,掌握各种漏洞原理及利用,代码开发类知识点。 2、代码审计前信息收集: 审计目标的程序名,版本,当前环境(系统,中间件,脚本语言等信息),各种插件等。 3、代码审计挖掘漏洞根本: 可控变量及特定函数,不存在过滤或过滤不严谨

网络安全

未读

代码审计-Java项目-未授权访问审计

代码审计必备知识点: 1、代码审计开始前准备: 环境搭建使用,工具插件安装使用,掌握各种漏洞原理及利用,代码开发类知识点。 2、代码审计前信息收集: 审计目标的程序名,版本,当前环境(系统,中间件,脚本语言等信息),各种插件等。 3、代码审计挖掘漏洞根本: 可控变量及特定函数,不存在过滤或过滤不严谨

网络安全

未读

GeoServer property RCE注入内存马

背景 GeoServer 是 OpenGIS Web 服务器规范的 J2EE 实现,利用 GeoServer 可以方便的发布地图数据,允许用户对特征数据进行更新、删除、插入操作。在GeoServer 2.25.1, 2.24.3, 2.23.5版本及以前,未登录的任意用户可以通过构造恶意OGC请求,

网络安全

未读

常见的JSP_Webshell免杀小tips

内置函数免杀/MimeLauncher+反射 正常的jsp马,直接通过GET参数调用Runtime中的exec方法进行命令执行,这里如果正则匹配到Runtime.getRuntime().exec则很容易被查杀

<%

if("023".equals(request.getParameter("p

网络安全

未读

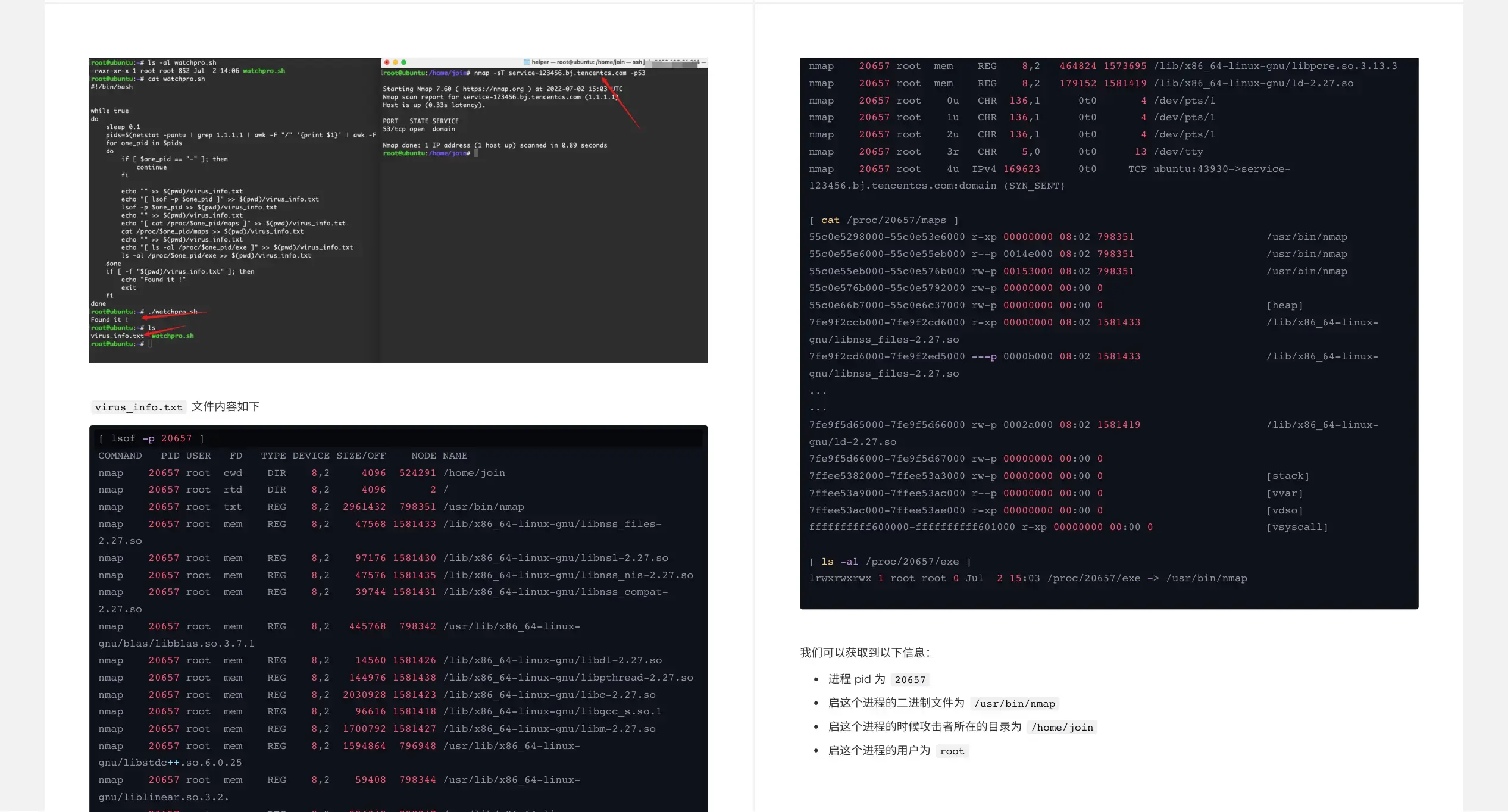

Linux应急响应手册

前言 在当前的攻防对抗态势中,防守一侧的情况就和木桶效应一样,尤其是在已经被攻破的系统中,排查持久化控制程序如同大海捞针,这本应急响应手册的意义是希望能够有效发现木桶的短板,给予应急响应人员一个较为明确的指导思想,同时给出经过实践测试的操作方法,保证受害系统经过了一次相对全面的排查,以避免由于应急响

800+常用漏洞POC/EXP

漏洞收集 收集整理漏洞EXP/POC,大部分漏洞来源网络,目前收集整理了800多个poc/exp,善用CTRL+F搜索 2024.07.27 新增漏洞 金和OA-C6-GeneralXmlhttpPage.aspx存在SQL注入漏洞 汇智ERP接口filehandle.aspx存在任意文件读取漏洞

蓝凌OA漏洞利用总结

基本介绍: 蓝凌是国内数字化办公专业服务商, 也是国内知名的大平台OA服务商, 为国内众多中大型组织企业提供数字化办公服务。蓝凌OA(EKP) 在近年来爆出许多大大小小的安全漏洞, 也是红蓝队重点关注的OA系统之一, 本文总结了蓝凌OA历史上的前台漏洞和一些后渗透思路, 后续不定期对蓝凌OA的相关历

网络安全

未读

Java-removeSemicolonContentInternal分析

0x01 创建 创建一个maven,这里的jdk版本应设置1.8 设置pom.xml

<dependencies>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api

网络安全

未读

Java反序列化漏洞浅析与应对

一、摘要 Java语言由于具有可移植性高及完全面向对象的特点,在各种领域都得到了广泛的应用,例如WebLogic、Jenkins、OpenNMS等组件或中间件都基于Java进行开发。所以,这也导致基于Java的组件或中间件成为黑客重点攻击的对象,其中利用Java的反序列化机制发起的远程命令执行攻击利

_副本-prxa.webp)

_副本-odcr.webp)

_副本-eytw.webp)

_副本-kpkj.webp)

_副本-lhen.webp)

_副本-lnfn.webp)

_副本-pddi.webp)

_副本-qenm.webp)

_副本-yjdi.webp)

_副本-xpkj.webp)

_副本-yyzn.webp)

-wtlc.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)