Linux应急响应手册

前言

在当前的攻防对抗态势中,防守一侧的情况就和木桶效应一样,尤其是在已经被攻破的系统中,排查持久化控制程序如同大海捞针,这本应急响应手册的意义是希望能够有效发现木桶的短板,给予应急响应人员一个较为明确的指导思想,同时给出经过实践测试的操作方法,保证受害系统经过了一次相对全面的排查,以避免由于应急响应人员知识广度和能力水平问题而造成的二次木桶效应

在 Github 上建立项目是希望集各位安全从业者以及爱好者之长,不断挖掘攻击者持久控制手段,完善排查方法以及手册,让每一位应急响应人员在排查过程中有一份完整清晰的指导手册,进而与不断进步的攻击者进行持久对抗!

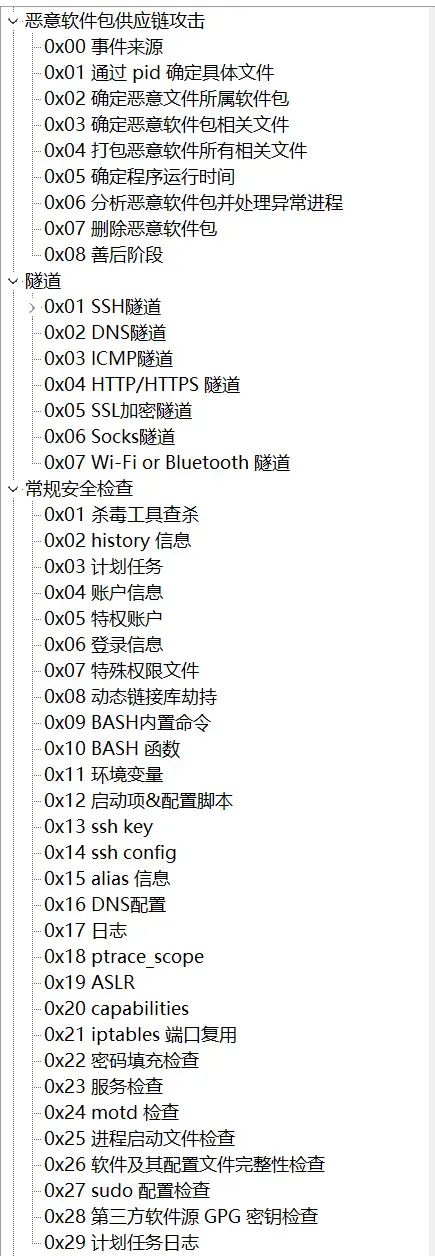

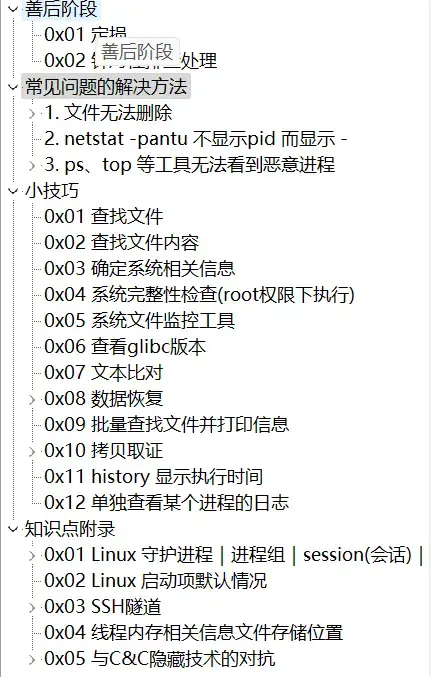

目录

简介

事件预警来源

处置前准备

挖矿事件

0x01 恶意域名

0x02 获取异常进程pid

0x03 寻找恶意文件样本

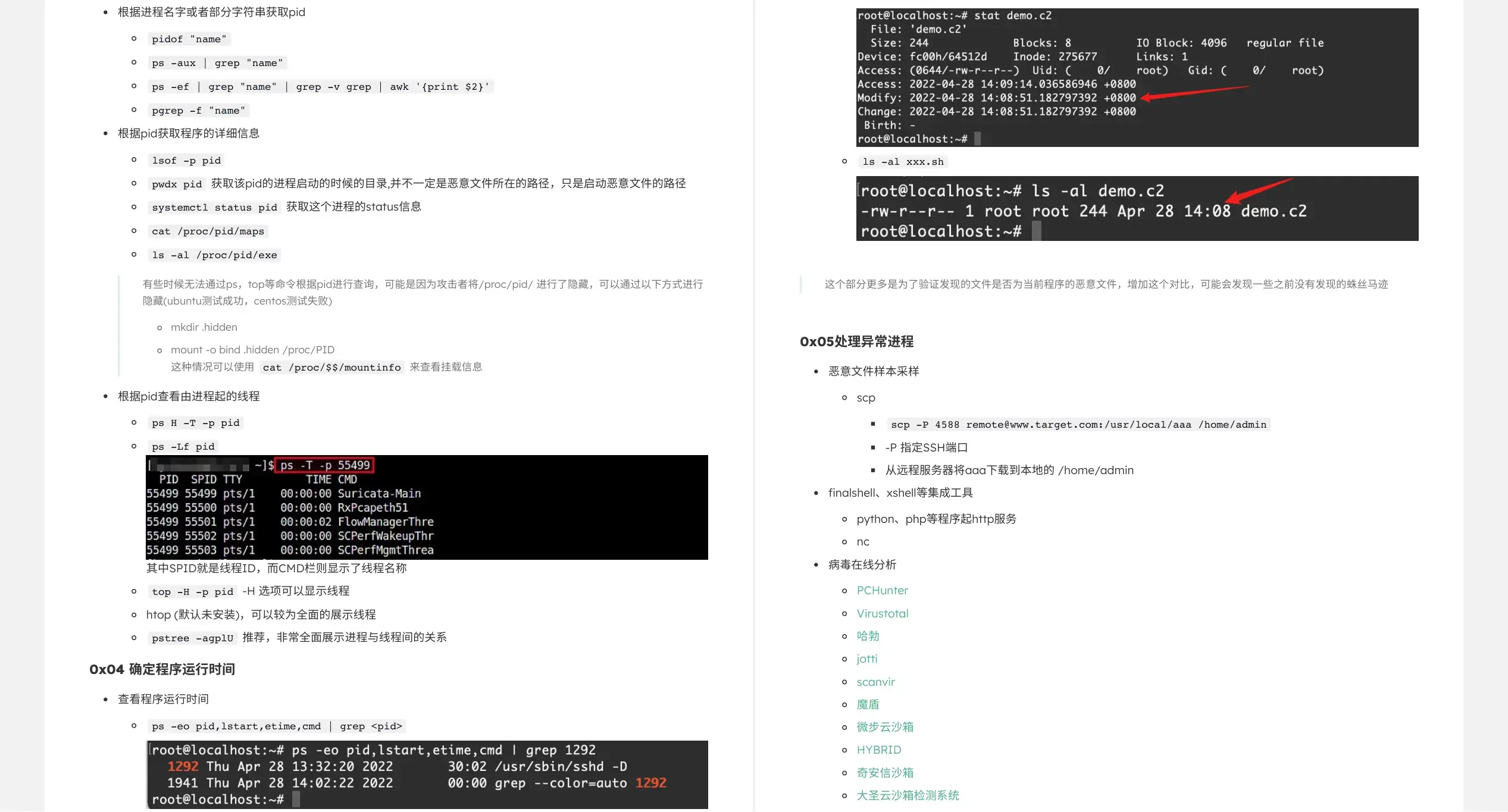

0x04 确定程序运行时间

0x05处理异常进程

0x06 删除恶意文件

0x07 善后阶段

0x08 常规安全检查阶段

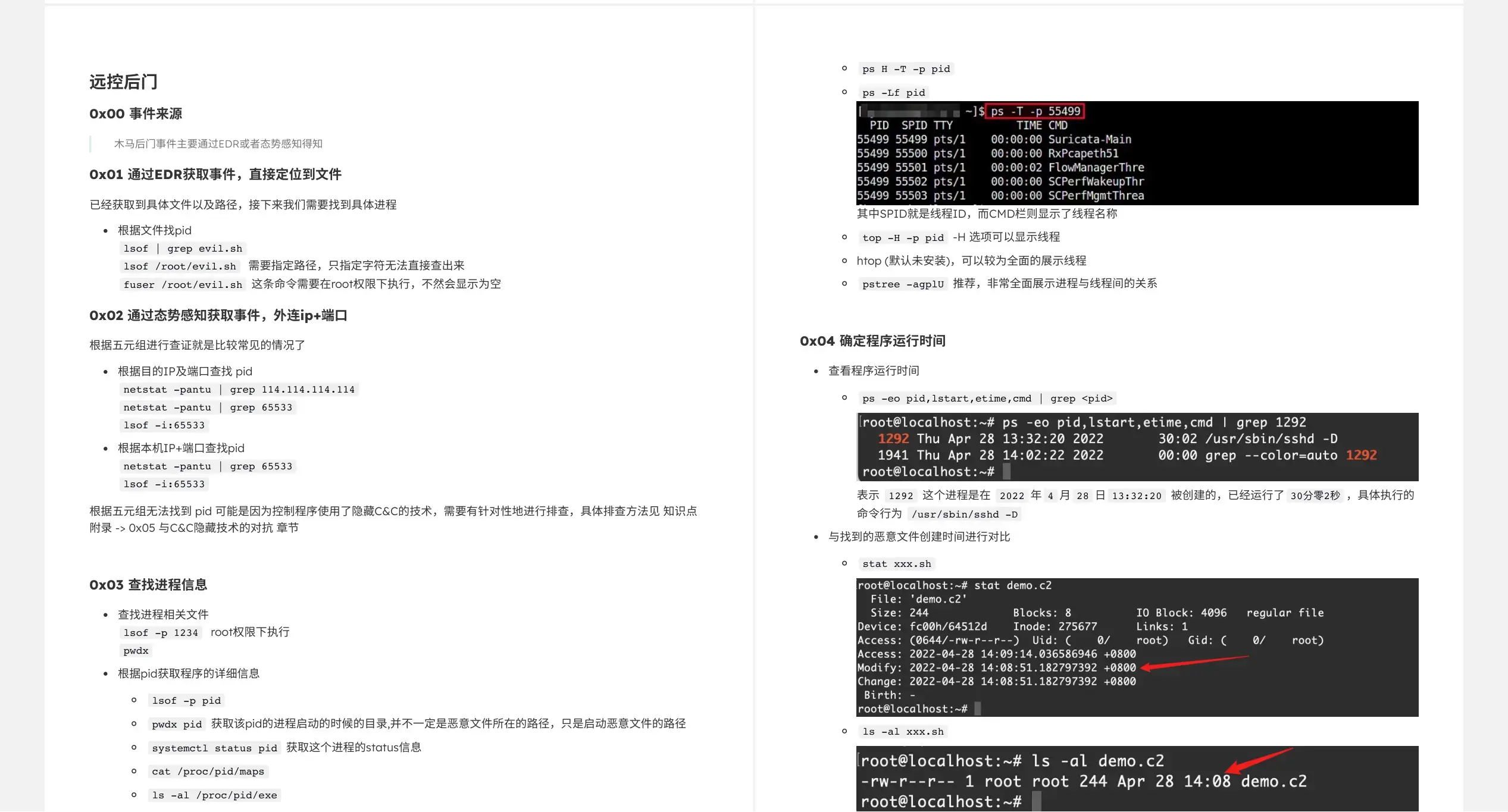

远控后门

0x00 事件来源

0x01 通过EDR获取事件,直接定位到文件

0x02 通过态势感知获取事件,外连ip+端口

0x03 查找进程信息

0x04 确定程序运行时间

0x05 处理异常进程

0x06 删除恶意文件

0x07 善后阶段

0x08 常规安全检查阶段

勒索病毒

0x00 简介

0x01 确定勒索病毒家族

0x02 根据勒索病毒类型寻找解决方法

0x03 解决勒索

暴力破解

0x00 简介

0x01 SSH 暴力破解

0x02 Mysql 暴力破解

0x03 FTP 暴力破解

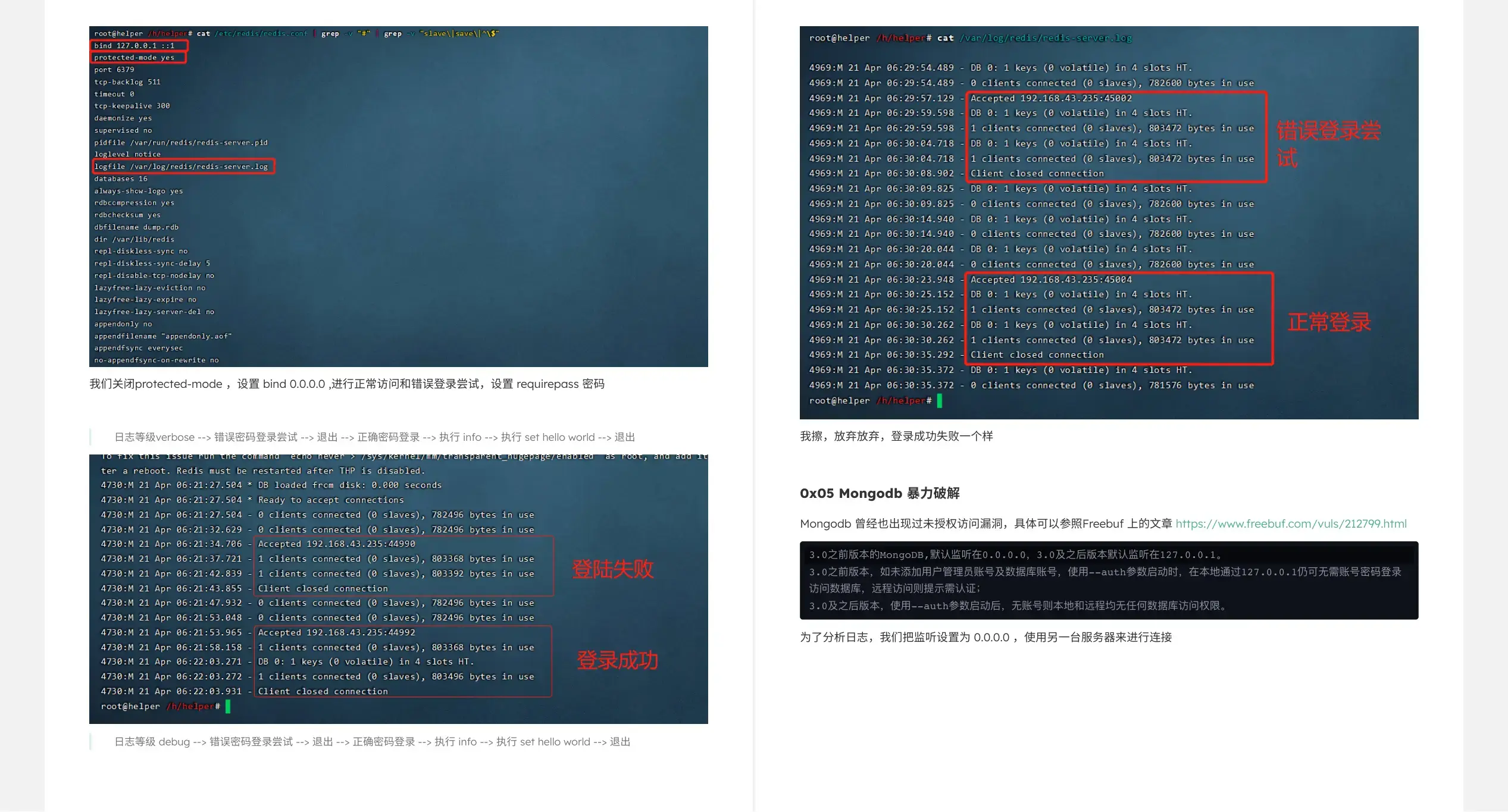

0x04 Redis 未授权访问&暴力破解

0x05 Mongodb 暴力破解

0x06 smtp 暴力破解

0x07 善后阶段

非持续性事件

0x00 简介

0x01 确定目标域名或IP

0x02 修改域名解析记录

0x03 设置监控程序

0x04 等待恶意程序执行

0x05 确定程序运行时间

0x06 处理异常进程

0x07 删除恶意文件

0x08 善后阶段

恶意软件包供应链攻击

0x00 事件来源

0x01 通过 pid 确定具体文件

0x02 确定恶意文件所属软件包

0x03 确定恶意软件包相关文件

0x04 打包恶意软件所有相关文件

0x05 确定程序运行时间

0x06 分析恶意软件包并处理异常进程

0x07 删除恶意软件包

0x08 善后阶段

隧道

0x01 SSH隧道

本地转发隧道

远程转发隧道

动态隧道

0x02 DNS隧道

0x03 ICMP隧道

0x04 HTTP/HTTPS 隧道

0x05 SSL加密隧道

0x06 Socks隧道

0x07 Wi-Fi or Bluetooth 隧道

常规安全检查

0x01 杀毒工具查杀

0x02 history 信息

0x03 计划任务

0x04 账户信息

0x05 特权账户

0x06 登录信息

0x07 特殊权限文件

0x08 动态链接库劫持

0x09 BASH内置命令

0x10 BASH 函数

0x11 环境变量

0x12 启动项&配置脚本

0x13 ssh key

0x14 ssh config

0x15 alias 信息

0x16 DNS配置

0x17 日志

0x18 ptrace_scope

0x19 ASLR

0x20 capabilities

0x21 iptables 端口复用

0x22 密码填充检查

0x23 服务检查

0x24 motd 检查

0x25 进程启动文件检查

0x26 软件及其配置文件完整性检查

0x27 sudo 配置检查

0x28 第三方软件源 GPG 密钥检查

0x29 计划任务日志

善后阶段

0x01 定损

0x02 针对性排查处理

常见问题的解决方法

1. 文件无法删除

0x01 文件被进程占用

0x02 文件存在隐藏属性

0x03 文件上层目录存在 SBIT 权限

2. netstat -pantu 不显示pid 而显示 -

3. ps、top 等工具无法看到恶意进程

0x01 通过挂载进行了隐藏

0x02 ps、top 命令被替换

0x03 LD_PRELOAD 等方法共享库劫持

小技巧

0x01 查找文件

0x02 查找文件内容

0x03 确定系统相关信息

0x04 系统完整性检查(root权限下执行)

0x05 系统文件监控工具

0x06 查看glibc版本

0x07 文本比对

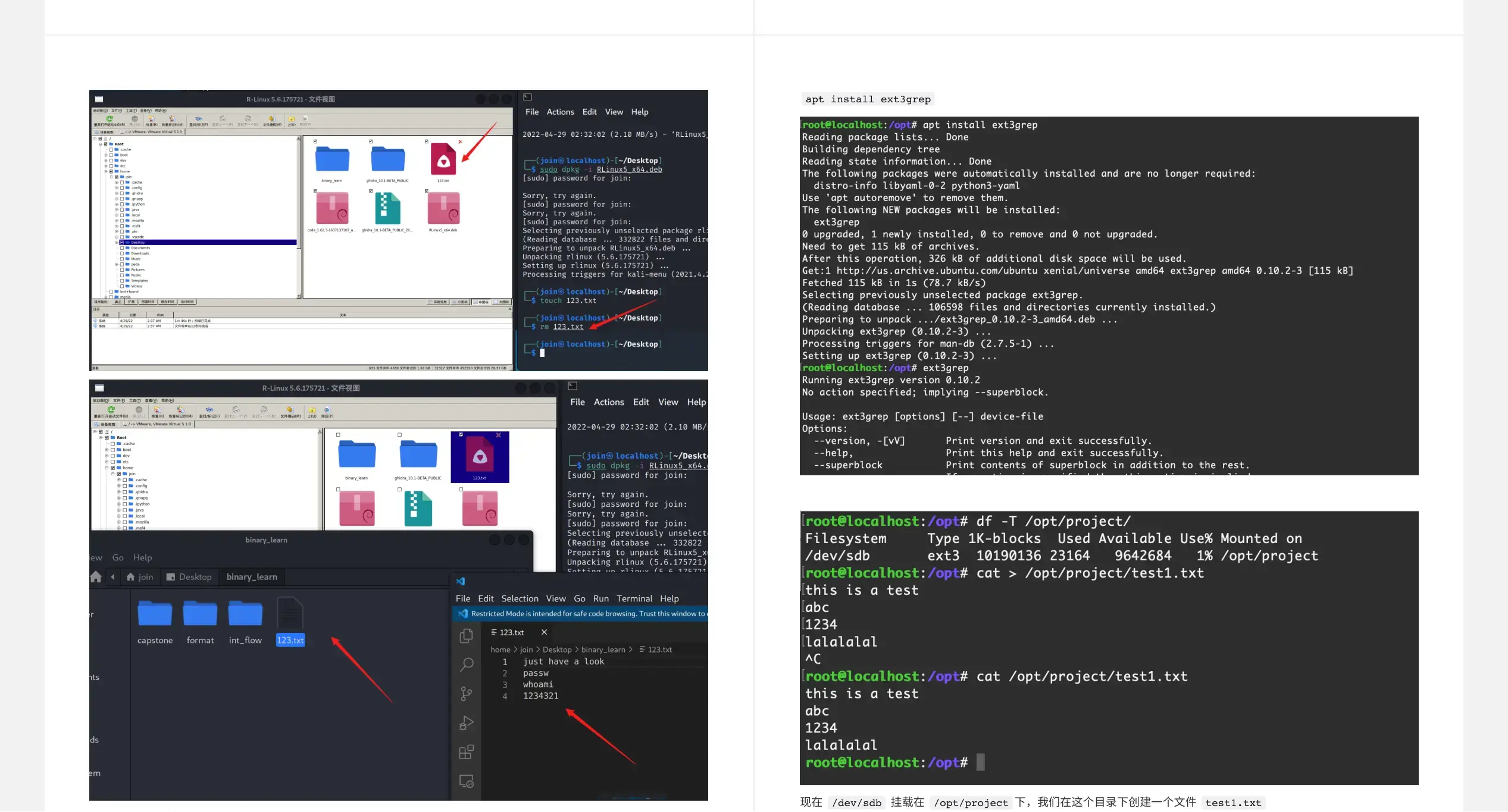

0x08 数据恢复

有进程在对误删文件进行读写

数据恢复程序

查看误删除文件所在分区的文件系统类型

卸载误删文件所在的分区

Extundelete

Debugfs

R-Linux

Ext3grep

Ext4magic

TestDisk【测试恢复文件失败,不推荐】

0x09 批量查找文件并打印信息

0x10 拷贝取证

虚拟化平台

全盘拷贝

dd

G4L

clonezilla

进程拷贝

CRIU

组合拳

关键文件取证

Linux Evidence Acquisition Framework

0x11 history 显示执行时间

0x12 单独查看某个进程的日志

知识点附录

0x01 Linux 守护进程|进程组|session(会话)|job(作业)

1. 案例1

2. 案例2

3. 进程组

4. Session

5. 守护进程(daemon)

6. dies und das

0x02 Linux 启动项默认情况

0x03 SSH隧道

本地转发隧道

远程转发隧道

动态隧道

0x04 线程内存相关信息文件存储位置

0x05 与C&C隐藏技术的对抗

1. 简介

2. 查看 DNS 缓存记录

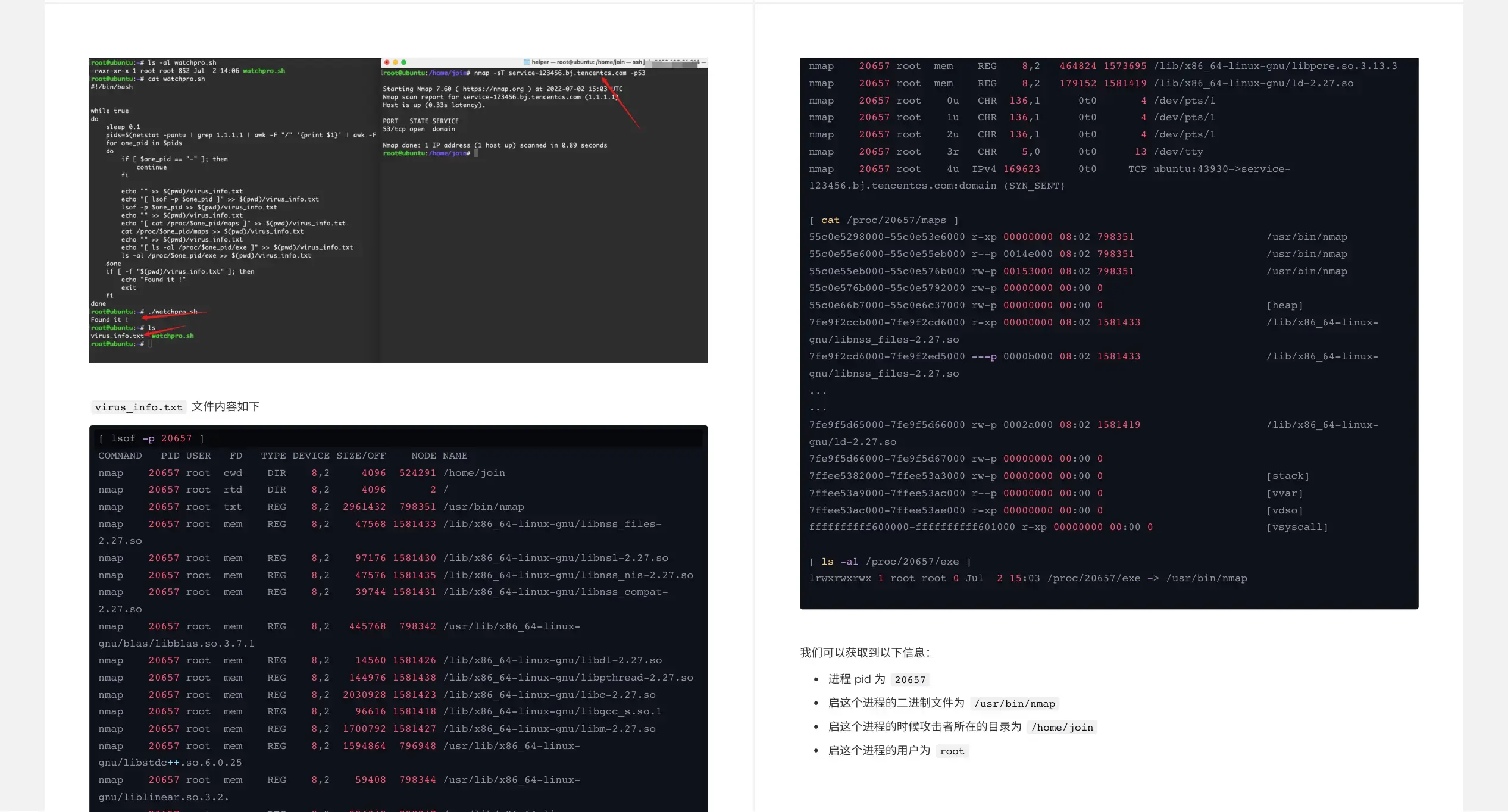

3. 服务器配置监控程序

4. 修改 HOSTS 文件,建立解析记录

5. VPS 上建立监听

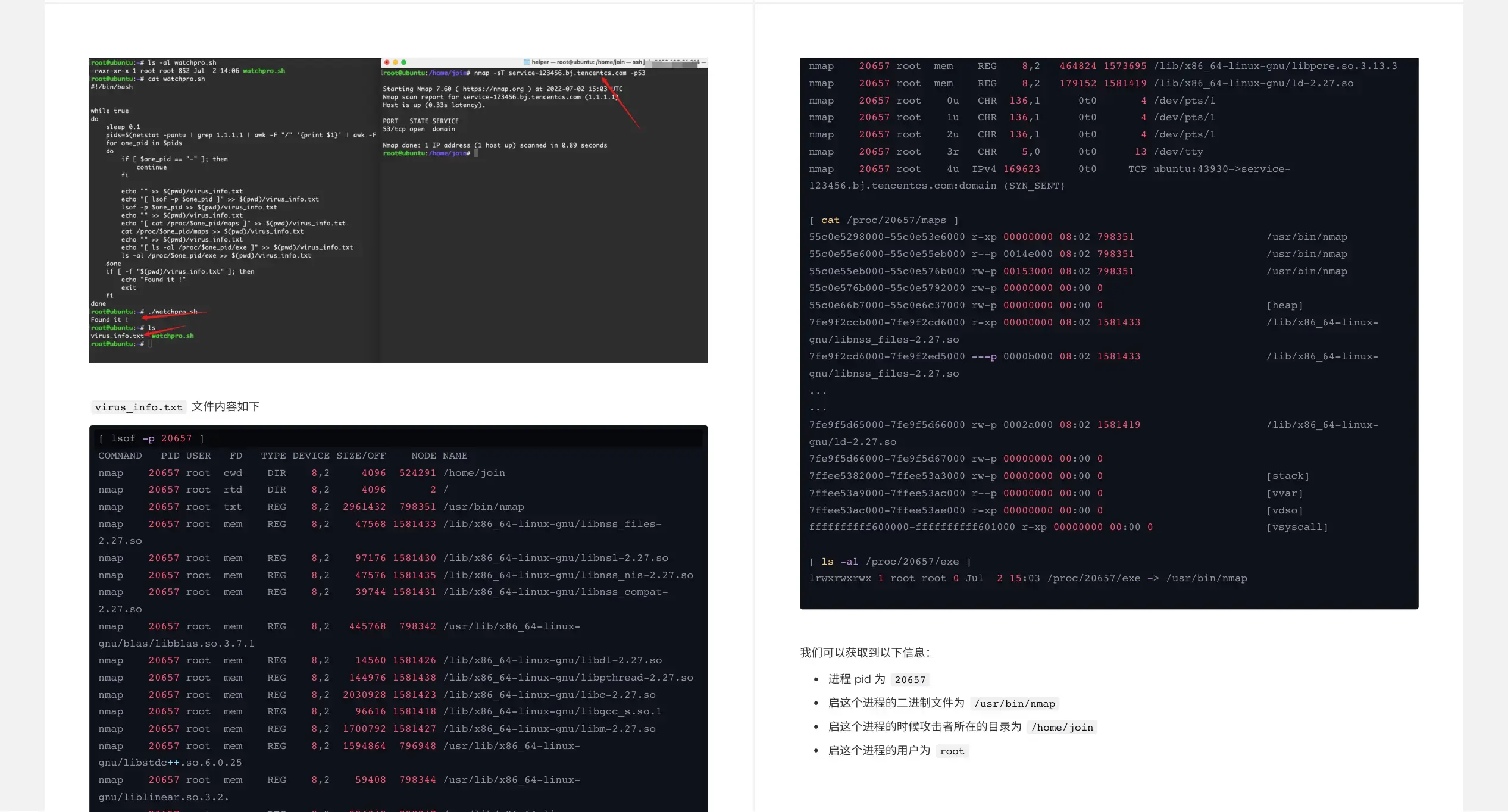

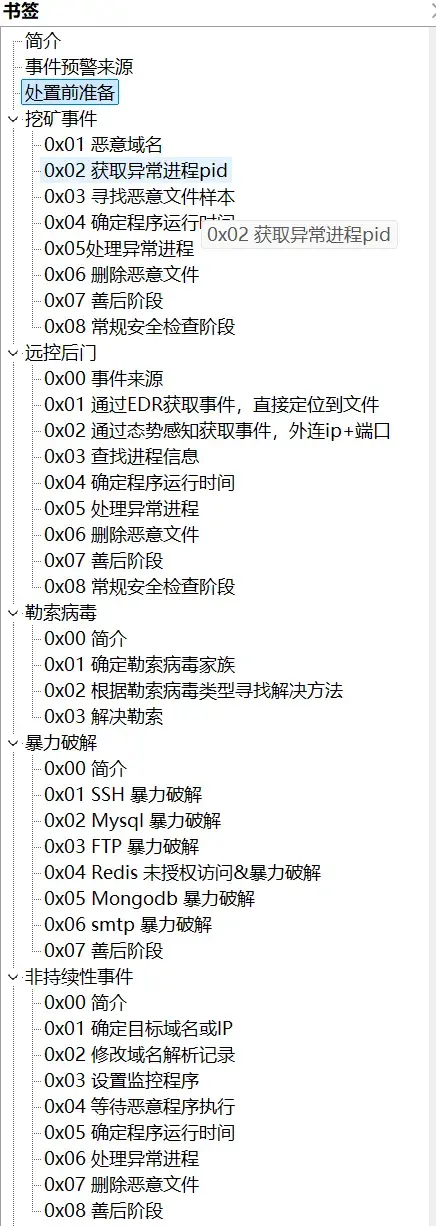

6. 使用 nmap 模拟对 VPS 的访问 截图

内容截图

下载地址

https://github.com/Just-Hack-For-Fun/Linux-INCIDENT-RESPONSE-COOKBOOK/releases/download/v1.8/INCIDENT_RESPONSE_COOKBOOK_For_Linux_v1.8.pdf项目地址

GitHub:

https://github.com/Just-Hack-For-Fun/Linux-INCIDENT-RESPONSE-COOKBOOK直链地址下载

https://lp.lmboke.com/Linux-INCIDENT-RESPONSE-COOKBOOK-main.zip免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)