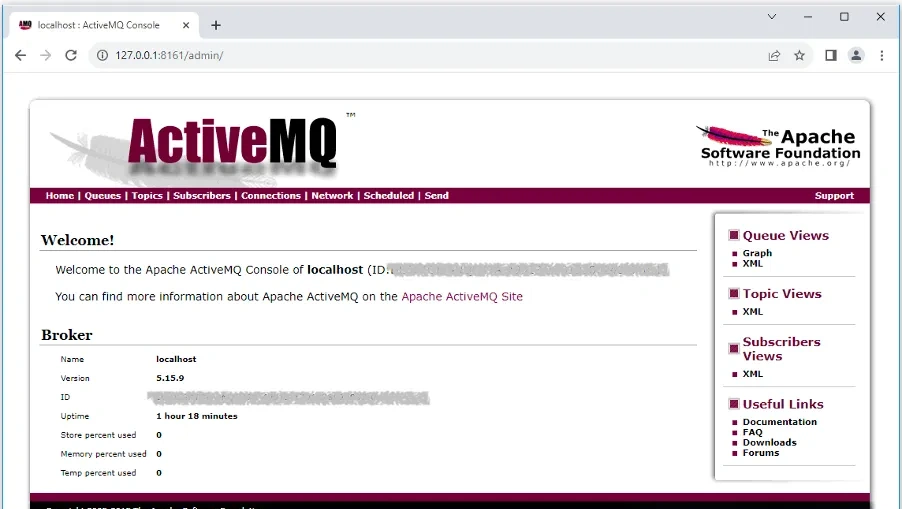

Apache ActiveMQ 漏洞导致隐秘 哥斯拉 Webshell

Trustwave 发现利用 Apache ActiveMQ 主机漏洞的攻击数量激增。在某些情况下,这些主机会托管恶意 Java Server Pages (JSP) Web Shell。 这些 Web Shell 隐藏在未知的二进制格式中,旨在逃避安全和基于签名的扫描程序。值得注意的是,尽管二进制

网络安全

未读

Windows 内核利用分析 — Windows 10 22H2 上的 HEVD

介绍 在本文中,我将分享我自学 Windows 内核利用过程中获得的见解。 本文涵盖的主题包括: 绕过 Windows 10 中实现的各种安全功能的机制和技术,作为针对内核漏洞的对策 我针对最新版本的 Windows 10(22H2)上的HackSys 极易受攻击的驱动程序 (HEVD)创建的漏洞的

网络安全

未读

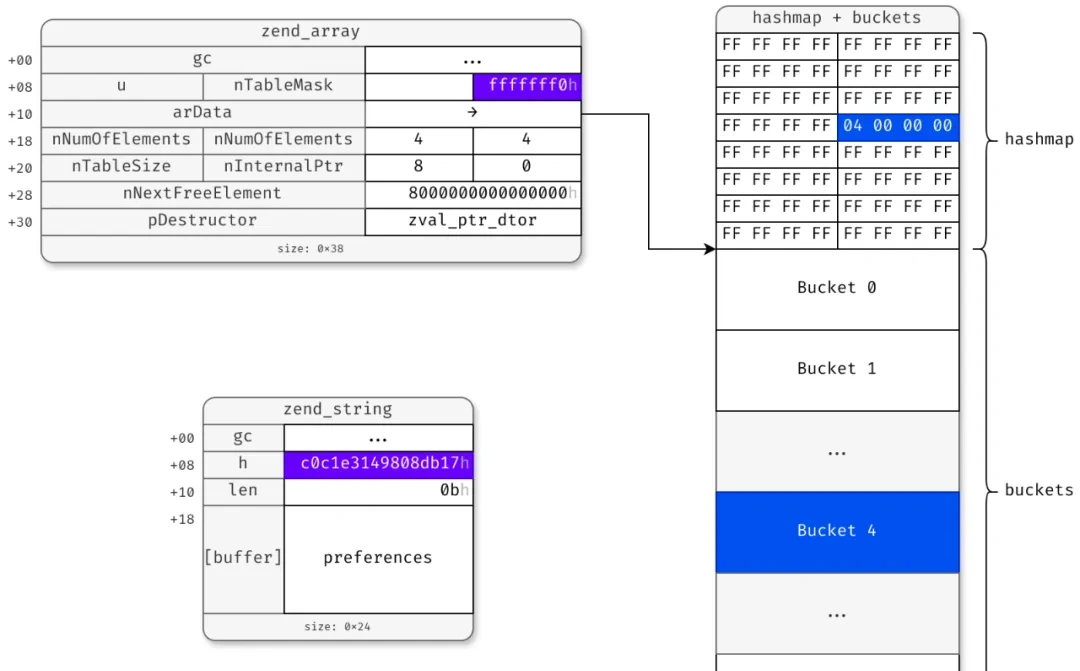

ICONV,将字符集设置为 RCE:利用 GLIBC 攻击 PHP 引擎

介绍 几个月前,我偶然发现了 glibc(Linux 程序的基础库)中存在一个已有 24 年历史的缓冲区溢出漏洞。尽管在多个知名库或可执行文件中都可以找到该漏洞,但事实证明它很少被利用 — 虽然它没有提供太多的回旋余地,但它需要难以实现的先决条件。寻找目标主要导致失望。然而,在 PHP 上,这个漏洞

网络安全

未读

【微信聊天记录解密】PyWxDump

简介 PyWxDump是一款功能丰富的工具,主要用于获取微信账号信息(如昵称、账号、手机、邮箱和数据库密钥等)、解密微信数据库、查看和备份聊天记录。它支持多种数据库类型的合并查看,可以通过Web界面查看聊天记录,并且支持聊天记录的导出功能,如导出为html或csv格式,方便用户进行备份和查看。此外,

网络安全

未读

idc后渗透 ssh 批量命令执行工具

工具已发送github 工具链接地址:https://github.com/lmaqbailan/Wolf-eyed-safety/releases/tag/ssh 文章链接地址:https://github.com/lmaqbailan/Wolf-eyed-safety/tree/ssh 介绍:

网络安全

未读

Windows 上的 Unicode 到 ASCII 转换可能导致参数注入等

我是 DEVCORE 研究团队的 splitline。我们最近在 cURL 上发现了一个漏洞。我们在最新版本的 cURL(curl-8.8.0_1)中重现了这些问题,并想向您报告。请查看附件文档了解详细信息。 此通告符合我们的漏洞披露政策,该政策将在 90 天后公开披露。我们的目标是确保漏洞能够及时

网络安全

未读

GrimResource - 用于初始访问和规避的 Microsoft 管理控制台

概述 在微软默认禁用互联网文档的 Office 宏后,JavaScript、MSI 文件、LNK 对象和 ISO 等其他感染媒介的流行度激增。然而,这些其他技术受到防御者的严格审查,被发现的可能性很高。成熟的攻击者试图利用新的和未公开的感染媒介来获取访问权限,同时逃避防御。最近的一个例子是朝鲜参与者

网络安全

未读

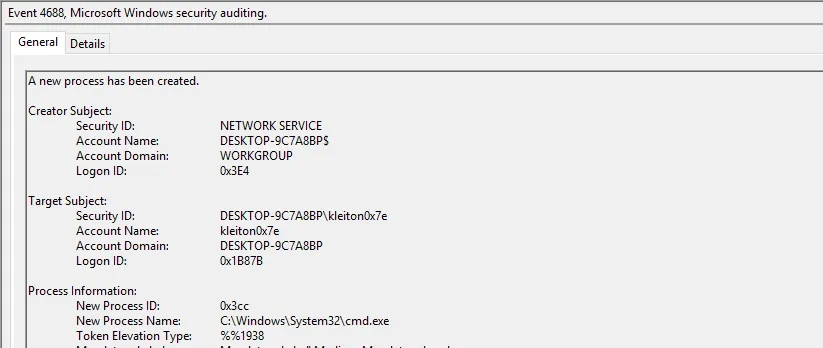

应对隐秘的 WMI 横向移动

介绍 在本文中,我们将介绍一个使用 Windows 管理规范 (WMI) 远程控制目标计算机的 Python 脚本。该脚本利用 COM 与 WMI 基础架构进行通信并执行管理任务。 使用不同的类,我们将探索执行 shell 命令的不同方法,并观察每种方法在后台的工作方式以及它们在事件查看器中的

网络安全

未读

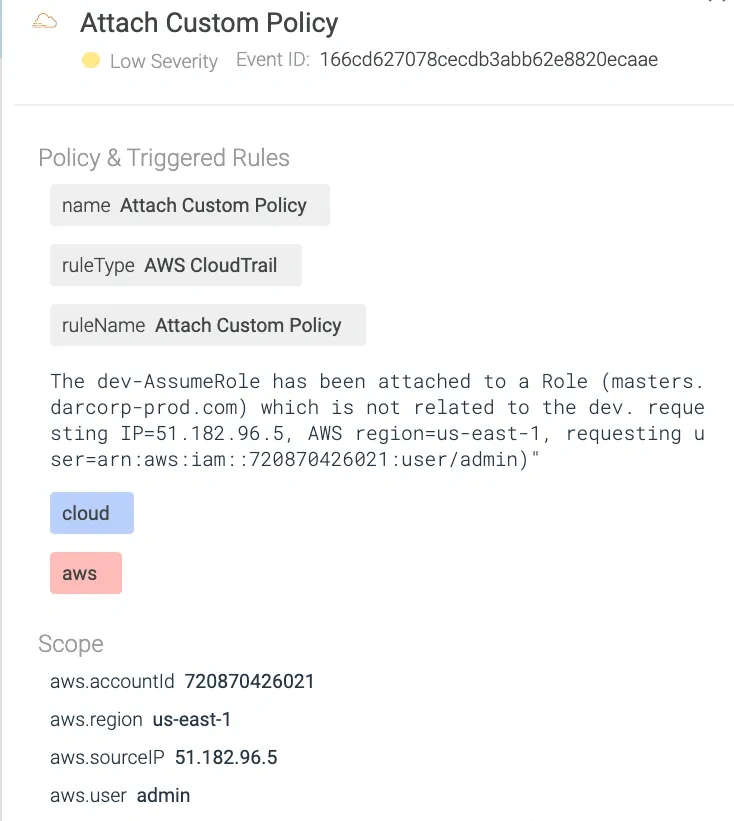

云横向移动:通过易受攻击的容器进行入侵

横向移动是云安全日益令人担忧的问题。也就是说,一旦您的云基础设施的一部分受到威胁,攻击者可以攻击多远? 在针对云环境的著名攻击中,经常发生的情况是,一个公开可用的易受攻击的应用程序可以作为入口点。从那里,攻击者可以尝试进入云环境,试图窃取敏感数据或使用该帐户来达到自己的目的,例如加密货币挖掘。 在本

网络安全

未读

PHP安全介绍-JS前端逻辑类

JS前端验证-文件上传 自写一个js语言的文件上传功能 访问网站上传一个php文件发现有js前端白名单验证不允许上传 因为js代码是在浏览器运行的,所以可以在浏览器禁用js运行。js验证代码无法执行,就可以上传任意文件了 禁用js 火狐浏览器搜索about:config 进入页面再次搜索javasc

网络安全

未读

权限提升-数据库提权-MSF-UDF提权

权限提升基础信息 1、具体有哪些权限需要我们了解掌握的? 后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等 2、以上常见权限获取方法简要归类说明? 后台权限:SQL注入

_副本-rmlg.webp)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)