网络安全

未读

甲方视角下的白盒安全测试

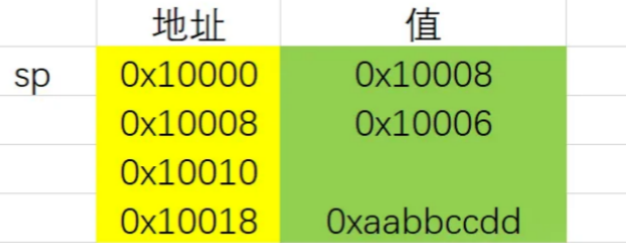

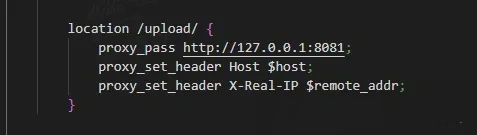

信息搜集 甲方的道友们在做白盒安全测试时,一般都是让业务线提供系统代码,之后直接开始审计,业务线给什么代码,就审什么代码。当遇到一个架构较为复杂的系统时,后台可能会存在多个web服务(如微服务架构),而业务线往往只提供他认为最主要的一个web服务的代码,这时就出现了代码遗漏的问题。所以为了确保我们审

网络安全

未读

Java沙箱SecurityManager的妙用

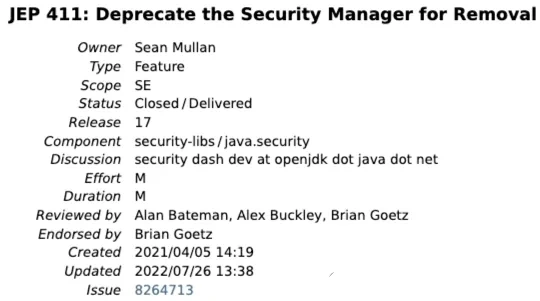

业务系统提供了一个插件功能,用户可以根据插件规范来编写插件,然后将其制作为Jar包上传到系统,系统将会运行相关函数。另外就是插件Jar包必须和业务系统运行在同一个JVM虚拟机。这时为了避免任意代码执行漏洞,通常可采用如下两种方案: 1、给插件包添加签名校验(需保证插件包无法伪造),或给该功能添加二次

网络安全

未读

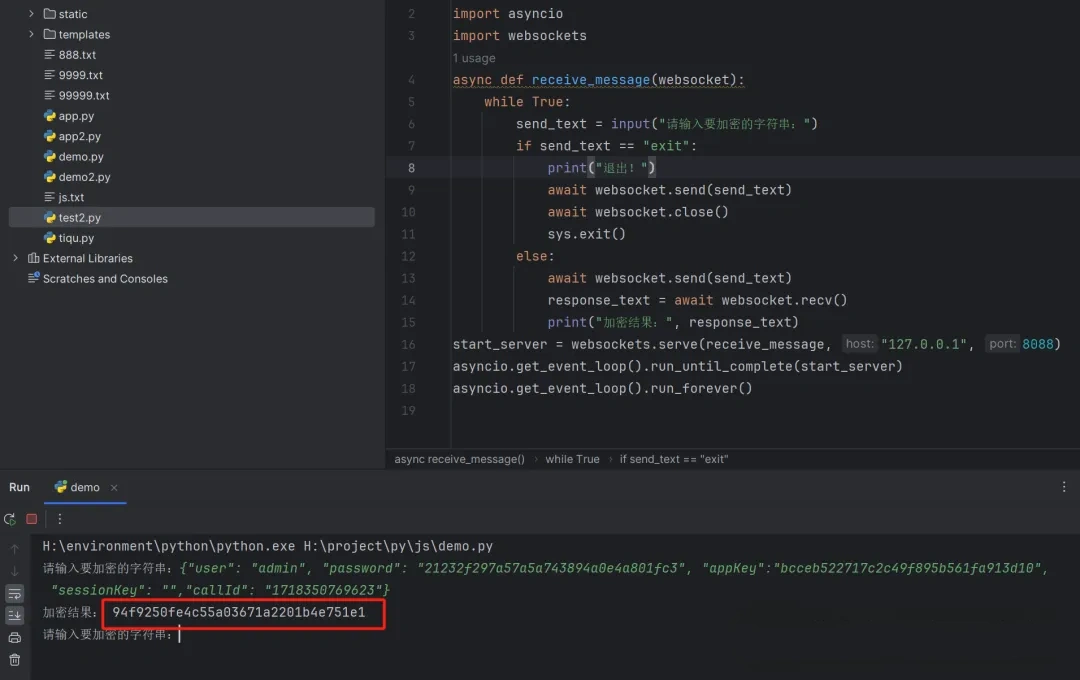

JSRPC实现前端加密破解,自动化加密

前言 当我们遇到一些前端加密的时候,通常我们会去逆向JS,找到加密函数,然后使用burp插件或者python实现加密,这样我们还需要扣一些细节去补环境,下面介绍利用JSRPC的方法(只需要找到加密函数)实现加密 JSRPC就是远程调用协议,简单来说就是我们可以本地编写代码去调用浏览器的JS加密函数,

网络安全

未读

Kerberos 协议认证流程和相关安全问题

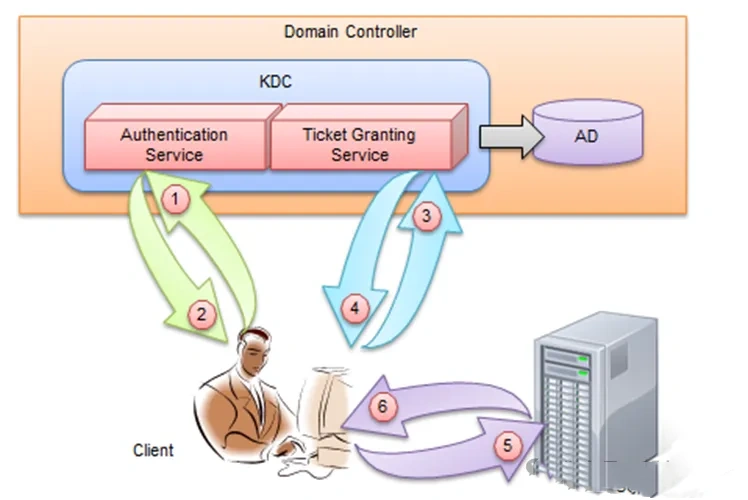

概述 介绍 Kerberos是一种网络身份验证协议,在通过密钥加密技术为客户端/服务器应用程序提供身份验证,主要用在域环境下的身份验证,支持windows和linux,使用88端口进行认证,使用464端口进行密码重设

网络安全

未读

JAVA安全-反序列化系列-含URLDNS链分析

序列化与反序列化 序列化(Serialization) 序列化是将数据结构或对象状态转换为可以存储或传输的格式的过程。这种格式通常是平台无关的,并且可以在稍后重新构造回原始的对象结构。序

网络安全

未读

云安全-K8s集群渗透手法总结

什么是Kubernetes Kubernetes国内又叫做k8s,是一个开源的,用于编排云平台中多个主机上的容器化的应用,目标是让部署容器化的应用能简单并且高效的使用, 提供了应用部署,规划,更新,维护的一种机制。其核心的特点就是能够自主的管理容器来保证云平台中的容器按照用户的期望状态运行着,管理员

网络安全

未读

WebLogic T3协议反序列化命令执行漏洞

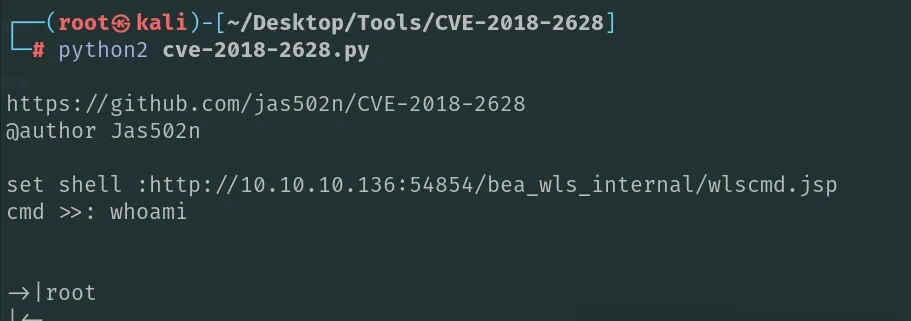

一、漏洞原理简介 漏洞概述: CVE-2018-2628是Oracle WebLogic Server(WLS)核心组件中的一个反序列化命令执行漏洞。 允许未授权的用户通过T3协议在远程服务器上执行任意命令,从而可能完全控制受影响的服务器。 漏洞原理:

网络安全

未读

一个诡异的json反序列化问题

前言 前段时间遇到了一个诡异的json反序列化问题,感觉挺有意思的,现在拿出来跟大家一起分享一下,希望对你会有所帮助。 案发现场 最近在做商品秒杀系统,写了一个filter,获取用户请求的header中获取JWT的token信息。 然后根据token信息,获取到用户信息。 在转发到业务接口之前,将用

漏洞预警 | 云匣子反序列化漏洞

0x00 漏洞编号 暂无 0x01 危险等级 高危 0x02 漏洞概述 云匣子是支持手机运维的云堡垒机,主要功能包括:云资产管理、账号统一认证管理、权限管理、应用管理、运维。云匣子为用户提供了一个简洁、高效和安全的管理环境。

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)