_副本-gnau.png)

Windows WIFI驱动远程代码执行(CVE-2024-30078)

一、漏洞概述

Windows 系统中的一个严重缺陷允许系统在没有用户交互的情况下控制 Wi-Fi。该漏洞列为 CVE-2024-30078,允许范围内的攻击者设置恶意 Wi-Fi 网络并感染。漏洞存在于 Windows 的 Wi-Fi 驱动程序中,属于远程代码执行漏洞。攻击者只需在物理上接近受害者设备,即可通过 Wi-Fi 接管设备,无需与目标计算机建立物理连接,攻击者不需要任何特殊访问权限或其他特殊条件即可成功利用该漏洞

新的 Wi-Fi 接管攻击 - 所有 Windows 用户都被警告立即更新

_副本-gnau.png)

Microsoft 已经确认了 Windows 中一个新的且非常令人震惊的 Wi-Fi 漏洞,该漏洞使用通用漏洞评分系统在严重性方面被评为 8.8 分(满分 10 分)。

二、漏洞复现

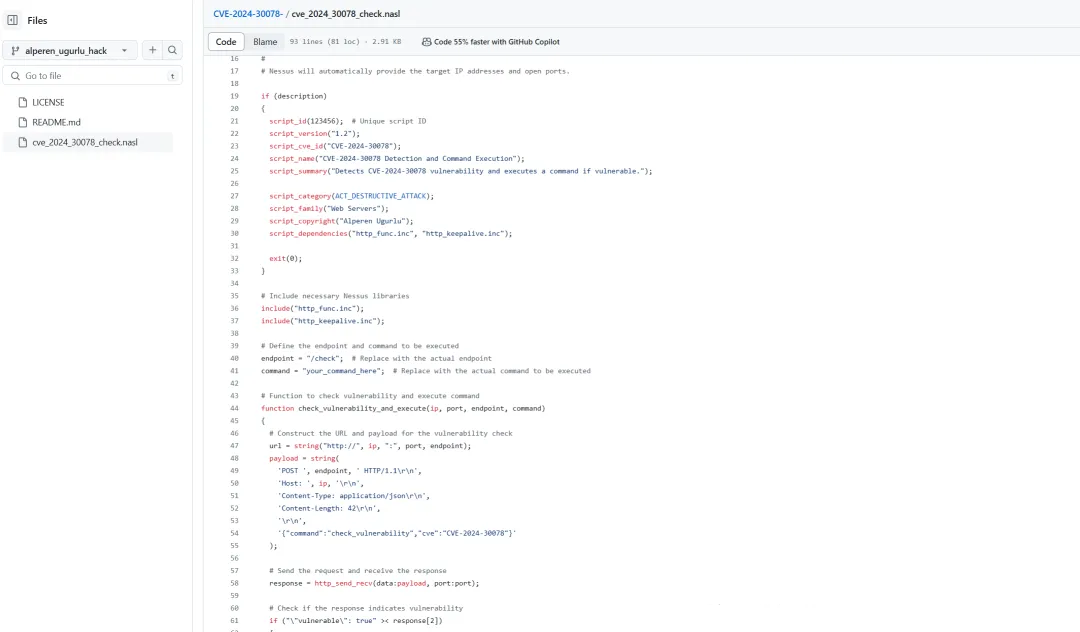

目前流行的POC项目为:https://github.com/alperenugurlu/CVE-2024-30078-

_副本-nknu.png)

该项目已经被关闭,从其他fork该库的代码来看,貌似并非真实POC https://github.com/lvyitian/CVE-2024-30078- 此项目包含一个 NASL 脚本,该脚本可检测 CVE-2024-30078 漏洞,并在目标易受攻击时执行指定命令。该脚本旨在与 Nessus 工具配合使用,在扫描期间自动处理 Nessus 提供的目标 IP 地址和端口。

三、影响范围

_副本-gvtf.webp)

四、安全措施

强烈建议用户立即更新系统至最新版本。微软已发布相关补丁以修复此漏洞。

CVE-2024-30078 漏洞是 Windows Wi-Fi 驱动程序中的一个严重缺陷,严重性很高。它允许攻击者将恶意网络数据包发送到附近启用了 Wi-Fi 的系统,这可能导致使用 SYSTEM 权限执行恶意代码。它不需要身份验证或用户交互,这使得它在具有许多连接设备的地方(例如酒店和会议)中特别危险 。

为了保护自己,系统管理员必须立即应用 Microsoft 发布的修补程序。此外,激活防火墙可以阻止这些攻击,在不使用时禁用 Wi-Fi 可以降低风险。虽然尚未报告此漏洞被积极利用,但该攻击很容易执行,只需要攻击者靠近目标设备即可。

总之,CVE-2024-30078 漏洞可以完全破坏受影响的系统,而无需身份验证或用户交互。这允许攻击者只需靠近受害者,就可以破坏他们的系统。

自动更新:默认启动,连接网络即可。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”。

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)。

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。

微软修复补丁: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-30078

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)