_副本.webp)

免杀!魔改frp内网隧道

1、前言

在渗透测试中都有流量代理转发的需求,但是现如今的安全设备的流量识别愈加强大,很多开源的工具都会被流量设备所识别,如果不进行特征的去除的话会被流量设备识别并告警,所以本文针对frp工具进行特征的去除。

2、魔改

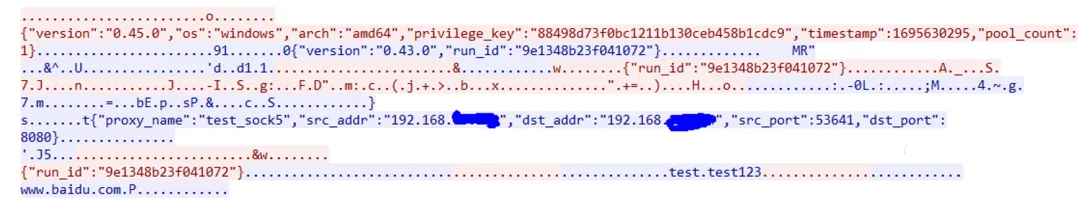

frp的基础流量,可以看到代理ip以及其他信息,存在一定的被朔源隐患。

通过Frp自带的加密参数设置:

加密和压缩通讯

use_encryption = true

use_compression = true

隐藏了部分流量信息

_副本.webp)

继续修改特征

/pkg/msg/msg.go下修改基础特征

_副本.webp)

修改Ip特征信息_副本.webp)

修改版本号信息

pkg/util/version/version.go

_副本.webp)

重新编译运行

修改后的流量,基础特征已经修改

_副本.webp)

开启tls加密

tls_enable = true

开启之前先修改tls首字节以免被识别

pkg/util/net/tls.go中FRPTLSHeadByte参数的值

默认为0x17

_副本.webp)

重新编译在运行

此时抓到的流量跟刚开始的默认流量截然不同,已经看不见ip信息和其他基础信息。

_副本.webp)

连通性测试_副本.webp)

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)