社会工程攻击引诱印度用户安装 Android 银行木马

Microsoft观察到针对印度用户的移动银行木马活动的持续活动,其社交媒体消息旨在窃取用户信息以进行金融欺诈。攻击者使用 WhatsApp 和 Telegram 等社交媒体平台发送消息,旨在通过冒充银行、政府服务和公用事业等合法组织来引诱用户在其移动设备上安装恶意应用程序。安装后,这些欺诈性应用程序会从用户那里窃取各种类型的敏感信息,其中可能包括个人信息、银行详细信息、支付卡信息、帐户凭据等。

虽然不是新威胁,但移动恶意软件感染对移动用户构成了重大威胁,例如未经授权访问个人信息、欺诈易导致的经济损失、隐私损失、恶意软件消耗系统资源导致的设备性能问题以及数据盗窃或损坏。过去,我们观察到类似的银行木马活动发送恶意链接,导致用户下载恶意应用程序。

当前活跃的活动已转向直接向位于印度的移动用户共享恶意 APK 文件。我们的调查集中在两个恶意应用程序上,它们错误地将自己伪装成官方银行应用程序。欺骗和冒充合法的银行、金融机构和其他官方服务是信息窃取恶意软件的常见社会工程策略。重要的是,合法银行本身不会直接受到这些攻击的影响,这些攻击的存在与合法银行自己的真实移动银行应用程序和安全态势无关。也就是说,网络犯罪分子经常伪装成合法实体,以大型金融机构的客户为目标。这种威胁凸显了客户仅需要从官方应用商店安装应用程序,并警惕我们在这些情况下看到的虚假诱饵。

在这篇博客中,我们通过分析两个针对印度银行客户的欺诈应用程序的攻击,阐明了影响各个行业的正在进行的移动银行木马活动。我们还详细介绍了在类似活动中观察到的恶意应用程序的一些附加功能,并提供了防御此类威胁的建议和检测。由于我们的移动威胁研究会持续监控恶意软件活动,以打击攻击者的策略、工具和程序 (TTP),因此我们通知了被这些虚假应用活动冒充的组织。Microsoft 还报告了这一活动,以提高人们对威胁形势的认识,因为移动银行木马和凭据网络钓鱼欺诈持续存在,促使人们紧急呼吁采取强大和主动的防御策略。

案例一:以账户信息为目标的虚假银行应用

我们通过遥测技术发现了最近的 WhatsApp 网络钓鱼活动,该活动导致了银行木马活动。在此活动中,攻击者通过 WhatsApp 共享恶意 APK 文件,并显示一条消息,要求用户在应用程序中输入敏感信息。广为流传的虚假银行信息指出,“您的 [已编辑] 银行账户今天将被冻结,请立即更新您的 PANCARD,打开 [已编辑]-Bank.apk以更新您的 PANCARD。谢谢你“,并包含一个名为 [已编辑]-BANK[.] 的 APK 文件。apk的。

图 1.发送给用户的虚假 WhatsApp 消息以使用共享的 APK 文件更新 KYC。

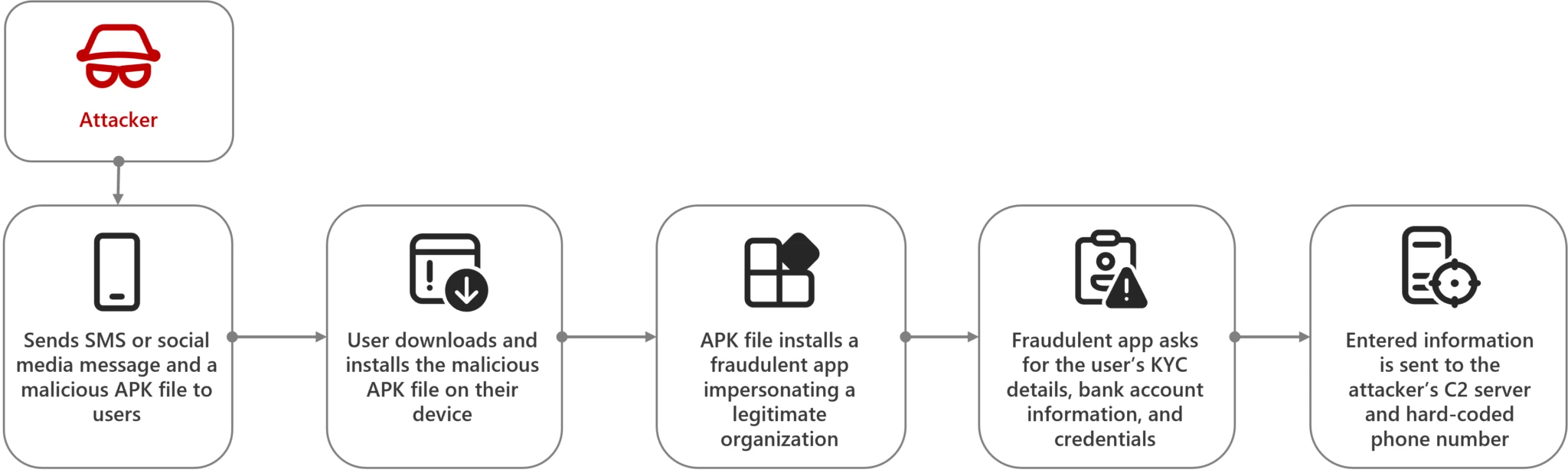

经过调查,我们发现APK文件是恶意的,与之交互会在受害者设备上安装欺诈性应用程序。安装的应用程序冒充位于印度的合法银行,并伪装成该银行的官方“了解您的客户”(KYC) 应用程序,以诱骗用户提交他们的敏感信息,尽管该特定银行组织不隶属于官方 KYC 相关应用程序。然后,此信息将发送到命令和控制 (C2) 服务器,以及攻击者在 SMS 功能中使用的硬编码电话号码。

图2.此活动的攻击流程。

用户看到的内容

安装后,虚假应用程序会显示一个冒充合法银行应用程序的银行图标。请注意,我们分析的应用程序不是来自 Google Play 商店的官方银行应用程序,而是我们观察到通过社交媒体平台分发的虚假应用程序。

然后,初始屏幕继续要求用户启用基于短信的权限。一旦用户允许请求的权限,虚假应用程序就会显示消息“欢迎使用[已编辑]银行快速安全的在线KYC应用程序”,并要求用户通过输入他们的手机号码,ATM密码和PAN卡详细信息来登录网上银行。

图3.一旦安装在设备上,该虚假应用程序就会要求用户允许短信权限并登录网上银行并提交他们的手机号码、ATM 密码和 PAN 卡以更新 KYC。

单击登录按钮后,应用会显示验证提示,要求用户以网格格式输入银行借记卡背面的数字进行身份验证,这是一种常见的安全功能,用作多因素身份验证 (MFA) 的一种形式,银行在借记卡背面以网格的形式提供带有 2 位数字的借记卡。用户单击身份验证按钮后,应用会声称验证共享的详细信息,但无法检索数据,而是转到下一个屏幕,请求其他用户信息。这可能会诱使用户相信该进程是合法的,同时不知道在后台启动的恶意活动。

图4.虚假应用程序的身份验证过程要求用户输入借记卡上显示的正确数字。

接下来,要求用户输入他们的帐号,然后输入他们的帐户凭据。提交所有要求的详细信息后,会出现一条可疑的注释,指出正在验证详细信息以更新 KYC。系统会指示用户等待 30 分钟,不要删除或卸载该应用。此外,该应用程序还具有隐藏其图标的功能,使其在后台运行时从用户的设备主屏幕上消失。

![]()

图5.欺诈性应用程序窃取用户的帐号和凭据,并将其图标隐藏在主屏幕上。

技术分析

为了开始我们的调查,作为我们积极研究的一部分,我们找到并分析了以下样本:

我们首先检查了应用的 AndroidManifest 文件,其中列出了无需用户交互即可在后台运行的权限和组件(例如活动、服务、接收方和提供程序)。我们发现该恶意软件向用户请求两个运行时权限(也称为危险权限):

下图显示了请求的Receive_SMS和Send_SMS权限、应用程序中使用的活动、接收方和提供程序,以及加载应用程序第一个屏幕的启动器活动。

图6.AndroidManifest.xml 文件

源代码审查

主要活动

主要活动,djhgsfjhfdgf[.]gjhdgsfsjde[.]myappl876786ication[.]M1a2i3n4A5c6t7i8v9i0t0y987654321,在应用程序启动后执行,并显示为应用程序的第一个屏幕。此类的 OnCreate() 方法请求Send_SMS和Receive_SMS的权限,并显示一个表单以完成 KYC 应用程序,其中包含用户手机号码、ATM 密码和 PAN 卡的文本字段。成功输入用户的详细信息后,收集的数据将添加到 JSON 对象中,并发送到攻击者的 C2,地址为:https://biogenetic-flake.000webhostapp[.]com/add.php

该应用程序会显示一条注释,上面写着“数据已成功添加”。如果未成功输入详细信息,则表单字段将为空,并显示错误注释。

图7.启动器活动页面,要求用户使用其手机号码、ATM PIN 和 PAN 卡登录。

此外,恶意软件会收集数据,并使用短信将其发送到代码中指定的攻击者电话号码。

图8.收集的数据以短信形式发送到攻击者的手机号码。

窃取短信和帐户信息

该恶意软件使用新授予的Receive_SMS权限从受害者的设备收集传入的 SMS 消息。这些传入消息可能包含一次性密码 (OTP),可用于绕过 MFA 并从受害者的银行账户中窃取资金。然后,使用Send_SMS权限,将受害者的消息发送到攻击者的 C2 服务器 (https[:]//biogenetic-flake[.]000webhost应用程序[.]com/save_sms[.]php?phone=) 并通过短信发送到攻击者的硬编码电话号码。

图 9.窃取传入的短信,通过短信发送到攻击者的 C2 和手机号码。

用户的银行帐户信息也是泄露的目标 - 一旦用户提交了他们请求的帐号和帐户凭据,恶意软件就会收集数据,并以类似方式将其发送到攻击者的 C2 服务器和硬编码电话号码。

图 10.收集用户的帐号以发送给攻击者。

图 11.收集用户的帐户凭据以发送给攻击者。

隐藏应用图标

最后,该应用程序具有从主屏幕隐藏其图标并在后台运行的功能。

![]()

图 12.从主屏幕隐藏应用程序图标

案例 2:针对支付卡详细信息的虚假银行应用程序

与第一种情况类似,第二种情况涉及欺骗用户提供个人信息的欺诈应用程序。与第一种情况不同,第二种情况下的银行木马能够窃取信用卡详细信息,使用户面临金融欺诈的风险。欺诈性应用要发送到攻击者 C2 的用户信息包括:

个人信息 – 姓名、电子邮件 ID、手机号码、出生日期

付款信息 – 卡详细信息(16 位数字、CVV 号码、卡到期日期)

传入短信

用户看到的内容

当用户与应用交互时,它会显示一个启动屏幕,其中包含应用图标,并提示用户授予基于短信的权限。启用请求的权限后,该应用会显示一个表单,供用户输入其个人详细信息,包括他们的姓名、电子邮件地址、手机号码和出生日期。然后,用户提供的数据被发送到 C2 服务器。在此之后,该应用程序会显示一个表单,供用户输入他们的信用卡详细信息,包括 16 位卡号、CVV 号和卡到期日期,该表单也会发送到攻击者的 C2。

图 13.虚假应用程序收集短信权限、个人详细信息和卡详细信息。

某些版本中的附加功能

在相关广告系列中,我们观察到同一恶意应用的某些版本包含其他特性和功能,例如捕获:

财务信息 – 银行详细信息、银行 ID、银行卡详细信息

个人信息 – PAN 卡、Aadhar 号码、永久地址、州、国家、密码、收入

验证和窃取一次性密码 (OTP)

类似的广告系列

根据我们的遥测数据,我们一直在观察类似的活动,这些活动使用银行、政府服务和公用事业部门的合法组织的名称作为应用程序文件名来定位印度移动用户。与上面讨论的两个案例一样,这些活动涉及通过 WhatsApp 和 Telegram 以及其他社交媒体平台共享欺诈应用程序。此外,这些活动选择该地区合法甚至知名的机构和服务来模仿和引诱用户产生虚假的安全感。欺骗和冒充合法组织和官方服务是信息窃取恶意软件的常见社会工程策略。虽然这些银行和其他组织本身没有直接受到攻击的影响,但攻击者经常通过模仿合法实体来瞄准客户。

结论

手机银行木马感染会对用户的个人信息、隐私、设备完整性和财务安全构成重大风险。正如本博客中讨论的活动所显示的那样,这些威胁通常可以伪装成合法的应用程序,并部署社会工程策略来实现其目标并窃取用户的敏感数据和金融资产。了解银行木马和其他移动恶意软件使用的风险和常见策略可以帮助用户识别感染迹象并采取适当措施来减轻这些威胁的影响。

发现不熟悉的已安装应用程序、增加的数据使用量或电池消耗、未经授权的交易或帐户设置更改、设备崩溃、性能下降、意外弹出窗口以及其他异常应用程序行为可能表明可能感染了银行木马。为了帮助防止此类威胁,我们建议采取以下预防措施:

仅安装来自受信任来源和官方商店(如 Google Play Store 和 Apple App Store)的应用程序。

切勿点击通过广告、短信、电子邮件或类似的不受信任来源收到的未知链接。

使用移动解决方案(如 Android 上的 Microsoft Defender for Endpoint)检测恶意应用程序

始终在 Android 设备上禁用安装未知应用程序,以防止从未知来源安装应用程序。

图 14.在 Android 设备上安装未知应用功能的示例

此外,各种印度银行、政府服务和其他组织正在社交媒体上开展安全意识活动,使用宣传视频来教育用户并帮助应对这些移动银行木马活动带来的持续威胁。

阿布舍克·普斯塔卡拉、哈西塔·特里帕蒂和希万·德赛

Microsoft 威胁情报

附录

Microsoft 365 Defender检测

Android 上的 Microsoft Defender 防病毒和 Microsoft Defender for Endpoint 将这些威胁检测为以下恶意软件:

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)