用于删除 IcedID 的欺骗性发票

鱼叉式网络钓鱼使用源自情报收集技术的行业特定术语精心设计,以诱骗收件人打开文件,尤其难以识别。当对手了解企业的运作方式以及支撑业务的流程时,尤其如此。利用这些知识,可以制作出利用这些日常流程的诱饵——例如,结算燃料交易的成本。

FortiGuard Labs 最近遇到了这样的情况,乌克兰基辅的一家燃料公司收到了一封鱼叉式网络钓鱼电子邮件,其中包含一张附加的发票——似乎来自另一家燃料供应商——这是欺骗性的。附件是包含 IcedID 特洛伊木马的 zip 文件。

早在 2017 年就观察到了 IcedID。它的主要功能是窃取银行凭证和个人信息。它还能够部署来自同一组或合作伙伴组织的其他恶意软件。

此实例还使用了一种有趣的部署方法。它使用 ISO 格式,该格式在 Windows 中自动挂载为磁盘。ISO 文件还可用于创建可引导的 CD-ROM 或安装操作系统或虚拟机。它还包含用于启动 DLL(动态链接库)的 LNK(快捷方式文件)。

这篇博客详细介绍了 IcedID 背后的威胁参与者的感染过程和随后的恶意软件部署。

受影响的平台: 受影响的 Windows

用户:Windows 用户

影响:受感染的计算机受威胁参与者

控制 严重级别:中

网络钓鱼电子邮件

这封电子邮件来自伯利兹的一个IP地址,地址为179。60[.]150[.]96. 它欺骗了原始电子邮件地址,似乎是从乌克兰的另一家燃料供应商发送的。这封电子邮件包含英语和乌克兰语元素,考虑到提到有关附件的额外安全措施,看起来很现实。

图 1.网络钓鱼电子邮件。

图 1.网络钓鱼电子邮件。

电子邮件附带一个名为“invoice_15.zip”的文件。提取Zip文件将删除“invoice_15.iso”并开始感染的第一阶段。

国际标准化组织

Windows 能够将 iso 文件挂载为外部磁盘。这样做将向用户显示一个名为“文档”的快捷方式。在大多数情况下,文件扩展名将对用户隐藏,使其显示为实际文档。

图2.隐藏内容的 ISO 文件。

图2.隐藏内容的 ISO 文件。

当 iso 容器的完整内容显示时,还可以看到 DLL 文件。

图3.ISO 文件的全部内容。

图3.ISO 文件的全部内容。

LNK公司

图4.快捷方式详细信息。

图4.快捷方式详细信息。

如图 4 所示,快捷方式文件是在发送网络钓鱼电子邮件之前的某个时间创建的。此外,突出显示的区域显示用户单击快捷方式时将发生的情况。

在这种情况下,Regsvr32 用于在 Windows 注册表中注册“main.dll”并启动其中包含的代码。此操作开始感染的下一阶段。

滴管

“main.dll”充当 IcedID 的滴管。对文件的静态分析揭示了一个有趣的点。

图5.嵌入在“main.dll”中的字符串示例

图5.嵌入在“main.dll”中的字符串示例

乍一看,对于IOC(妥协指标)来说,这似乎是一个轻松的胜利,因为它包含一个域和IP地址,结果却稍微复杂一些。

图6.IDA Pro 中表示的代码显示了图 5 中的信息。

图6.IDA Pro 中表示的代码显示了图 5 中的信息。

在比较存储图 5 中字符串的代码区域时,我们发现 “main.dll” 中的任何函数都没有调用该区域。为了说明这一点,图 6 中第一行的右侧包含 “Data XREF:”。这表示它在代码中的其他位置被引用。但是,图 5 中的字符串不包含此信息,表明它们不包含此信息。

通过进一步调查,故事变得更加有趣。此代码出现在大约 10 年前的 StackOverflow 问题中,该问题涉及通过 HTTP 下载映像的问题 。应该注意的是,该帖子的内容没有恶意。

它现在是“main.dll”的一部分,这表明它是分析师的诱饵,希望实际指标不会被阻止。

图7.通过IcedID收集信息。

图7.通过IcedID收集信息。

如图 7 所示,一旦运行,恶意软件就会使用多个 Windows 命令行工具来获取有关本地环境的信息。其中包括捕获本地 IP 地址 (ipconfig)、枚举域信任 (nltest) 和捕获域管理员列表 (net group) 等。

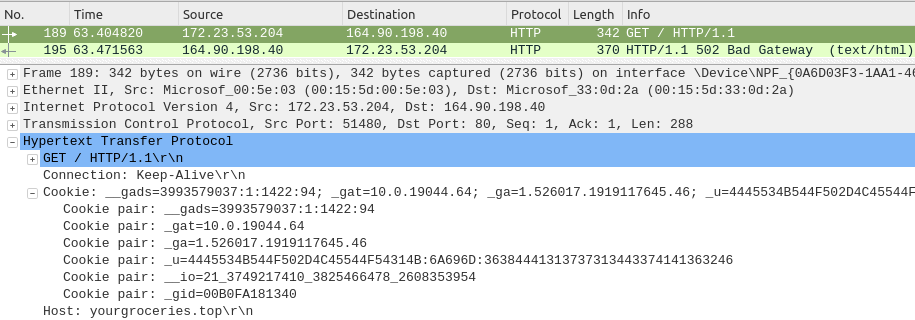

然后,该示例尝试与命令和控制 (C2) 服务器进行出站通信。如果其中一个目标不可用,恶意软件可以连接到多个地址。

图8.网络通信。

图8.网络通信。

图 9.HTTP GET 请求。

图 9.HTTP GET 请求。

如果已与 C2 服务器建立连接,则恶意软件会移动以确保持久性。它会在用户的临时目录“%APPDATA%\local\temp”中安装自己的副本。

图 10.将“Arur.exe”拖放到 Temp 目录中。

图 10.将“Arur.exe”拖放到 Temp 目录中。

结论

了解目标的威胁行为者能够增加在组织内安装植入物的机会。根据我们的观察,这次 IcedID 攻击中使用的努力突出了这些团体有条不紊的努力,他们对乌克兰零售燃料行业的研究证明了这一点。此外,使用不常见的部署方法(压缩的 ISO 文件)来建立立足点并最终在组织内获得持久性,揭示了威胁参与者获得未经授权的访问是多么狡猾。

Fortinet 保护

本博客中提到的所有 IcedID 示例均由以下 (AV) 签名检测:

W32/Kryptik.HOTN!tr

W64/Kryptik.CXY!tr

W64/Kryptik.CXY!tr

W64/Kryptik.CXY!tr

LNK/IceID.AW!tr

W64/Kryptik.CXY!tr所有基于网络的 URI 都被 WebFiltering 客户端阻止。

Fortinet 提供多种解决方案,旨在帮助培训用户了解和检测网络钓鱼威胁:

FortiPhish 网络钓鱼模拟服务使用真实世界的模拟来帮助组织测试用户对网络钓鱼威胁的意识和警惕性,并在用户遇到有针对性的网络钓鱼攻击时培训和加强正确的做法。

除了这些保护措施外,我们还建议组织让其最终用户参加我们的免费 NSE 培训:NSE 1 – 信息安全意识。它包括一个关于 Internet 威胁的模块,旨在帮助最终用户学习如何识别和保护自己免受各种类型的网络钓鱼攻击。

国际奥委会

网络 IOC:

160[.]153[.]32[.]99

160[.]90[.]198[.]40

你的杂货[.]返回页首

ssddds1ssd2[.]com

IP-160-153-32-99[.]ip[.]安全服务器[.]网

感谢 Val Saengphaibul 和 Fred Gutierrez 为本博客做出了贡献。

详细了解 Fortinet 的 FortiGuard Labs 威胁研究和情报组织以及 FortiGuard 安全订阅和服务产品组合。

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)