网络安全

未读

亲以色列黑客攻击伊朗 Nobitex 交易所,烧毁价值 9000 万美元的加密货币

前言 亲以色列黑客组织“掠食麻雀”声称,他们从伊朗最大的加密货币交易所 Nobitex 窃取了超过 9000 万美元的加密货币,并在一次带有政治动机的网络攻击中烧毁了这些资金。 攻击发生在 2025 年 6 月 18 日,Nobitex 首次在 X 上报告了此次入侵 ,时间为美国东部时间凌晨 2 点

网络安全

未读

为啥SpringBoot 项目都不用 Tomcat

在SpringBoot框架中,我们使用最多的是Tomcat,这是SpringBoot默认的容器技术,而且是内嵌式的Tomcat。 同时,SpringBoot也支持Undertow容器,我们可以很方便的用Undertow替换Tomcat,而Undertow的性能和内存使用方面都优于Tomcat,那我们

网络安全

未读

Exchange服务器被破坏 Outlook 页面植入恶意代码

重点摘要 2024年5月,我们报告了一起涉及向受害微软Exchange服务器登录页注入恶意代码的攻击事件。 在新的调查中,我们发现了多种类型的键盘记录器,主要分为两大类。 到2025年,我们揭露了一系列类似攻击,波及全球25个国家的受害者,涉及我国的大概 10 个。 背景介绍 2024年5月,研究人

网络安全

未读

免杀 - 哈夫曼算法

哈夫曼算法是一种用于在不丢失任何信息的情况下压缩数据的技术,通常应用于文本和多媒体文件。 由大卫·A·霍夫曼于1952年创建的此方法利用一棵树为频繁出现的数据分配二进制代码,从而实现高效压缩。 特性 基于Huffman编码的壳代码混淆 动态 API 解析 使用地狱之门/光环之门/塔塔鲁斯之门技术解脱

网络安全

未读

Jenkins Docker 镜像易受 SSH 主机密钥重用攻击

在持续发展的 DevOps 自动化领域,Jenkins 作为支撑各类规模组织众多构建流水线的基础工具,其重要性不言而喻。然而,近期披露的漏洞 CVE - 2025 - 32754 和 CVE - 2025 - 32755,揭示了某些 Jenkins 构建环境中潜藏的威胁,具体表现为 SSH 构建代理

网络安全

未读

Paragon iOS 间谍软件首次被确认为针对记者

介绍 2025 年 4 月 29 日,苹果公司通知部分 iOS 用户,称他们受到了高级间谍软件的攻击。其中有两名记者同意接受苹果的技术分析。我们对他们的设备进行取证分析,主要发现总结如下: 我们的分析发现,取证证据高度可靠地证实,著名的欧洲记者(要求匿名)和意大利记者 Ciro Pellegrino

网络安全

未读

Shellcode 加密器和混淆器工具

Supernova 是一个开源工具,使用户能够安全地加密和/或混淆他们的原始 shellcode。Supernova 支持除常见 shellcode 加密工具中通常提供的功能之外的各种功能。 Supernova 可将加密的 shellcode 自动转换为与各种编程语言兼容的格式,包括: C C# R

网络安全

未读

GLPI 中的预身份验证 SQL 注入到 RCE(CVE-2025-24799/CVE-2025-24801)

预认证 SQL 注入 过去曾有报告称 GLPI 存在多起 SQL 注入漏洞。大多数漏洞被认为是后认证漏洞,需要账户才能触发 (1) (3) (4)。预认证漏洞则较为罕见 (2) (5),我们在外部侦察阶段发现的实例中已修复该漏洞。 GLPI 的 Inventory 原生功能(通常启用)中发现了新的

网络安全

未读

全球科技巨头隐秘监视数十亿Android用户,滥用系统漏洞跨端追踪长达八年

近日,一项由西班牙 IMDEA 软件研究所牵头的学术研究引发全球安全圈关注。研究指出,全球两大科技巨头——美国的 Meta 和俄罗斯的 Yandex,借助安卓平台的本地通信机制,绕过系统权限控制与用户隐私防护,悄然实现了网页与 App 之间的 ID 跨端绑定与行为数据融合采集。这一机制已持续多年,影

网络安全

未读

AI 帮我绕 WAF 之实战案例

AI 在代码阅读领域无人能及,我们要做的就是如何利用好 AI,借助它的能力来完成我们的工作,突发奇想,能否让 AI 帮我构造漏洞利用的 POC 呢? 首先找一些存在 SQL 注入漏洞的接口,利用 sqlmap 直接能跑出来的,直接放弃,毕竟这么低级的漏洞利用无需 AI 即可直接完成,所以要从中找出无

网络安全

未读

GoExec 一款Windows横向渗透工具

GoExec 是对一些用于在 Windows 设备上进行远程执行的方法的全新演绎。GoExec 实现了许多尚未实现的执行方法,并总体上显著提升了 OPSEC 性能。 介绍 在 Windows 设备上生成远程进程已成为 Active Directory 网络及其他网络横向移动的常见做法。了解实现远程执

网络安全

未读

SVG 网络钓鱼激增:图像文件如何被利用来窃取凭证

前言 在这个以图像为信息或娱乐媒介的世界里,一种新型的网络钓鱼攻击正利用图像进行欺骗和窃取。Trustwave SpiderLabs 最近的一份报告显示,使用 SVG(可缩放矢量图形)文件作为投递媒介的网络钓鱼攻击激增了 1,800%。这些轻量级、看似无害的图像文件正成为网络犯罪分子窃取凭证、投递恶

网络安全

未读

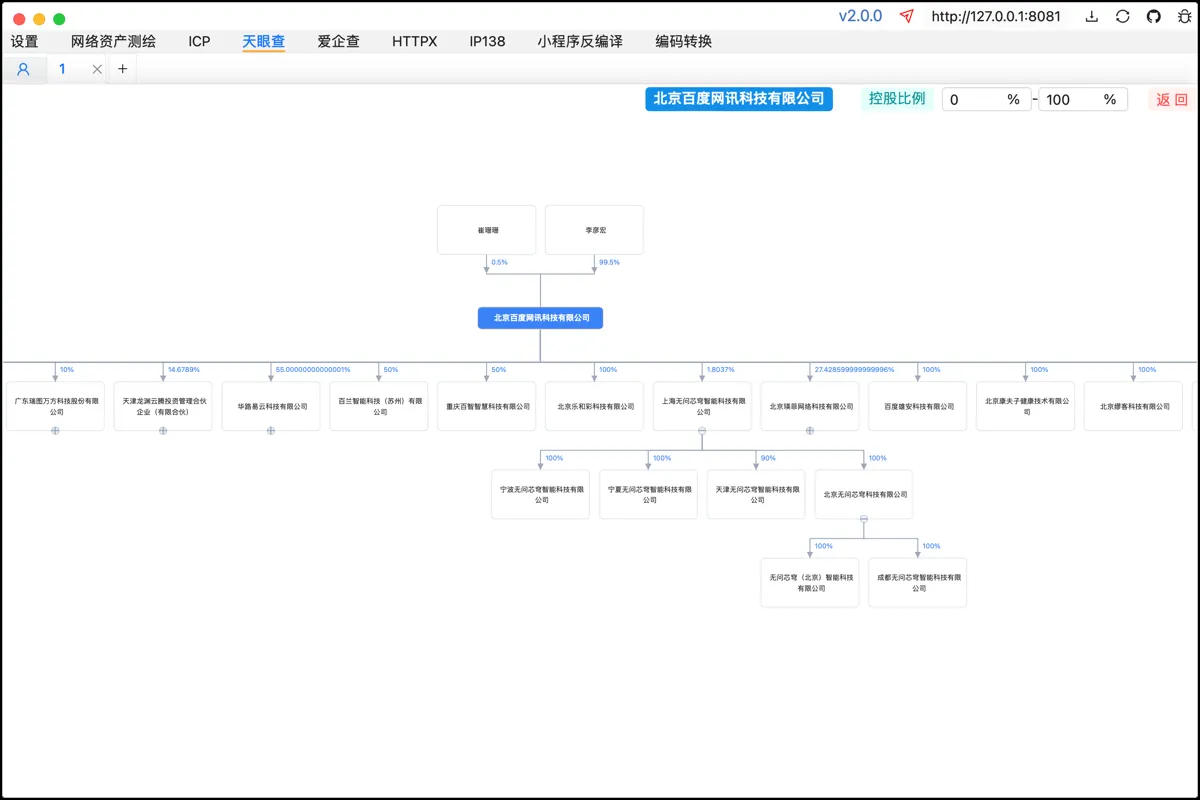

fine 网络空间资产测绘 ICP备案 小程序反编译工具

免责声明 1、本工具是在 “按现状” 和 “可用” 的基础上提供的,不提供任何形式的明示或暗示的保证,包括但不限于对适销性、特定用途适用性、准确性、完整性、无侵权以及非侵权性的保证。 2、在任何情况下,工具的开发者、贡献者或相关组织均不对因使用本工具而产生的任何直接、间接、偶然、特殊、典型或后果性的

_%E5%89%AF%E6%9C%AC-meco.png?width=800)

-ncbi.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zmnx.png?width=800)

-xswh.png?width=800)

.png?width=800)

-omhh.png?width=800)

-sden.png?width=800)

_%E5%89%AF%E6%9C%AC-ldwe.png?width=800)

-hatn.png?width=800)

-ylyb.png?width=800)

-lioa.png?width=800)

-oyby.png?width=800)

-zjyn.png?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)