网络安全

未读

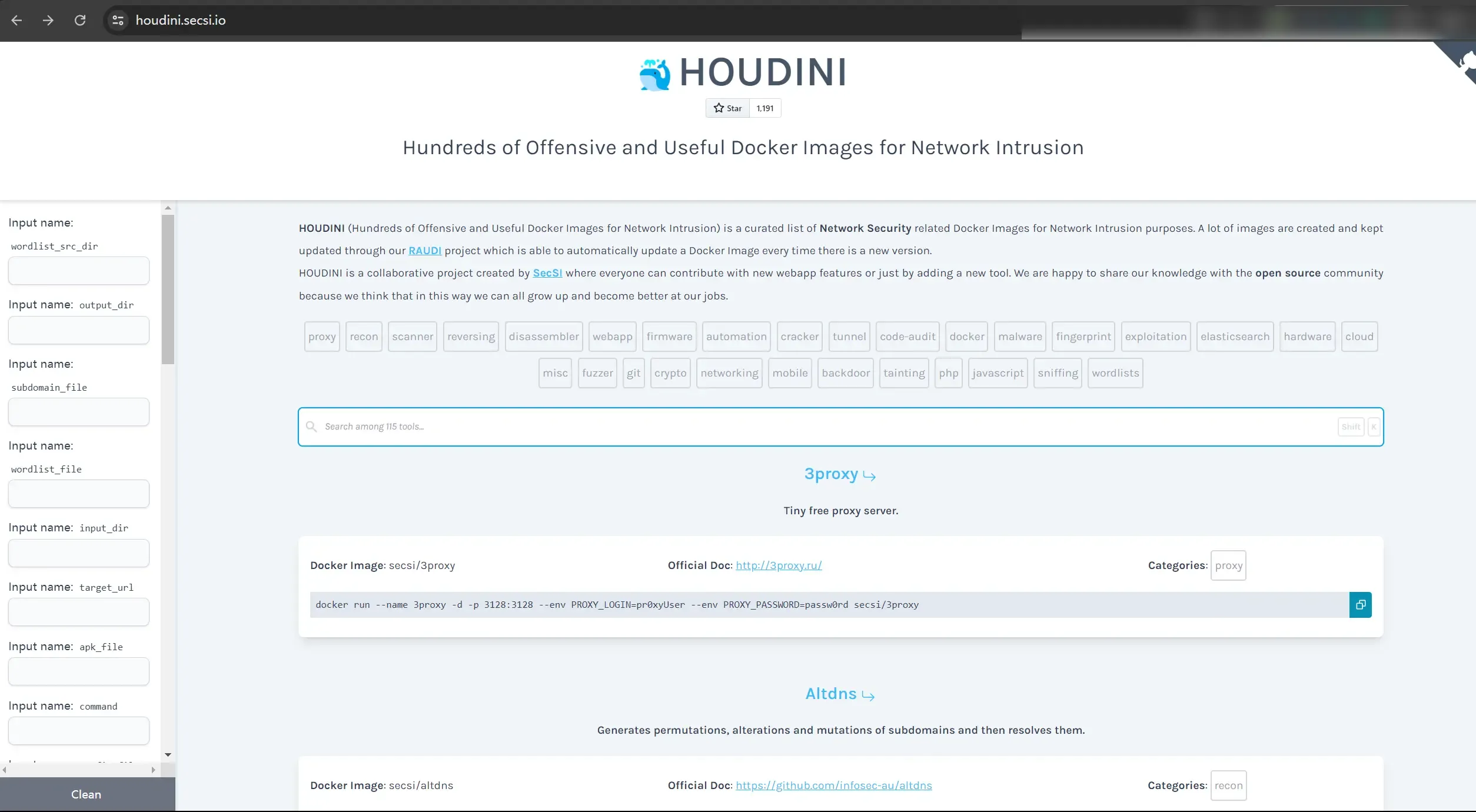

Houdini 渗透测试常用工具Docker镜像

Houdini 简介 HOUDINI(数百个用于网络入侵的攻击性和有用 Docker 映像)是一份用于网络入侵目的的网络安全 相关 Docker 映像精选列表。许多映像都是通过我们的RAUDI项目创建并保持更新的,该项目能够在每次有新版本时自动更新 Docker 映像。HOUDINI是由SecSI创

网络安全

未读

GeoServer property RCE注入内存马

背景 GeoServer 是 OpenGIS Web 服务器规范的 J2EE 实现,利用 GeoServer 可以方便的发布地图数据,允许用户对特征数据进行更新、删除、插入操作。在GeoServer 2.25.1, 2.24.3, 2.23.5版本及以前,未登录的任意用户可以通过构造恶意OGC请求,

网络安全

未读

常见的JSP_Webshell免杀小tips

内置函数免杀/MimeLauncher+反射 正常的jsp马,直接通过GET参数调用Runtime中的exec方法进行命令执行,这里如果正则匹配到Runtime.getRuntime().exec则很容易被查杀

<%

if("023".equals(request.getParameter("p

网络安全

未读

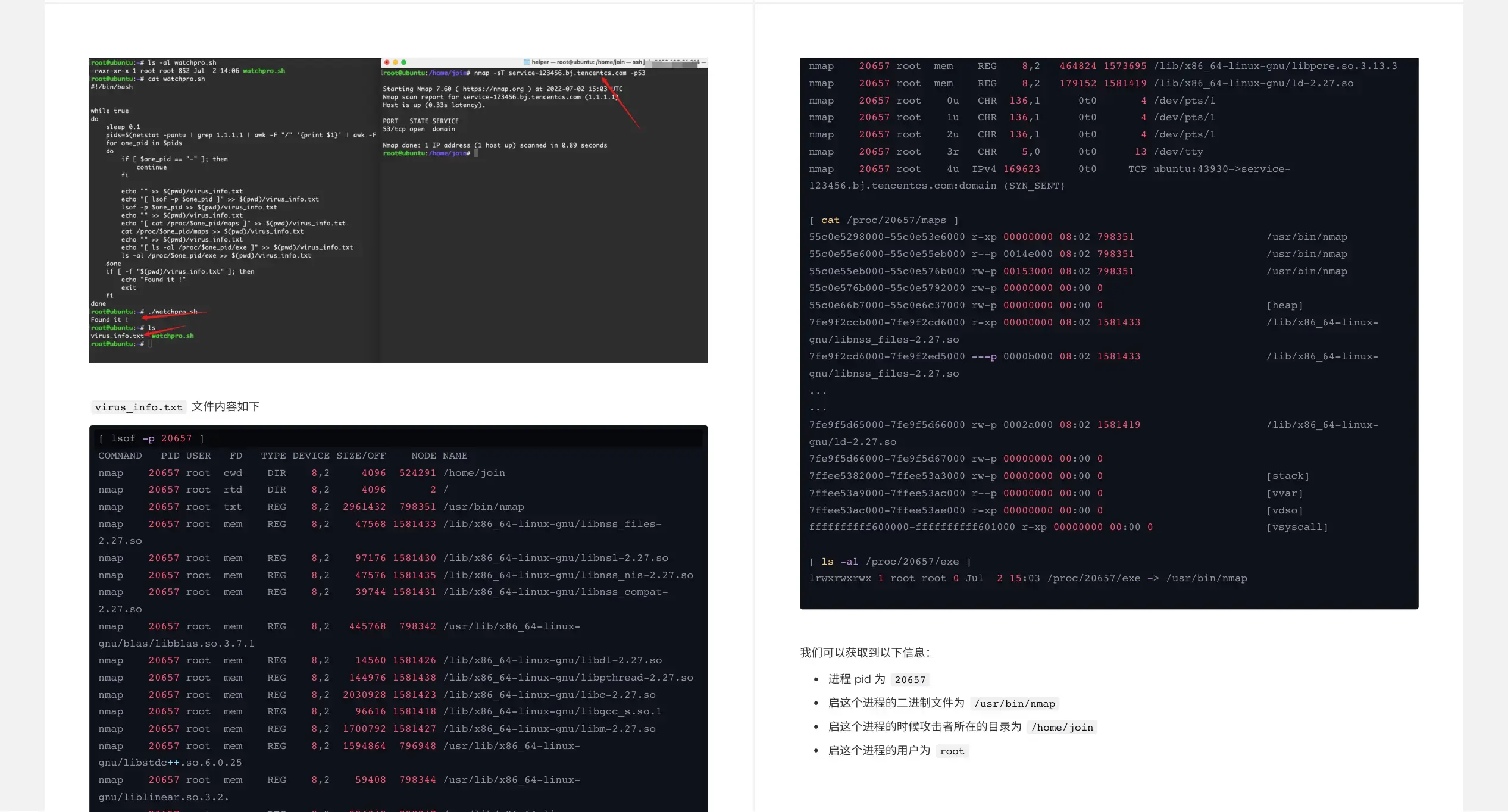

Linux应急响应手册

前言 在当前的攻防对抗态势中,防守一侧的情况就和木桶效应一样,尤其是在已经被攻破的系统中,排查持久化控制程序如同大海捞针,这本应急响应手册的意义是希望能够有效发现木桶的短板,给予应急响应人员一个较为明确的指导思想,同时给出经过实践测试的操作方法,保证受害系统经过了一次相对全面的排查,以避免由于应急响

蓝凌OA漏洞利用总结

基本介绍: 蓝凌是国内数字化办公专业服务商, 也是国内知名的大平台OA服务商, 为国内众多中大型组织企业提供数字化办公服务。蓝凌OA(EKP) 在近年来爆出许多大大小小的安全漏洞, 也是红蓝队重点关注的OA系统之一, 本文总结了蓝凌OA历史上的前台漏洞和一些后渗透思路, 后续不定期对蓝凌OA的相关历

网络安全

未读

Java-removeSemicolonContentInternal分析

0x01 创建 创建一个maven,这里的jdk版本应设置1.8 设置pom.xml

<dependencies>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api

网络安全

未读

Java反序列化漏洞浅析与应对

一、摘要 Java语言由于具有可移植性高及完全面向对象的特点,在各种领域都得到了广泛的应用,例如WebLogic、Jenkins、OpenNMS等组件或中间件都基于Java进行开发。所以,这也导致基于Java的组件或中间件成为黑客重点攻击的对象,其中利用Java的反序列化机制发起的远程命令执行攻击利

网络安全

未读

Linux提权之rbash绕过

RBASH 绕过 什么是 RBASH RBASH 是 Restricted BASH 的缩写,意思是受限制的 BASH。 RBASH 是一种特殊的 shell,它限制了用户的一些操作和权限,例如: 不能使用 cd 命令来改变当前目录。 不能使用 set 命令来改变环境变量或 shell 选项。 <

网络安全

未读

Web Service安全技术概览

基本介绍 Web Service也被称之为"XML Web Service",它是一种跨语言和跨平台的远程调用(RPC)技术,主要通过使用标准的Internet协议来提供和接收数据的方式,允许不同的应用程序在不同的平台和编程语言之间进行通信,Web Service通常使用基于标准的XML(可扩展标记

网络安全

未读

避免DateTimeParseException异常的详细说明与解决方法

在Java中,使用java.time.LocalDate或其他日期时间类解析字符串时,如果字符串的格式与指定的或默认的格式不匹配,会抛出DateTimeParseException异常。 为什么会出现DateTimeParseException异常? DateTimeParseException是J

网络安全

未读

集群安全之Privileged特权模式逃逸

文章前言 当容器启动加上--privileged选项时,容器可以访问宿主机上所有设备,而K8s配置文件如果启用了"privileged: true"也可以实现挂载操作 前置知识 Security Context(安全上下文),用于定义Pod或Container的权限和访问

网络安全

未读

Java中含有泛型的 JSON 反序列化问题

一、背景 今天无聊之余提了一个问题,涉及的示例大致如下: public static void main(String[] args) {

String jsonString = "[\"a\",\"b\"]";

List<String> list = JSONObject.par

Java反序列化中jndi注入的高版本jdk绕过

jndi注入原理: JNDI(Java Name and Dictionary Interface Java名称与目录接口),一套JavaEE的标准,类似Windows注册表。 结构如下: key:路径+名称

value:存的数据(在jndi中存的是对象Object) jndi是java用于访问目录

_%E5%89%AF%E6%9C%AC-liqf.png?width=800)

_副本-qenm.webp)

_副本-yjdi.webp)

_副本-xpkj.webp)

_副本-yyzn.webp)

-wtlc.png?width=800)

_%E5%89%AF%E6%9C%AC-thws.png?width=800)

_%E5%89%AF%E6%9C%AC-tfrz.png?width=800)

_副本-vdii.webp)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)