威胁行为者已经开始利用CrowdStrike蓝屏事件分发恶意程序了

摘要

2024年7月19日,发现了一个影响Windows操作系统的CrowdStrike Falcon® sensor的单个内容更新中存在的问题,并已部署了修复措施。

CrowdStrike Intelligence自此观察到威胁行为者利用此事件分发一个名为crowdstrike-hotfix.zip的恶意ZIP归档。该ZIP归档包含一个劫持加载器有效载荷(HijackLoader payload),执行时会加载RemCos(一种远程访问木马)。值得注意的是,ZIP归档内的西班牙语文件名和说明表明此次行动很可能针对的是拉丁美洲基础(LATAM)的CrowdStrike客户。

详情

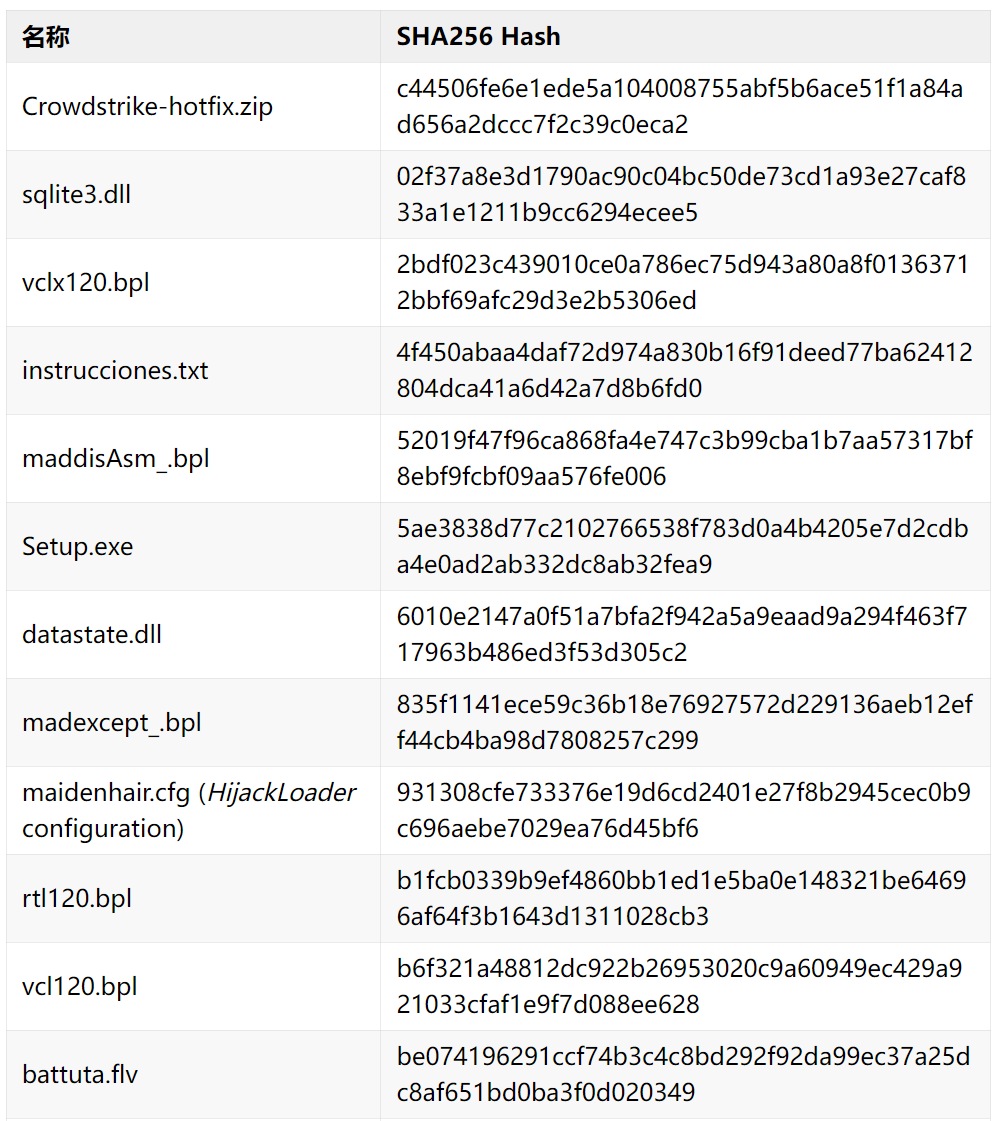

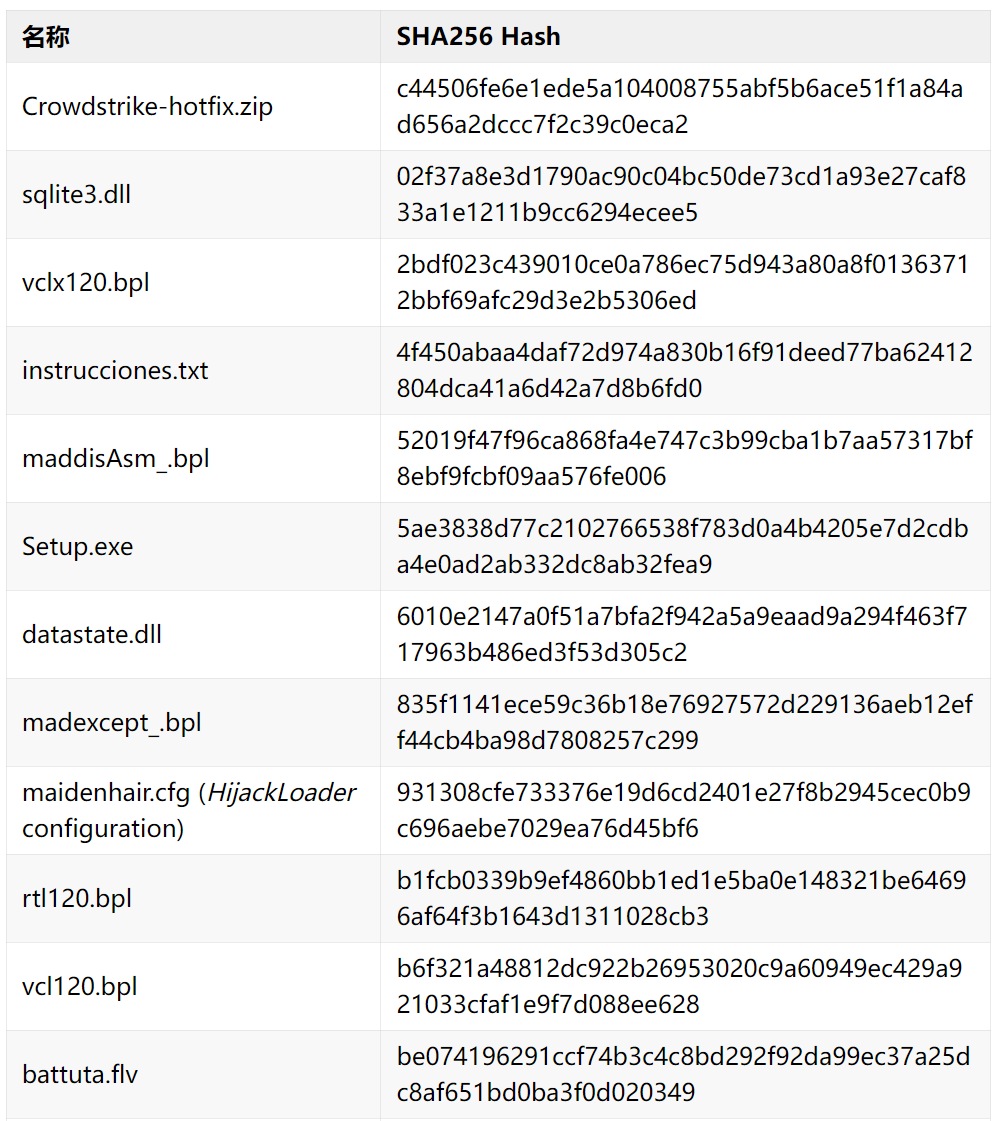

2024年7月19日,一个名为crowdstrike-hotfix.zip的ZIP归档(其SHA256哈希值为c44506fe6e1ede5a104008755abf5b6ace51f1a84ad656a2dccc7f2c39c0eca2)由一位位于墨西哥的提交者上传到一个在线恶意软件扫描服务。

ZIP文件附带的西班牙语说明似乎伪装成一个工具,用于自动化恢复内容更新问题。说明提示用户运行Setup.exe(其SHA256哈希值为5ae3838d77c2102766538f783d0a4b4205e7d2cdba4e0ad2ab332dc8ab32fea9)以开始补丁安装。

_副本-qech.png)

图1:instructiones.txt的内容

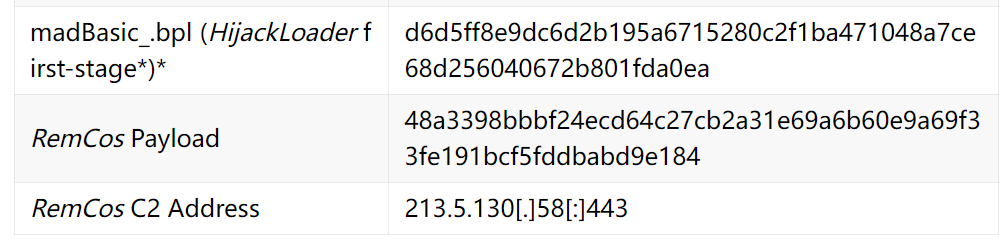

执行时,Setup.exe 将通过 DLL 搜索顺序劫持首先加载并执行 madBasic_.bpl 中的 HijackLoader 第一阶段(SHA256 哈希值:d6d5ff8e9dc6d2b195a6715280c2f1ba471048a7ce68d256040672b801fda0ea)。

被称为 ASMCrypt 的 HijackLoader,宣传为一种私有加密服务,是一个高度专注于逃避检测的模块化多阶段加载器。HijackLoader 配置文件 maidenhair.cfg(SHA256 哈希值:931308cfe733376e19d6cd2401e27f8b2945cec0b9c696aebe7029ea76d45bf6)包含数据,加载器利用这些数据执行最终的 RemCos 有效载荷,该有效载荷联系命令和控制服务器在 213.5.130.58上的端口433。

内容更新问题之后,已经识别出几个冒充 CrowdStrike 的 typo squatting 域名。这一活动标志着首次观察到威胁行为者利用 Falcon 内容问题分发针对拉丁美洲基础 CrowdStrike 客户的恶意文件。

建议

CrowdStrike Intelligence 建议各组织确保通过官方渠道与 CrowdStrike 代表进行沟通,并遵循 CrowdStrike 支持团队提供的技术指导。

IoC

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)