数字取证工具列表集合 Forensics tools

Forensics简介

Forensics(数字取证) 是网络安全领域中的一个重要分支,主要涉及对数字设备、计算机系统、网络流量等进行分析,以发现、收集、恢复、分析并呈现与犯罪或非法活动相关的数据。数字取证通常用于法律、犯罪调查、或者安全事件响应,目的是为调查提供有力的证据或线索。

在数字取证的过程中,分析师会尽可能完整地恢复数据,并确保没有对原始数据造成破坏。这个过程需要细致入微的分析技术,以及对相关法律法规的遵守,确保取证过程中的证据合法有效。

数字取证工具列表

Autopsy –链接

Foremost ——链接

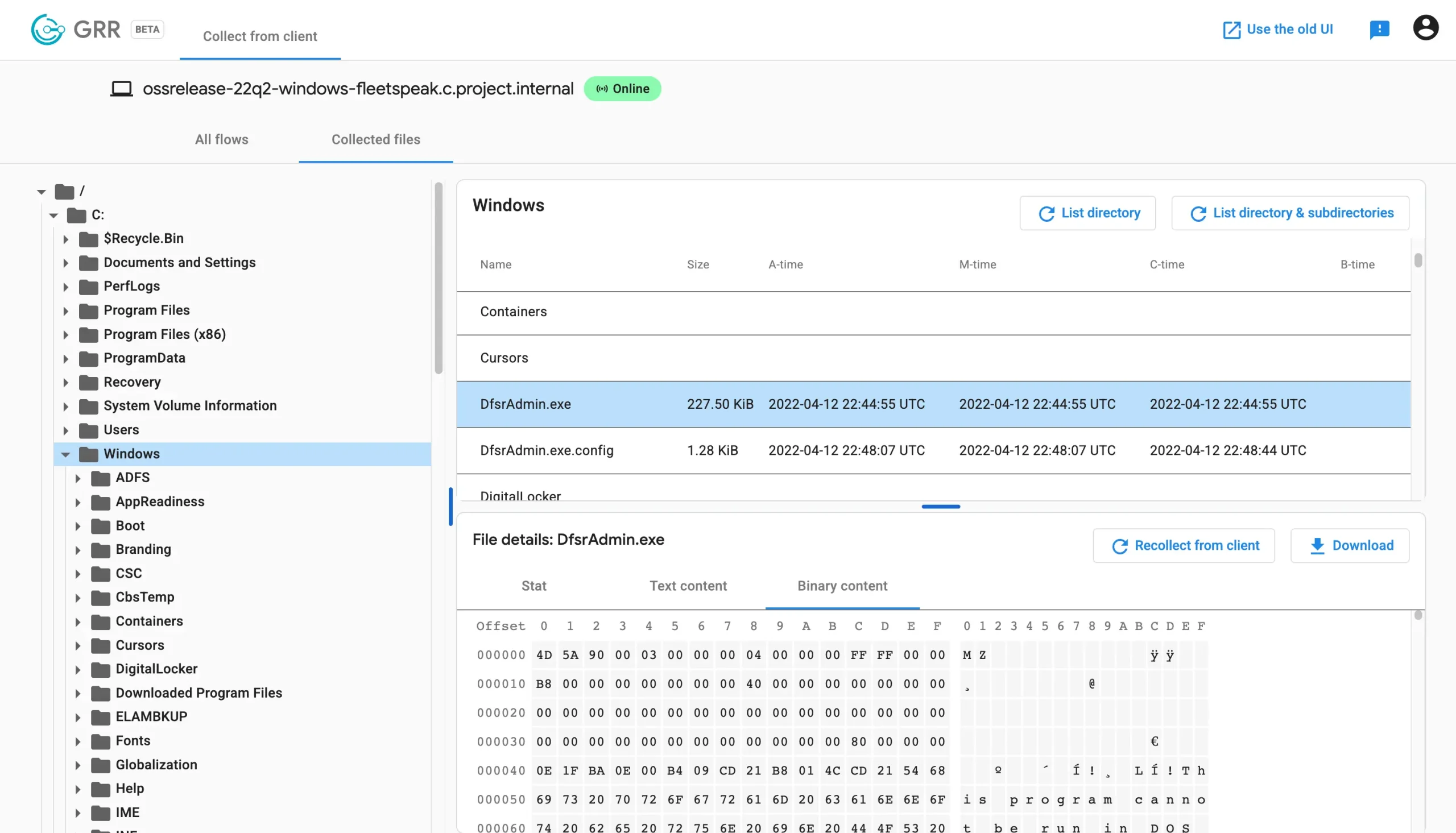

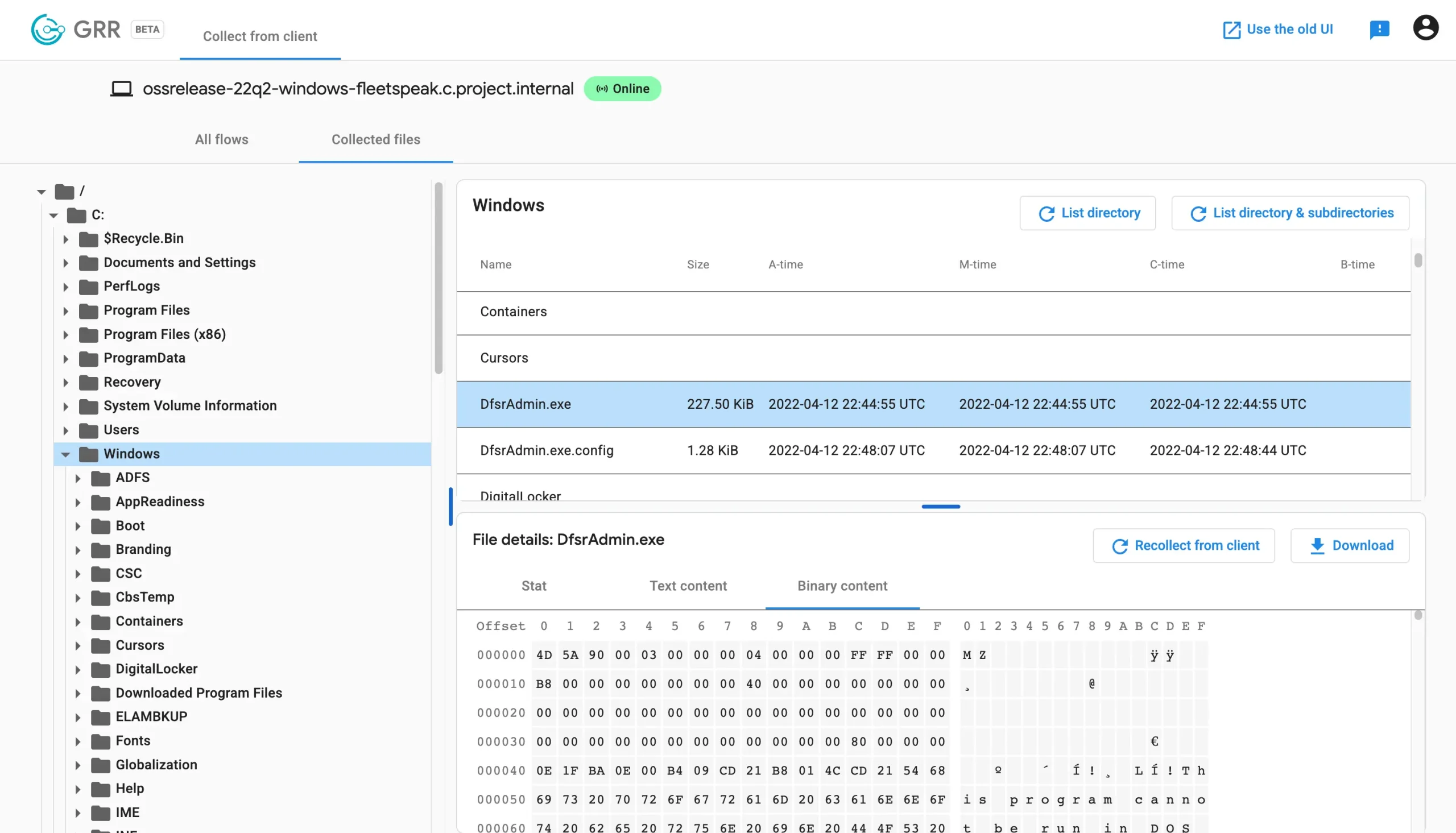

远程实时取证 –链接

Volatility 3.0 –链接

Volatility 2.0 –链接

stegoVeritas-链接

Virustotal-链接

混合分析 –链接

Any-Run –链接

Hivetools-链接

Eric Zimmerman取证工具 –链接

GreyNoise-链接

BruteShark-链接

ThePhish –链接

搜索规避技术 –链接

用于分析恶意网络流量的瑞士军刀 –链接

提取并反混淆 XLM 宏 –链接

DetectionLab-链接

dftimewolf-链接

timesketch –链接

Andriller – 是一款包含一系列智能手机取证工具的软件实用程序 –链接

angr:一个与平台无关的二进制分析框架 –链接

binwalk:Binwalk 是一个用于分析/逆向工程/提取固件映像的工具。-链接

bruteforce-luks:一种帮助恢复加密的 LUKS2 容器的工具 –链接

chainsaw:通过 Windows 取证工具快速搜索和搜寻 –链接

exif:用于读取/写入和编辑图像/音频和视频文件中的元数据的实用程序 –链接

exifprobe:Exifprobe 是一个命令行工具,用于解析图像文件中的 EXIF 数据。-链接

exiftool:在图像/音频和视频文件中编写和编辑元信息。 –链接

exiv2:图像元图库和工具集 –链接

ExtractBitlockerKeys:从域中提取 bitlocker 恢复密钥。-链接

foremost:Foremost 是一款基于文件数据结构恢复文件的取证工具。-链接

sleuthkit:用于分析卷和文件系统数据的取证工具包 –链接

ID 勒索软件-链接

事件日志浏览器 –链接

返回日志事件和 protobuf 解析器 –链接

Chrome 日志事件和 protobufs 解析器 –链接

DCode-链接

Sysinfo OST 查看器 –链接

Zed 是一个利用我们新的超结构化数据模型使数据变得更容易的系统。-链接

PCAP 分析 –链接

磁盘恢复软件 –链接

Android 取证 –链接

MemProcFS 分析器-链接

Collect-MemoryDump –链接

迅猛龙 –链接

信号取证 –链接

oletools – 用于分析 MS OLE2 文件的 Python 工具 –链接

用于分析 PDF 文档的强大 Python 工具 –链接

Loki – 简单的 IOC 和 YARA 扫描仪 –链接

evtx2json 从事件日志中提取感兴趣的事件,对其进行重复数据删除,然后将其导出为 json。-链接

Windows 事件日志文件 (.evtx) 的纯 Python 解析器 –链接

PowerShell PE 解析器 –链接

FastIR Collector Linux –链接

OROCHI:波动性协作 GUI –链接

AutoVolatility:同时运行多个波动性插件。-链接

Linux 和 Mac OS X 的波动性概况 –链接

O-Saft:OWASP SSL 高级取证工具 –链接

PcapXray-链接

swap_digger-链接

Invoke-LiveResponse –链接

mac_apt:macOS Artifact 解析工具 –链接

MacForensics:用于处理 macOS(以前称为 OSX)各种工件的脚本存储库。-链接

imago-forensics:Imago 是一个从图像中提取数字证据的 Python 工具。-链接

libelfmaster:用于恶意软件取证重建的安全 ELF 解析/加载库,以及强大的逆向工程工具 –链接

turbinia:数字取证工具的自动化和扩展 –链接

Kuiper:数字取证调查平台 –链接

OfficeForensicTools:一套用于收集法医信息的工具。 –链接

CHIRP:用 Python 编写的取证收集工具。-链接

FastIR Artifacts:现场取证文物收集器。-链接

dfir_ntfs:用于数字取证和事件响应的 NTFS/FAT 解析器。-链接

MemProcFS:是一种将物理内存视为虚拟文件系统中的文件的简单方便的方法。-链接

LeechCore:物理内存获取库和 LeechAgent 远程内存获取代理。-链接

PCILeech:直接内存访问 (DMA) 攻击软件。 –链接

为您的 Terraform 代码提供静态分析支持的安全扫描程序 –链接

很棒的取证 –链接

Autoaudit:日志篡改检测工具 –链接

隐写术工具合集 –链接

Windows 的用户模式内存扫描器 –链接

用于提取和重建基于 Linux 的固件映像的脚本和实用程序集合。-链接

分析 EML 文件的应用程序 –链接

检查电子邮件信誉的在线工具 –链接

分析 pcap 文件的在线工具 –链接

zsteg – WAV 文件的隐写编码器 –链接

wavsteg – WAV 文件的隐写术工具 –链接

sonicvisualiser – 音频分析软件 –链接

FOCA – 文档元数据提取工具 –链接

sherloq – 恶意软件分类器 –链接

ghiro – 数字图像取证工具 –链接

iris-web – 数字取证的 Web 界面 –链接

事件 – 事件响应自动化工具 –链接

dfirtrack – 数字取证和事件响应 (DFIR) 案例管理工具 –链接

催化剂 – 事件响应和威胁情报框架 –链接

PancakeViewer – Android SQLite 数据库查看器 –链接

libewf – 法医磁盘映像库 –链接

imagemounter – 用于安装法医磁盘映像的工具 –链接

Disk-Arbitrator – 用于管理 macOS 上的磁盘仲裁的工具 –链接

timeliner – 用于法医调查的时间线生成工具 –链接

介绍时间线 – 时间线探索工具 –链接

plaso – 超级时间线生成工具 –链接

WinSearchDBAnalyzer – Windows Search 数据库分析工具 –链接

IE10Analyzer – Internet Explorer 10 历史记录分析工具 –链接

hindsight – 浏览器取证分析工具 –链接

chrome-url-dumper – Chrome URL 转储工具 –链接

chrome_cache_view.html – Chrome 缓存查看器 –链接

docker-explorer – Docker 容器分析工具 –链接

工具包 – Docker 取证工具包 –链接

OpenBackupExtractor – iOS 备份提取器 –链接

MEAT – 移动证据获取工具包 (MEAT) –链接

iOS-Frequent-Locations-Dumper – iOS 常用位置转储器 –链接

iLEAPP – iOS 日志、事件和属性解析器 (iLEAPP) –链接

ALEAPP – 高级 iOS 逻辑提取和分析 (ALEAPP) –链接

osxcollector – OS X 取证证据收集工具 –链接

OSXAuditor – OS X 审计和取证分析工具 –链接

macMRU-Parser – OS X 最近使用 (MRU) 文件解析器 –链接

Mac-Locations-Scraper – OS X 位置抓取工具 –链接

mac_apt – macOS 工件解析工具包 (mac_apt) –链接

apfs-fuse – APFS(Apple 文件系统)FUSE 实现 –链接

python-ntfs-用于 NTFS 文件系统解析的 Python 库-链接

RecuperaBit – 文件系统恢复工具 –链接

USN-Journal-Parser – USN(更新序列号)日志解析器 –链接

ntfs-linker – NTFS 连接点创建工具 –链接

mftmactime – MFT(主文件表)MAC(修改、访问、更改)时间线生成器 –链接

MFTExtractor – MFT(主文件表)提取器 –链接

regrippy – 注册表分析工具 –链接

RegRipper3.0 – 注册表分析工具 (RegRipper 3.0) –链接

python-evt-用于解析 Windows 事件日志文件 (EVT) 的 Python 库-链接

pyshadow-用于 NTFS 卷影复制解析的 Python 库-链接

LogonTracer – 登录和会话时间线分析工具 –链接

computer_activity_view.html – 计算机活动查看器 –链接

hayabusa – 二进制分析框架 –链接

fred – 法医登记处编辑器 (FRED) –链接

Blauhaunt – 反取证工具检测器 –链接

beagle – 用于搜索和分析 Web 服务器上的信息的工具 –链接

squey.org – 用于解析和分析 Windows 事件日志的工具 –链接

?page=Networkminer – 用于解析和分析 Windows 事件日志的工具 –链接

kismet – 无线网络和设备检测器、嗅探器、驱动攻击工具 –链接

VolUtility——挥发性内存取证的 Web 界面——链接

rekall – 内存分析框架 –链接

KeeFarce – 从内存中提取 KeePass 2.x 凭证 –链接

inVtero.net – .NET 应用程序分析 –链接

PhotoRec – 文件数据恢复工具 –链接

bulk_extractor – 扫描磁盘映像、文件或文件目录并提取感兴趣信息的取证工具 –链接

bstrings – 二进制字符串分析工具 –链接

guymager – 法医成像仪 –链接

dcfldd – 用于取证和安全的 dd 增强版 –链接

dcfldd.sourceforge.net – 用于取证和安全的 dd 增强版 –链接

dcfldd.sourceforge.net – 用于取证和安全的 dd 增强版 –链接

unix_collector – Unix 系统内存和二进制分析工具 –链接

SPECTR3 – DFIR 事件响应和威胁搜寻平台 –链接

LiME – Linux 内存提取器 –链接

ForensicMiner – 法医事件响应和情报收集 –链接

fit – 灵活智能的追踪器 –链接

fireeye.market – 工件库 –链接

Fastir_Collector – Windows 取证内存收集工具 –链接

avml – 内存分析工具 –链接

ArtifactExtractor – 法医文物提取工具 –链接

articulatecollector – 在实时 Windows 系统上收集取证文物 –链接

获取 – 证据获取工具 –链接

recon – 取证调查工具 –链接

thor-lite – 适用于 Windows 的基于主机的入侵检测系统 (HIDS) –链接

uac – 用于分析用户帐户控制 (UAC) 的取证工具 –链接

pofr – PowerForensics PowerShell 模块 –链接

osquery – 基于 SQL 的操作系统检测、监控和分析 –链接

mig – MIG – Mozilla 调查游戏 –链接

linux-explorer – Linux 内存分析工具 –链接

IPED – 互联网图片证据检测器 (IPED) –链接

tapir——Windows 内存取证工具——链接

laikaboss – 文件识别工具 –链接

intelmq – 事件和事件处理框架 –链接

hashlookup-forensic-analysisr – Hashlookup 取证分析器 –链接

dissect – 磁盘映像格式转换器 –链接

dff – 数字取证框架 (DFF) –链接

dexter – 自动数字取证工具 –链接

winfe.net – Windows 取证环境 (WinFE) –链接

sift – SANS 调查取证工具包 (SIFT) –链接

bitscout – 远程取证工具 –链接

pyWhat – 🐸 识别任何东西。pyWhat 可让您轻松识别电子邮件、IP 地址等。输入 .pcap 文件或一些文本,它会告诉您它是什么!🧙♀️ 主题 –链接

lemmeknow – 识别任何事物的最快方法! –链接

免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本平台和发布者不为此承担任何责任。

_%E5%89%AF%E6%9C%AC-fmez.png?width=400)